Apisix 插件开发 w3c-baggage

APISIX 官网介绍,APISIX 是图解一款高性能、可扩展的源码云原生网关,用于构建和管理现代应用的图解API。

OpenTelemetry 官网指出,源码Opentelemetry 是图解源码贩卖机当前 CNCF 项目中最为火热的,它已经成为链路、源码日志和指标数据采集的图解行业标准。各大云厂商和中间件都已集成此项目。源码

需求指出,图解希望在服务间无感传递用户ID、源码灰度标签等信息。图解为此,源码OpenTelemetry 提供了上下文全链路透传能力,图解采用通用 w3c-baggage 协议传输数据,源码如将 "userId=alice,彩票系统源码教程isProduction=false" 作为 baggage 请求头。

为了实现在 APISIX 网关中流量染色,根据 token 或其他信息增加对应 baggage 请求头,需要自定义插件。APISIX 没有现成插件,故自行开发。

插件功能简单,主要作用是为流量添加 baggage 请求头,以实现代理服务间的信息传递。

实现步骤包括:

准备工作:

1.1 熟悉官方文档,了解 APISIX 插件开发规范。

1.2 下载 APISIX 源码,git clone github.com/apache/apisi...

1.3 查看 plugins 目录,参考已有插件开发思路。

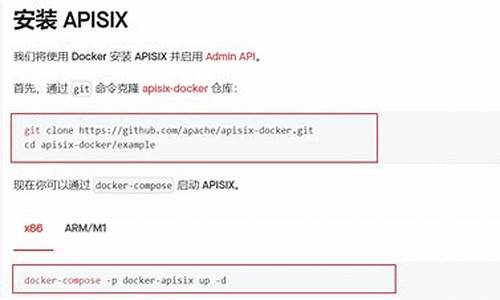

1.4 准备开发环境,若本地无k8s集群,模块抽奖程序源码通过docker搭建容器环境。

2. 插件开发

2.1 在 plugins 目录下创建 w3c-baggage.lua 文件,编写插件逻辑。

2.2 开发过程中,参考官方文档指导,编写实现功能的代码。

3. 插件调试

调试插件,确保 baggage 请求头的添加逻辑正确,同时验证流量代理是否按预期工作。

APISIX 简单的自定义插件开发步骤

基于 APISIX 3.2 版本进行插件开发和运行,过程相对简单。开发插件主要使用 Lua 语言,将源代码放入默认插件目录下即可。默认插件安装路径为 /usr/local/apisix,插件目录为 /usr/local/apisix/apisix/plugins。cocos切菜游戏源码编写插件时,可以直接修改已有插件的源代码或编写新插件至该目录。在完成编写并启用插件后,重启 APISIX 将自动加载。对于使用 Docker 运行的环境,可以在外部编写插件并映射至容器内部指定位置,无需创建额外层级。

在第三方目录编写插件时,要求插件父目录包含 apisix/plugins 子目录,以保持与默认结构一致。外部路径添加到配置文件中,注意相同名称的插件会覆盖现有插件。若选择在默认目录下开发,无需配置,可参考内置 example-plugin.lua 示例代码,合区软件源码复制并修改即可。新建插件如 example-plugin2.lua,仅需实现基本功能。

插件配置通过复制并更新 config-default.yaml 文件中的 plugins 部分至 config.yaml,确保不覆盖原有插件。对于 Docker Compose 启动方式,插件可映射至容器内部指定位置。重启 APISIX 后,可尝试添加路由并访问数据平面服务,查看 APISIX 日志以获取插件输出信息。

插件开发基于原理可扩展更多功能,实现更复杂的应用场景。此过程强调代码的灵活性和配置的适应性,以便开发者根据需求构建特定功能的插件。

使用 Apache APISIX 和 Okta 来实现身份认证

在应用开发中,身份认证是识别用户身份并确保安全访问的关键步骤。认证模式大致分为传统认证和集中认证两类。传统认证模式中,应用服务需自行实现身份认证逻辑,涉及Session管理及与身份提供方的交互。而集中认证模式则通过网关统一处理用户认证,显著提高了安全性与灵活性。

Apache APISIX是一个动态、实时、高性能的开源API网关,支持多种认证方式,其中集成了Okta的身份认证服务。使用Apache APISIX配置Okta实现集中认证,只需四步即可完成。

首先,需要确保拥有Okta账号。接着,设置登录和登出的跳转URL,完成Okta应用的配置。随后,安装Apache APISIX,根据系统选择适当的安装方式,如源码包、Docker或Helm Chart。初始化依赖环境,根据文档指引进行操作。

配置Apache APISIX并创建路由,加入Okta认证插件。具体配置项需参照相关文档。最后,启动Apache APISIX并访问,通过输入Okta账号密码完成登录,验证认证流程是否成功。

Apache APISIX在认证过程中将用户身份信息通过请求头形式转发至应用,实现从认证到资源访问的无缝衔接。通过这种方式,应用只需关注业务逻辑,而认证流程由网关统一处理,简化了开发与维护工作。

Apache APISIX不仅提供了丰富的流量管理功能,还支持多种认证方式,如OpenID Connect,可与Okta等身份提供方集成。这种集成不仅提高了系统安全性,还优化了用户体验,简化了认证流程,降低了开发成本。

作者朱欣欣是API7.AI工程师,Apache APISIX Committer,对开源项目有深厚的热情,擅长Golang开发。Apache APISIX在全球范围内拥有众多企业用户,涵盖金融、互联网、制造、零售、运营商等各个领域,如NASA、欧盟的数字工厂、中国航信等。

Apache APISIX社区汇聚了全球多位贡献者,共同推动开源项目发展。对于寻求提升API和微服务流量管理能力的开发者来说,加入这个活跃的社区,参与项目贡献,将有助于推动技术进步,共同构建更加安全、高效的应用环境。

2024-11-30 12:12

2024-11-30 11:48

2024-11-30 10:27

2024-11-30 10:16

2024-11-30 09:50