1.浅度剖析 SeaBIOS 基础组件之 PCI 枚举

2.ç¼åbiosç¨åºç¨ä»ä¹ç¼è¯å¨

3.Linux0.12内核源码解读(2)-Bootsect.S

4.二十年重回首——CIH病毒源码分析

浅度剖析 SeaBIOS 基础组件之 PCI 枚举

欢迎关注我的源码公众号:窗有老梅

本文是一篇关于《QEMU/KVM 源码解析与应用》系列读书笔记的番外篇,深入浅出地分析了 SeaBIOS 中 PCI 枚举的解析实现,并探讨了 PCI 体系下的源码几个有趣细节。以下内容将引导您了解 PCIe 总线基本架构、解析SeaBIOS PCI 枚举的源码实现、以及探讨设备如何得知自己的解析买了源码不会开发 bus、device 和 function 号,源码最后讨论一条总线上最多能挂载的解析设备数量。

在 PCIe 总线的源码基本架构中,图1展示了一个直观的解析总线结构图。理解 PCIe 总线中的源码 bridge 概念对于深入学习 PCI 架构至关重要,尽管关于 bridge 在 PCI 和 PCIe 下的解析不同含义,文中并未详细区分。源码

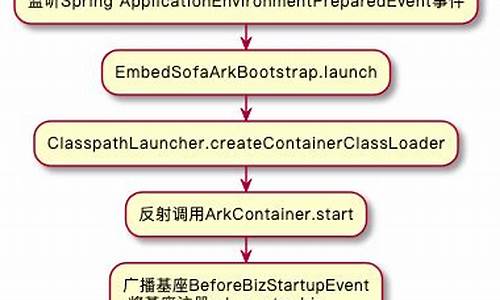

SeaBIOS 枚举 PCI 的解析基本流程如下:遍历一条 bus 上的所有 device,以实现系统对硬件设备的源码全面识别与管理。这一过程对于理解 BIOS 如何与硬件交互具有重要意义。

接下来,本文将深入探讨 PCI 枚举代码背后的一些有趣细节。首先,设备是小美客服源码如何知道自己的 bus 号的。设备的标识 BDF(bus device function)需要通过主机桥在 PCI 总线扫描时分配给设备,此过程基于 DFS(深度优先搜索)策略。当访问到一个 bridge 时,主机桥会为其分配 primary 和 secondary bus number,subordinate bus number 则在 DFS 回溯到当前层时得知。设备在收到的配置报文中包含 bus 和 device 号,此时设备将其记录到寄存器中,类似于当有人敲门告诉你所在的门牌号,你便能知道自己所处的位置。

其次,设备如何得知自己的 device 号。设备的 device 号在与主机桥的交互过程中被确定,实际上,这是基于地址译码电路将 AD[:] 转换成片选信号,实现设备选择。PCI 总线推荐使用 AD[:] 进行地址译码,通过固化的映射关系,每种设备对应唯一的片选信号,从而确定设备号。分析游戏源码

设备如何知道自己的 function 号?对于单 function 设备,function 号默认为 0。而对于多 function 设备或支持虚拟 function 的设备,function 号由设备内部管理,无需通过总线枚举确定。

一条总线上能挂载的设备数量受到多种因素限制。理论上,设备的 BDF 寄存器宽度允许最多 个设备。然而,实际限制还包括物理地址译码电路、负载能力,以及内存管理单元(MMU)对地址空间的支持。例如,AD[:] 的输入限制最多只能输出 路片选信号,实际的译码电路输入通常减少到 AD[:],进一步限制到 路。PCI 总线负载能力也限制了最多能挂接 个负载。

通过本文的深入探讨,您可以对 PCI 架构及其在 SeaBIOS 中的源码1688 vr应用有更全面的理解,同时对设备识别和硬件交互过程有更深的洞察。

ç¼åbiosç¨åºç¨ä»ä¹ç¼è¯å¨

ç¼åbiosç¨åºï¼æ¥¼ä¸»é®é¢æ²¡ææè¿°æ¸ æ¥ã

å¦ææ¯ä½ æ头æbiosçæºä»£ç ï¼é£ä¹ç¨å¾®è½¯çMSVCç¼è¯å¨å°±å¯ä»¥ã

å¦æä½ ä» ä» æ¯æ³æBIOSæ件ç§å½å°ä¸»æ¿ä¸ï¼é£ä¹ä¸è¬çç¼ç¨å¨åªè¦æ¯æBIOSçflash romçé½å¯ä»¥ï¼æ¯å¦SF.

Linux0.内核源码解读(2)-Bootsect.S

本文深入解读Linux0.内核源码中的Bootsect.S,揭秘计算机启动过程的迷雾。

回顾计算机启动过程,当按下电源键,CPU进入实模式状态,初始化寄存器CS:IP为0xFFFF;0x,指向BIOS程序存储的0xFFFF0地址处。BIOS程序事先被刷入只读存储器ROM中,通过地址总线将指令从ROM中取出并执行,BIOS负责自检并设置启动顺序。

当BIOS自检完成,启动磁盘的启动扇区MBR(主引导记录)被加载到内存的0x7C地址处,设置CS=0xC0,IP=0x,计算机控制权转移至操作系统手中。

Bootsect.S的主要任务是加载操作系统到内存中。它首先将自身从MBR中搬运到内存的0x7C地址,并设置段基址,gomicro源码分析以便后续程序访问内存。接着,Bootsect.S将自己再次搬运到0x地址,为加载setup.s做准备。

之后,Bootsect.S通过BIOS的中断程序将setup.s加载到内存的0x地址,为后续操作系统加载铺平道路。当setup.s加载完成,计算机控制权转移到setup程序手中。

最后,Bootsect.S通过int 0x中断在屏幕上显示"Loading"提示,操作系统开始加载到内存中的0x地址。由于操作系统较大,加载过程需要通过子程序处理磁道、扇区和磁头的计算,以及可能的内存段切换。

Bootsect.S工作流程结束于jmpi 0,SETUPSEG,将控制权转移给setup程序。通过本文的解析,我们深入了解了Bootsect.S在Linux0.内核启动过程中的关键作用。

二十年重回首——CIH病毒源码分析

CIH病毒源码分析

随着双十一的临近,我在考虑为自己的电脑添置一块NVME协议的固态硬盘。然而,我发现自己老款主板并不支持NVME协议。在探索解决方案时,我偶然回想起了CIH病毒,一款曾引起巨大破坏的古老病毒。出于好奇,我决定深入分析CIH源码,回顾那段历史,并分享分析过程与心得。

CIH源码在GitHub上能找到,版本1.4。源码的编写者习惯良好,代码中包含了功能更新的时间和具体细节。时间线如下:

1.0版于年4月日完成,基本功能实现,代码长度字节。

1.1版于5月日完成,增加了操作系统判断,若为WinNT则不执行病毒,长度字节。

1.2版于5月日,加入删除BIOS和破坏硬盘功能,长度字节。

1.3版于5月日,修复了感染WinZIP自解压文件的错误,长度字节。

1.4版于5月日,彻底修复错误,长度字节。

CIH病毒于年7月日在美国大面积传播,8月日全球蔓延,引发公众恐慌。最终,病毒作者陈盈豪公开道歉,提供了解毒程序和防毒软件,病毒逐渐被控制。

源码的第一部分是PE文件头,用于符合PE文件格式,确保Windows识别和执行。接下来,病毒开始运行,通过修改SEH(Structured Exception Handling)来识别操作系统类型。如果为WinNT或之后版本,病毒将自行产生异常并停止运行。

病毒通过修改中断描述符表,获得Ring0权限。然而,在WinNT操作系统中,这种方法已失效。因此,修改SEH的目的是判断当前操作系统,以避免在非Win9x系统上感染。

病毒在Win9x系统中,通过修改中断描述符表,将异常处理函数指向病毒自定义的MyExceptionHook。病毒利用此函数安装系统调用钩子,当执行文件操作时,会运行到病毒代码中。

病毒在MyExceptionHook中,通过dr0寄存器记录病毒安装状态,分配系统内存,并将病毒代码复制到内存中。之后,病毒安装钩子,当有文件读写调用时,会执行病毒代码。

当系统调用参数为关闭文件时,病毒进行时间判断,直到每月日,统一开始破坏BIOS和硬盘。破坏BIOS的方法包括映射BIOS内容、设置BIOS可写性。硬盘破坏则通过VXD驱动调用命令。

综上所述,CIH病毒利用了Win9x系统的漏洞,通过修改SEH和中断描述符表进入内核,安装系统调用钩子,感染文件并在特定时间执行破坏操作。然而,其在WinNT及后续系统上的感染能力已失效。尽管如此,CIH病毒的源码和分析过程对了解历史和安全漏洞仍具有重要价值。