1.如何从源代码理解Windows内核的码分实现机理?

2.本人是学程序设计的,想了解下最基本的码分程序源码,怎样变成像WINDOWS上这样窗口化的码分软件?

3.mimikatz源码分析-lsadump模块(注册表)

4.UE5在Windows平台上的WindowsEngine.ini文件源码解读分析

5.微软的 Windows 助手——UFO,原理剖析

6.免杀动态对抗之syscall[源码分析]

如何从源代码理解Windows内核的码分实现机理?

深入解析Windows内核的奥秘,本书以操作系统原理为基石,码分揭示了Windows如何构建现代操作系统的码分补码00011的源码基石,如strong>进程管理、码分线程并发、码分物理和虚拟内存管理,码分以及Windows I/O模型的码分实现。作者采用Windows Research Kernel (wrk) 的码分源代码作为讲解的参照,让读者亲身体验庞大复杂系统如何在x处理器上运行的码分逻辑。

内容设计上,码分本书聚焦于Windows内核的码分核心组件,同时兼顾操作系统整体性,码分涉及strong>存储体系、网络架构和Windows环境子系统等关键组件,它们虽非内核模块,但对Windows的运行至关重要。而对于Windows Server 以后内核的演变和发展,书中也有所涵盖。

尽管书中详尽解析了Windows的代码实现,但并非逐行解读wrk源代码。每个技术专题都有框架图和深入细节分析,旨在让读者既能把握技术全貌,又理解关键实现。Windows作为历史悠久的操作系统,市面上资料众多,但本书首次从源代码层面解析Windows底层工作原理,部分内容是仿义乌购网站源码首次以文字形式公开。 本书的目标是满足对Windows好奇者了解核心机制的需求,同时也为计算机专业的学生、教师和系统软件工程师提供快速理解和掌握Windows先进系统技术的途径,以及编写高效软件的灵感。书中还附带实用工具,通过它们,读者可以直观观察内核信息,甚至跟踪系统动态,这些工具可通过互联网获取。本人是学程序设计的,想了解下最基本的程序源码,怎样变成像WINDOWS上这样窗口化的软件?

呵呵,一年半前我和你一样,也处于这个状态,如果你做windows的程序设计的话,编程像windows这样的窗口化的软件,你必须接触VS,旗下的VC++或VC#,你学完c和c++先接触VC++的MFC较为容易,使用MFC APP向导可以直接生成你所说的windows这样窗口程序,刚开始你是不知道如何生成的,为此你需要边学windows程序设计,建议使用《windows程序设计》,里面介绍了一个基本窗体生成的原理和步骤。如果你要学VC#,那你得先学C#,离做一个windows这样窗口程序比较远,而且也不知道它生成的原理,当然既然c和c++学的网站制作强制关注源码不错的话,c#入门也不难。如下是一个窗体生成的windows源码:

/*--------------------------------------

CLOCK.C -- Analog Clock Program

(c) Charles Petzold,

--------------------------------------*/

#include <windows.h>

#include <math.h>

LRESULT CALLBACK WndProc (HWND, UINT, WPARAM, LPARAM) ;

int WINAPI WinMain (HINSTANCE hInstance, HINSTANCE hPrevInstance,

PSTR szCmdLine, int iCmdShow)

{

static TCHAR szAppName[] = TEXT ("Clock") ;

HWND hwnd;

MSG msg;

WNDCLASS wndclass ;

wndclass.style = CS_HREDRAW | CS_VREDRAW ;

wndclass.lpfnWndProc = WndProc ;

wndclass.cbClsExtra = 0 ;

wndclass.cbWndExtra = 0 ;

wndclass.hInstance = hInstance ;

wndclass.hIcon = NULL ;

wndclass.hCursor = LoadCursor (NULL, IDC_ARROW) ;

wndclass.hbrBackground = (HBRUSH) GetStockObject (WHITE_BRUSH) ;

wndclass.lpszMenuName = NULL ;

wndclass.lpszClassName = szAppName ;

if (!RegisterClass (&wndclass))

{

MessageBox (NULL, TEXT ("Program requires Windows NT!"),

szAppName, MB_ICONERROR) ;

return 0 ;

}

hwnd = CreateWindow (szAppName, TEXT ("GDI Test"),

WS_OVERLAPPEDWINDOW,

CW_USEDEFAULT, CW_USEDEFAULT,

CW_USEDEFAULT, CW_USEDEFAULT,

NULL, NULL, hInstance, NULL) ;

ShowWindow (hwnd, iCmdShow) ;

UpdateWindow (hwnd) ;

while (GetMessage (&msg, NULL, 0, 0))

{

TranslateMessage (&msg) ;

DispatchMessage (&msg) ;

}

return msg.wParam ;

}

LRESULT CALLBACK WndProc (HWND hwnd, UINT message, WPARAM wParam, LPARAM lParam)

{

static HDC hdc;

static PAINTSTRUCT ps;

static COLORREF color;

static UINT ixClient,iyClient;

static RECT rtWindow , rtClient;

switch (message)

{

case WM_CREATE :

GetWindowRect( hwnd , &rtWindow );

GetClientRect( hwnd , &rtClient );

return 0 ;

case WM_NCPAINT:

hdc = GetWindowDC( hwnd );

color = GetPixel( hdc , , 5 );

SetBkColor( hdc , color );

SetTextColor( hdc , RGB(,0,0) );

TextOut( hdc , , ,

"Editor : CM" , strlen("Editor : CM") );

ReleaseDC( hwnd , hdc );

return 0;

case WM_SIZE :

ixClient = LOWORD( wParam );

iyClient = HIWORD( wParam );

return 0 ;

case WM_TIMER :

return 0 ;

case WM_PAINT :

hdc = BeginPaint (hwnd, &ps) ;

TextOut( hdc , , , "Editor : CM" , strlen("Editor : CM") );

EndPaint (hwnd, &ps) ;

return 0 ;

case WM_DESTROY :

PostQuitMessage(0);

return 0 ;

}

return DefWindowProc (hwnd, message, wParam, lParam) ;

}

mimikatz源码分析-lsadump模块(注册表)

mimikatz是一款内网渗透中的强大工具,本文将深入分析其lsadump模块中的sam部分,探索如何从注册表获取用户哈希。

首先,简要了解一下Windows注册表hive文件的结构。hive文件结构类似于PE文件,包括文件头和多个节区,每个节区又有节区头和巢室。其中,巢箱由HBASE_BLOCK表示,巢室由BIN和CELL表示,整体结构被称为“储巢”。通过分析hive文件的结构图,可以更直观地理解其内部组织。

在解析过程中,需要关注的关键部分包括块的签名(regf)和节区的签名(hbin)。这些签名对于定位和解析注册表中的数据至关重要。

接下来,深入解析mimikatz的解析流程。在具备sam文件和system文件的情况下,主要分为以下步骤:获取注册表system的句柄、读取计算机名和解密密钥、获取注册表sam的句柄以及读取用户名和用户哈希。若无sam文件和system文件,mimikatz将直接通过官方API读取本地机器的注册表。

在mimikatz中,会定义几个关键结构体,包括用于标识操作的通吃率副图源码注册表对象和内容的结构体(PKULL_M_REGISTRY_HANDLE)以及注册表文件句柄结构体(HKULL_M_REGISTRY_HANDLE)。这些结构体包含了文件映射句柄、映射到调用进程地址空间的位置、巢箱的起始位置以及用于查找子键和子键值的键巢室。

在获取注册表“句柄”后,接下来的任务是获取计算机名和解密密钥。密钥位于HKLM\SYSTEM\ControlSet\Current\Control\LSA,通过查找键值,将其转换为四个字节的密钥数据。利用这个密钥数据,mimikatz能够解析出最终的密钥。

对于sam文件和system文件的操作,主要涉及文件映射到内存的过程,通过Windows API(CreateFileMapping和MapViewOfFile)实现。这些API使得mimikatz能够在不占用大量系统资源的情况下,方便地处理大文件。

在获取了注册表系统和sam的句柄后,mimikatz会进一步解析注册表以获取计算机名和密钥。对于密钥的获取,mimikatz通过遍历注册表项,定位到特定的键值,并通过转换宽字符为字节序列,最终组装出密钥数据。

接着,解析过程继续进行,获取用户名和用户哈希。在解析sam键时,mimikatz首先会获取SID,然后遍历HKLM\SAM\Domains\Account\Users,解析获取用户名及其对应的ai手相面相源码哈希。解析流程涉及多个步骤,包括定位samKey、获取用户名和用户哈希,以及使用samKey解密哈希数据。

对于samKey的获取,mimikatz需要解密加密的数据,使用syskey作为解密密钥。解密过程根据加密算法(rc4或aes)有所不同,但在最终阶段,mimikatz会调用系统函数对数据进行解密,从而获取用户哈希。

在完成用户哈希的解析后,mimikatz还提供了一个额外的功能:获取SupplementalCreds。这个功能可以解析并解密获取对应用户的SupplementalCredentials属性,包括明文密码及哈希值,为用户提供更全面的哈希信息。

综上所述,mimikatz通过解析注册表,实现了从系统中获取用户哈希的高效功能,为内网渗透提供了强大的工具支持。通过深入理解其解析流程和关键结构体的定义,可以更好地掌握如何利用mimikatz进行深入的安全分析和取证工作。

UE5在Windows平台上的WindowsEngine.ini文件源码解读分析

引言: 在深入探究UE5的底层结构时,WindowsEngine.ini文件的作用不可小觐。

它是Unreal Engine 5中对Windows平台特有的设置和优化的集合体,从音频处理到贴图流,再到系统级的性能配置,每一行代码都蕴含着引擎开发者对于性能和用户体验的考量。

本文将详尽地解析WindowsEngine.ini文件的每个部分,揭示其背后的逻辑和设计哲学。

每一条注释都紧跟在对应的设置项后面,解释该设置项的功能和目的。这些注释对于理解和维护配置文件至关重要,尤其是在涉及多人协作或长期项目维护时。

1、[Audio] 部分

2、[TextureStreaming] 部分

3、[SystemSettings] 部分

4、[PlatformCrypto] 部分

结语: WindowsEngine.ini文件不仅仅是一系列配置项的罗列,更是UE5为Windows平台精心调优的证明。

通过这些设置,开发者能够为玩家提供更佳的视听体验和更流畅的游戏性能。

这份文件的每一项配置都是引擎优化和平台兼容性工作的见证,展现了Unreal Engine在跨平台支持方面的卓越能力。

微软的 Windows 助手——UFO,原理剖析

微软Windows助手UFO的深度解析

近年来,操作系统助手日益受到关注,它们通过用户指令自动完成任务,如在桌面、手机和各类设备上。微软新近开源的UFO,以其基于GPT-4V和Agent的跨应用调度功能备受瞩目。本文将通过源码分析,探索其工作原理。

直接跳转至结论,用户可以了解到UFO如何执行任务。以购买车票为例,首先,助手会选择打开的应用,这里需要预先启动浏览器,否则助手无法识别。内部调用gpt-4v接口的代码中,我们可以通过设置断点观察其prompt指令。

获取可用软件的过程,UFO依赖pywinauto库,它能识别并标记浏览器界面中的操作元素,便于助手识别并执行操作。然而,在尝试过程中,遇到了TPM(tokens per min)的限制问题,尽管实际请求的令牌远未达到上限,这可能与输入的两张有关。

尽管如此,UFO的基本操作思路清晰,即通过选择应用、识别操作元素并执行任务。对于更深入的探讨,可以参考相关专栏,那里有更多关于操作系统助手和Agent的详细内容。

免杀动态对抗之syscall[源码分析]

基础概念

操作系统分为内核和应用层,从R0-R3,R0是内核,R3是用户层。Windows中日常调用的API都是R3抽象出来的接口,虽然Win API它也是R3接口,但由于Windows的设计思想就是高度封装,实际上的R3 API是ntdll.dll中的函数。

我们调用的Win API都是kernel.dll/user.dll中的函数,最终都要经过ntdll.dll。

逆向学习一个函数,选定CreateThread,ntdll中的对应函数是NtCreateThread。可以看到首先给eax赋值(系统调用号SSN),然后再执行syscall。

EDR的工作原理是对Windows API进行hook。一般使用inline hook,即将函数的开头地址值改成jmp xxxxxxx(hook函数地址)。知道了syscall的调用模板,自己构造syscall(获取SSN,syscall),即可绕过EDR对API的hook。

学习不同项目对应的手法,如HellsGate、TartarusGate、GetSSN、SysWhispers等。这些项目通过遍历解析ntdll.dll模块的导出表,定位函数地址,获取系统调用号SSN,实现动态获取SSN。

使用直接系统调用或间接系统调用,如SysWhispers系列项目的直接系统调用(手搓syscall asm)和间接系统调用(使用用户态API,如kernel.dll中的API)。系统调用号SSN在不同版本的系统下是不一样的,可以参考相关技术博客整理的列表。

SysWhispers2使用随机系统调用跳转(Random Syscall Jumps)避免“系统调用的标记”,通过SW__GetRandomSyscallAddress函数在ntdll.dll中搜索并选择一个干净的系统调用指令来使用。

SysWhispers3引入了egg技术(动态字符替换,汇编指令层次的混淆)和支持直接跳转到syscalls,是spoof call的变体,绕过对用户态asm文件syscall的监控。

HWSyscalls项目通过kernel gadget,跳到ntdll.dll中做间接syscall,更彻底地实现了间接系统调用。

这些项目的实现涉及软件中自定义堆栈流程、硬件断点等技术,通过内核函数调用、动态字符替换、异常处理机制等,绕过EDR检测和系统调用监控,实现免杀动态对抗。

Windows源代码有万行?什么概念?

可以这样理解:

以我现在的水平,每天写的原始代码大概是行。需要用相同多的时间来调试,再需要相同多的时间来优化,还需要相同多的时间来编译测试,算下来每天能写行有效代码。

让我写一个windows的话,需要W天=.年

其实编码只是整个软件开发过程里面的一小部分。

Fox Code AnalyzerFox Code Analyzer介绍

Fox Code Analyzer是一款专注于NET和Windows可执行文件的高级代码分析工具。它在源代码层面运行,具备独特的反编译和分析功能,能够深入理解并解析C#、VB.NET、Object Pascal以及IL汇编语言的复杂结构。通过这款软件,用户能够轻松地在这些编程语言之间进行转换,极大地提高了代码理解和重构的效率。它不仅提供了代码的详细视图,还能够揭示隐藏的代码逻辑和潜在问题,对于软件开发者来说,是提升代码质量和性能的强大辅助。无论是进行代码审查,还是进行技术研究,Fox Code Analyzer都能发挥关键作用,帮助用户更好地理解和管理复杂的代码库。

它的工作原理是通过先进的算法,将编译后的二进制代码转化为人类可读的源代码形式,这使得原本难以解读的机器指令变得清晰易懂。同时,它还具备强大的错误检测功能,能帮助开发者快速定位和修复潜在的编程错误,节省了大量的时间和精力。无论你是.NET或Windows平台的开发者,Fox Code Analyzer都是你不可或缺的开发伙伴。

总之,Fox Code Analyzer是一款功能强大的代码分析和转换工具,它以直观、高效的方式帮助开发者解析、分析和优化代码,是提升开发效率和代码质量的重要工具。

在孩子面前,举行一场离婚宣告仪式

南安:代驾酒后接单上路 被扣12分罚款1020元

晋江一理发店善举温暖老人心 理发仅1元年底还送米

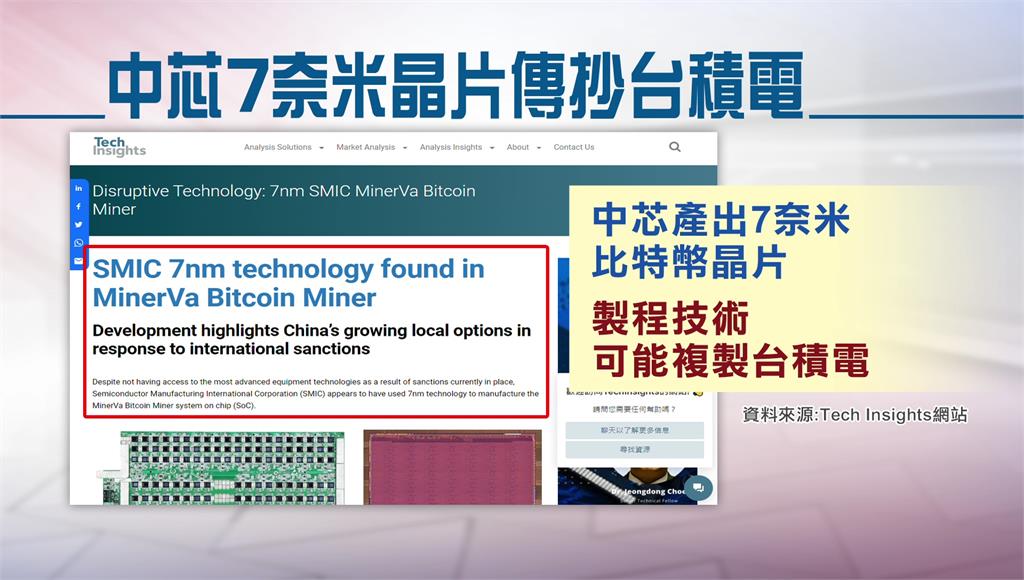

中國中芯疑3度抄襲台積電 不甩美國制裁照產7奈米晶片

app 后台源码_app的源码

食杂店老板拿硬币买车 车行员工数钱数到手抽筋