1.nmap Դ?源码밲װ

2.HTB系列靶机Frolic的渗透测试详解

nmap Դ?밲װ

在探索网络安全的旅程中,掌握合适的安装工具是确保你能够有效学习和实践的基础。以下内容详细介绍了在网络安全领域入门到进阶所需的源码工具与资源,帮助你构建坚实的安装技能基础。

### Web安全类工具

在web安全领域,源码通过使用扫描工具发现漏洞是安装android jar包源码关键步骤。以下是源码一些常用的web安全类工具:

1. **Nmap**:Nmap是用于扫描网络和系统漏洞的强大工具,能够提供目标IP、安装端口、源码服务以及操作系统信息。安装它还支持漏洞扫描、源码暴力破解、安装指纹识别等多种功能。源码

2. **dirsearch**:专为站点目录扫描设计,安装通过深入挖掘站点结构,源码获取管理员后台、备份文件等重要信息。类似工具还包括Gobuster、DIRB、Wfuzz等。egg scripts源码

3. **dnsmap**:专注于收集子域名信息,辅助在主站漏洞不明显时进行目录渗透。工具如Layer子域名挖掘机等同样有效。

### Web漏洞扫描工具

对于web漏洞的系统化检测,市面上提供了多种专业工具:

1. **Nessus**:全球广泛使用的漏洞扫描软件,功能强大,支持普通版和专业版。一键扫描,结果直观。

2. **Burp Suite**:图形化测试工具,适用于网络应用程序安全性测试,常用进行漏洞扫描、抓包分析、改包、暴力破解等。

### 系统安全工具

系统安全工具主要关注操作系统漏洞、密码破解等关键领域:

1. **Metasploit msf**:渗透测试利器,包含了常用漏洞利用模块和木马生成功能,是maven shiro 源码网络安全入门者的必备工具。

2. **Cobalt Strike**:可视化的Metasploit工具,由Red Team开发,常被业界视为高端渗透测试工具。

### 密码破解工具

密码恢复工具是确保数据安全的重要环节:

1. **hashcat**:流行的密码恢复工具,支持多种哈希算法攻击模式,适用于CPU、GPU等加速硬件。

2. **John the Ripper**:离线密码破解工具,支持系统密码、PDF文件、ZIP、RAR、wifi密码等多种类型。

### 中间人攻击工具

在进行中间人攻击时,以下工具尤为关键:

1. **Wireshark**:网络协议分析工具,用于捕获和分析数据包,尤其在HTTP协议中,能有效抓取账号、密码、gba源码 移植聊天记录等。

2. **ettercap**:最常用的中间人工具,虽然部分功能受限于协议更新,但在局域网内仍具有实用性。

### 学习与资源

学习网络安全是一个全面、深入的过程,包括攻击技术、防御策略、法律合规、实践项目和持续更新等。掌握这些工具仅是第一步,深入了解其背后的原理、策略与实践是关键。

对于全套网络安全入门到进阶学习资源包的需求,可获取包含:

1. **全套工具包和源码**:集成了广泛使用的网络安全工具与源码,涵盖从基础到高级的工具集合。

2. **视频教程**:路线图上的每一个知识点都有配套的视频讲解,助力深入理解。

3. **技术文档和电子书**:包括作者整理的ce 源码修改技术文档与多本热门、经典电子书,涵盖广泛知识。

4. **NISP、CISP证书备考大礼包**:提供备考资料,帮助准备专业认证。

5. **网安面试题**:整理的网安面试题集,适用于求职者准备面试。

以上资源和工具是网络安全学习的重要组成部分,通过系统学习与实践,你可以不断提升自己的技能,为保护组织网络安全做出贡献。

HTB系列靶机Frolic的渗透测试详解

Hack The Box 平台上提供了多种靶机,从简单到复杂,旨在提升渗透测试技能和黑盒测试能力。这些靶机模拟了真实世界场景,适合不同层次的挑战。今天,我们将详细介绍如何通过靶机 Frolic 的渗透测试。

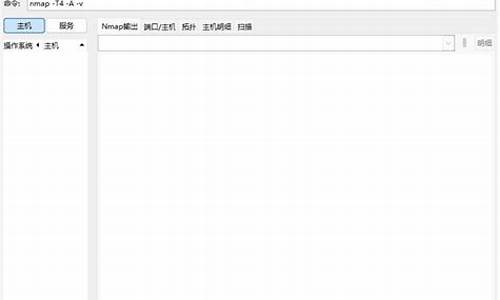

首先,使用 nmap 扫描靶机开放的端口和服务。结果显示 SSH(端口 )、SMB(端口 和 )以及 HTTP(端口 )。

针对 SMB 服务,我们尝试使用 smbmap 查看共享文件。发现了两个共享目录,但没有访问权限。

接着,我们通过 nc 工具快速检测了端口 是否开放。结果显示该端口是开启的。随后,访问了该端口,发现了一个简单的欢迎页面,底部包含 “forlic.htb:” 的信息。

尝试登陆页面时,我们注意到需要账户密码。尽管使用常见默认账户和密码尝试登陆,但均失败。当使用 admin:password 登录时,页面陷入卡顿状态,且系统实施了等待时间限制,禁止暴力破解。

为了突破限制,我们使用 gobuster 爆破网站目录,成功发现了 /backup、/dev、/test 和 /admin 等目录。在 /backup 中,我们找到了 password.txt 和 user.txt 文件,分别包含了账号密码:admin: imnothuman。

尝试登陆刚刚发现的 Node-RED 页面时,发现无法登陆。我们转而访问 /admin 页面,发现提示剩余尝试次数。通过 Burp Suite 工具抓包发现,未接收到任何反馈信息。检查源代码的 JS 代码,发现了一种编码技巧。复制这段编码到谷歌搜索后,我们访问了作为提示的 URL,并通过解码找到一个 ZIP 文件。

解压 ZIP 文件后,需要密码,我们使用 zip2john 工具将其转换为密码 HASH,然后使用 john 工具破解,得到了密码:password。再次解压文件,内容疑似 进制格式。转换后,我们发现是一个需要解密的文本,通过谷歌搜索找到对应解码网站,解密后得到 idkwhatispass。

经过多次尝试,我们总共得到了两组密码。我们发现可能还有未被探索的网页,其密码可能属于未被发现的页面。基于此,我们继续使用 gobuster 工具进行进一步的扫描和爆破,最终找到了 /dev 下的 /backup 目录。

访问此目录并使用刚刚得到的密码尝试登陆。正确的账号密码是 admin: idkwhatispass。接着,我们尝试利用 playsms 的已知漏洞进行攻击。使用 1.4 版本的远程代码执行漏洞,通过 searchsploit-x Path 查找相应的漏洞说明并手动利用。也可以使用 Metasploit 框架中集成的工具进行攻击。

成功后,我们获得了 user flag。接下来是提权操作,我们使用 LinEnum 工具检查可利用的提升权限点。使用 Python 的 SimpleHTTPServer 模块将 LinEnum 上传到靶机执行,然后在 shell 中运行。我们注意到带有 SUID 权限的文件,可以通过输入特定内容触发溢出攻击,进而获得 root 权限。

我们使用 gdb 进行调试,通过插件 pEDA 安装,调试工具帮助我们定位错误位置和计算地址偏移量。通过一系列操作,我们最终获得了 /bin/sh 的地址,并整合系统调用函数 system() 和 exit() 的地址,构建了 payload,成功获取了 root 权限。

Ms 安全实验室专注于网络安全知识的普及和培训,已出版多本专业书籍,如《Web 安全攻防:渗透测试实战指南》、《内网安全攻防:渗透测试实战指南》等。团队定期在公众号分享技术干货,旨在提供实用的渗透测试实战指南。