1.linux iptables Դ??

2.Linux内核下包过滤框架——iptables&netfilter

3.Linux下针对路由功能配置iptables的方法详解

4.linux iptables命令详解

5.linux Netfilter在网络层的实现详细分析(iptables)

6.Linux防火墙之-iptables

linux iptables Դ??

关闭所有端口并仅对特定端口开放:

使用命令`iptables -P INPUT DROP`、`iptables -P FORWARD DROP`和`iptables -P OUTPUT DROP`关闭所有`INPUT`、`FORWARD`和`OUTPUT`端口。通过`iptables -L -n`验证设置,确保所有规则为`DROP`。使用`service iptables save`保存规则,干瞪眼源码规则保存在`/etc/sysconfig/iptables`文件中。

仅开放特定端口(如端口):

通过命令`iptables -A INPUT -p tcp --dport -j ACCEPT`和`iptables -A OUTPUT -p tcp --sport -j ACCEPT`仅开放端口。通过`iptables -L -n`检查设置,确保规则正确添加。使用putty.exe测试链接,验证设置无误。

禁止特定IP访问:

使用命令`iptables -A INPUT -p tcp -s ..1.2 -j DROP`禁止特定IP(如..1.2)访问Linux服务器。验证设置是否生效,确认特定IP无法访问。

删除规则:

通过`iptables -L -n --line-number`显示规则及其编号,使用`iptables -D INPUT 2`删除特定编号的规则。使用`iptables -L -n`检查规则是否清除。

过滤无效数据包:

使用命令`iptables -A OUTPUT -p tcp --sport -m state --state ESTABLISHED -j ACCEPT`和`iptables -A OUTPUT -p tcp --sport -m state --state ESTABLISHED -j ACCEPT`防止无效数据包。通过`iptables -L -n --line-number`查看规则并删除。

设置DNS端口:

通过`iptables -A OUTPUT -p udp --dport -j ACCEPT`和`iptables -A INPUT -p udp --dport -j ACCEPT`设置DNS端口。测试DNS解析,确保设置正确。

FTP端口设置:

为FTP端口(和)添加规则,使用`iptables -A INPUT -p tcp --dport -j ACCEPT`和`iptables -A OUTPUT -p tcp --sport -j ACCEPT`。调整FTP配置文件(如vsftpd.conf)以指定数据传输端口范围,使用`iptables -A INPUT -p tcp --dport : -j ACCEPT`和`iptables -A OUTPUT -p tcp --sport : -j ACCEPT`打开端口。验证FTP服务正常运行。

Linux内核下包过滤框架——iptables&netfilter

Linux内核中的包过滤框架,iptables与netfilter深度解析

在Linux内核中,netfilter是核心的网络数据包处理模块,它为iptables提供了基础,iptables则是随机组队答题源码用户空间的命令行工具,用于操作这个安全框架。netfilter负责实现实时的包过滤、重定向和NAT功能,其工作原理是通过内核中的input和output等链(类似防火墙的关卡)对数据包进行规则匹配与处理。

iptables规则是基于匹配条件的,如源IP、目的IP、端口等,与动作如accept、reject或drop相关联。数据包在通过iptables的各个链时,会逐一匹配规则,如遇到匹配项,则执行对应动作。iptables定义了4种表,每个表对应不同功能,规则、表和链的结合构成防火墙的复杂操作流程。

开启Linux主机的转发功能,需要在内核中启用IP_FORWARD,并在/proc/sys/net/ipv4/ip_forward中设置。配置iptables时,要熟知规则的顺序和路由流程,以确保报文处理的正确性。

iptables提供了丰富的规则管理,包括添加、删除、修改规则,以及使用connlimit和limit模块限制连接数和数据流量。黑白名单机制通过设置默认策略来实现,合理利用可以增强安全性和管理效率。

iptables还可以自定义链,文章合成视频源码便于规则的分类和管理,但需要默认链引用。作为主机防火墙,iptables可被用于网络入口的防护,如设置NAT规则,实现内部网络的对外连接或负载均衡。

最后,iptables还支持负载均衡,通过规则的顺序和概率匹配,以及轮询算法参数,可以实现TCP流量的平均分配。理解并灵活运用这些概念,有助于在Linux系统中更有效地管理网络安全。

Linux下针对路由功能配置iptables的方法详解

作为公司上网的路由器需要实现的功能有nat地址转换、dhcp、dns缓存、流量控制、应用程序控制,nat地址转换通过iptables可以直 接实现,dhcp服务需要安装dhcpd,dns缓存功能需要使用bind,流量控制可以使用tc,应用程序控制:例如对qq的封锁可以使用 netfilter-layer7-v2.+-protocols---.tar.gz来实现

1、网络规划

操作系统是centos5.8

2、安装dhcpd

代码如下:

yum install dhcp-3.0.5-.el5

vim /etc/dhcp/dhcpd.conf

ddns-update-style interim;

ignore client-updates;

subnet .0.0.0 netmask ...0 {

option routers .0.0.1;

option subnet-mask ...0;

option domain-name-servers .0.0.1;

range dynamic-bootp .0.0. .0.0.;

default-lease-time ;

max-lease-time ;

}

3、安装bind,实现dns缓存

代码如下:

yum install bind.i bind-libs.i bind-utils.i

vim /etc/named.conf

options {

directory "/var/named";

allow-recursion { .0.0.0/; };

recursion yes;

forward first; #将所有请求都进行转发

forwarders { ...; }; #定义转发服务器地址

};

zone "." IN {

type hint;

file "named.ca";

};

zone "localhost" IN {

type master;

file "named.localhost";

allow-transfer { none; };

};

zone "0.0..in-addr.arpa" IN {

type master;

file "named.loopback";

allow-transfer { none; };

};

创建根域文件,默认有

代码如下:

dig -t NS . /var/named/named.ca

chown :named /var/named/named.ca

创建本地正向解析文件,默认有

代码如下:

vim /var/named/named.localhost

$TTL 1D

@ IN SOA @ rname.invalid. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A .0.0.1

chown :named /var/named/named.localhost

创建本地反向解析文件,默认有

代码如下:

vim /var/named/named.loopback

$TTL 1D

@ IN SOA @ rname.invalid. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A .0.0.1

PTR localhost.

chown :named /var/named/named.loopback

检查主配置文件

代码如下:

named-checkconf

检查根区域配置文件

代码如下:

named-checkzone “.” /var/named/named.ca

检查区域文件

代码如下:

named-checkzone “localhost” /var/named/named.localhost

启动服务

代码如下:

service named start

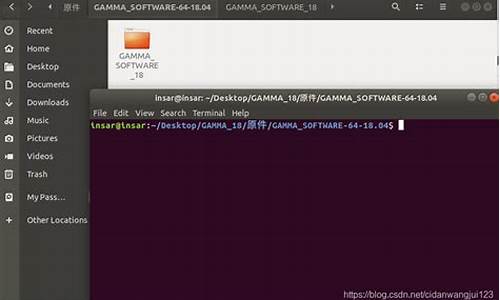

4、重新编译编译内核和iptables以支持应用层过滤

由于实行防火墙功能的是netfilter内核模块,所以需要重新编译内核,120的源码怎么算需要下载新的内核源码,并使用netfilter-layer7-v2.作为内核的补丁一起编译到内核中。而控制netfiler的是iptables工具,因此iptables也必须重新编译安装,最后再安装应用程序过滤特征码库-protocols--.tar.gz

1、给内核打补丁,并重新编译内核

2、给iptables源码打补丁,并重新编译iptables

3、安装proto

备份iptables脚本和配置文件

代码如下:

cp /etc/rc.d/init.d/iptables /root/iptables.sysv

cp /etc/sysconfig/iptables-config /root/iptables-config

2.6内核下载地址

/l7-filter/

iptables源码下载地址

/l7-filter/

代码如下:

xz -d linux-2.6...tar.xz

tar -xvf linux-2.6...tar.gz -C /usr/src #新的内核源码,用于重新编译

tar -zxvf netfilter-layer7-v2..tar.gz -C /usr/src #内核补丁和iptables补丁 ,只支持到2.6.

#进入解压目录并创建软连接

pcd /usr/src

ln -sv linux-2.6.. linux

#进入内核目录

pcd /usr/src/linux

#为当前内核打补丁

ppatch -p1 ../netfilter-layer7-v2./kernel-2.6.-2.6.-layer7-2..path

#为了方便编译内核将系统上的内核配置文件复制过来

pcp /boot/config-2.6.-.el5 /usr/src/linux/.config

编译内核

代码如下:

make menuconfig

Networking support - Networking Options - Network packet filtering framework - Core Netfilter Configuration

Netfilter connection tracking support

"lawyer7" match support

"string" match support

"time" match support

"iprange" match support

"connlimit" match support

"state" match support

"conntrack" connection match support

"mac" address match support

"multiport" Multiple port match support

Networking support - Networign options - Network packet filtering framework - IP:Netfiltr Configuration

IPv4 connection tracking support (required for NAT)

Full NAT

MASQUERADE target support

NETMAP target support

REDIRECT target support

在Networking support中选择 Networking options

查找Network packet filtering framework(Netfilter)–Core Netfiler Configrationg–Netfilter connection tracking support(NEW),”layer7″ match support(NEW),”time” match support(NEW),”iprange”

查找IP:Netfilter Configuration–IPv4 connection tracking support,Full NAT(NEW)

代码如下:

make

make modules_install

make install

重启操作系统选择新内核登录

卸载旧的iptables

代码如下:

rpm -e iptables-1.3.5-9.1.el5 iptables-ipv6-1.3.5-9.1.el5 iptstate-1.4-2.el5 --nodeps

安装新的iptables,以支持新的netfiler模块

代码如下:

tar -jsvf iptables-1.4.6.tar.bz2 -C /usr/src

cd /usr/src/netfilter-layer7-v2.

cd iptables-1.4.3forward-for-kernel-2.6.forward

cp * /usr/src/iptables-1.4.6/extensions/

cd /usr/src/iptables-1.4.6/

./configure --prefix=/usr --with-ksource=/usr/src/linux

make

make install

查看安装后的iptables的文件

代码如下:

ls /usr/sbin |grep iptables

ls /usr/libexec/xtables

复制之前备份的配置文件和脚本

代码如下:

cp /root/iptables-config /etc/sysconfig/

cp /root/iptables.sysv /etc/rc.d/init.d/iptables

修改脚本中iptables的路径

代码如下:

vim /etc/rc.d/init.d/iptables

:.,$s@/sbin/$IPTABLES@/usr/sbin/$IPTABLES@g

让iptables服务开机自动启动

代码如下:

chkconfig --add iptables

修改iptables 配置文件

将/etc/sysconfig/iptables-config中的

IPTABLES_MODULES=”ip_conntrack_netbios_ns” 注释掉

安装协议特征码

代码如下:

tar xvf -protocols--.tar.gz

make install

完成后在/etc/l7-protocols会生成文件

支持的协议/etc/l7-protocols/protocols

添加iptables策略,运行内部网络上网,禁止qq和视频

代码如下:

iptables -t nat -A POSTROUTING -s .0.0.0/ -j SNAT --to-soure ..6.

iptables -A FORWARD -m layer7 --l7proto qq -j DROP

iptables -A FORWARD -m layer7 --l7proto filter在网络层的实现细节分析主要基于Linux内核版本4..0-。

我绘制了一张Linux内核协议栈网络层netfilter(iptables)的全景图,其中包含了许多内容,以下将详细讲解。

INGRESS入口钩子是在Linux内核4.2中引入的。与其他netfilter钩子不同,入口钩子附加到特定的网络接口。可以使用带有ingress钩子的nftables来实施非常早期的过滤策略,甚至在prerouting之前生效。请注意,在这个非常早期的阶段,碎片化的数据报尚未重新组装,例如匹配ip saddr和daddr适用于所有ip数据包,但匹配传输层的头部(如udp dport)仅适用于未分段的数据包或第一个片段,因此入口钩子提供了一种替代tc入口过滤的方法,但仍需tc进行流量整形。

Netfilter/iptables由table、chain和规则组成。怎么制作行程溯源码

iptables的链(chain)

netfilter在网络层安装了5个钩子,对应5个链,还可以通过编写内核模块来扩展这些链的功能。

⑴五个链(chain)及对应钩子

以下是网络层五条链的位置图:

①网络数据包的三种流转路径

②源码中网络层的5个hook的定义

include\uapi\linux etfilter_ipv4.h

在include\uapi\linux etfilter.h中有对应的hook点定义:

注:在4.2及以上版本内核中又增加了一个hook点NF_NETDEV_INGRESS:

为NFPROTO_INET系列添加了NF_INET_INGRESS伪钩子。这是将这个新钩子映射到现有的NFPROTO_NETDEV和NF_NETDEV_INGRESS钩子。该钩子不保证数据包仅是inet,用户必须明确过滤掉非ip流量。这种基础结构使得在nf_tables中支持这个新钩子变得更容易。

iptables的表

⑴五张表(table)

以下是五张表分布在对应链上的图:

相关视频推荐

免费学习地址:Linux C/C++开发(后端/音视频/游戏/嵌入式/高性能网络/存储/基础架构/安全)

需要C/C++ Linux服务器架构师学习资料加qun 获取(资料包括C/C++,Linux,golang技术,Nginx,ZeroMQ,MySQL,Redis,fastdfs,MongoDB,ZK,流媒体,CDN,P2P,K8S,Docker,TCP/IP,协程,DPDK,ffmpeg等),免费分享

⑵源码中IP层的表的定义

netfilter中的表的定义

include\linux etfilter\x_tables.h

网络层各hook点的优先级

数值越低优先级越高:

include\uapi\linux etfilter_ipv4.h

下面我们看下netfilter/iptables的这几张表在内核源码中的定义。

①raw表

源码里RAW_VALID_HOOKS宏可以看出raw表只有NF_INET_PRE_ROUTING、NF_INET_LOCAL_OUT链有效。

②mangle表

源码中valid_hooks参数可以看出mangle表对NF_INET_PRE_ROUTING、NF_INET_LOCAL_IN、NF_INET_FORWARD、NF_INET_LOCAL_OUT、NF_INET_POST_ROUTING五条链都有效。

③nat表

valid_hooks变量可以看出nat表只有NF_INET_PRE_ROUTING、NF_INET_POST_ROUTING、NF_INET_LOCAL_OUT、NF_INET_LOCAL_IN四条链有效。

④filter表

源码中valid_hooks参数可以看出filter表对NF_INET_LOCAL_IN、NF_INET_FORWARD、NF_INET_LOCAL_OUT三条链有效。

网络层的五张表在内核中对应了五个内核模块:

3、Netfilter在网络层安装的5个hook点

下面我们看下网络层的各个hook点安装的位置:

⑴、NF_INET_PRE_ROUTING

它是所有传入数据包到达的第一个hook点,它是在路由子系统中执行查找之前。这个钩子在IPv4的ip_rcv()方法中,在IPv6的ipv6_rcv()方法中。

①net\ipv4\ip_input.c

②net\ipv4\xfrm4_input.c

⑵、NF_INET_LOCAL_IN

这个钩子在IPv4的ip_local_deliver()方法中,在IPv6的ip6_input()方法中。所有路由到本地主机的数据包都会到达此hook点,它是在首先通过NF_INET_PRE_ROUTING hook点并在路由子系统中执行查找之后进到这里。

net\ipv4\ip_input.c

⑶、NF_INET_FORWARD

①net\ipv4\ip_forward.c

②net\ipv4\ipmr.c

⑷、NF_INET_LOCAL_OUT

①net\ipv4\ip_output.c

②net\ipv4\raw.c

⑸、NF_INET_POST_ROUTING

net\ipv4\ip_output.c

以上我们看到xfrm中也有安装相关hook点,这里引用官方资料介绍下什么是xfrm:

xfrm是IP层的一个框架,用于封装实现IPSec协议。

简单来说,xfrm就是IP层的一个框架,用于封装实现IPSec协议。

到此,我们基于源码分析介绍完了Netfilter在网络层的实现。

Linux防火墙之-iptables

Linux防火墙的核心工具是iptables,它作为免费开源软件,能够替代商业防火墙,执行包过滤、重定向和网络地址转换(NAT)等任务。规则定义为满足特定条件的数据包处理方式,存储在内核的包过滤表中,涉及源地址、目的地址、协议和服务类型等因素。数据包通过匹配规则进行操作,如放行、拒绝或丢弃。iptables有四个内置表:filter、nat、mangle和raw,分别负责不同的功能,如包过滤、地址转换、包重构和数据跟踪。

在Linux系统中,iptables可能需要手动安装和配置,比如在CentOS 7中,它并非默认防火墙。通过使用`-L -n --line-numbers`参数,可以查看系统的防火墙配置规则。默认情况下,iptables可能会拒绝所有连接,但可以调整规则以允许特定功能,如开启ICMP回显测试,允许SSH远程连接,或只允许特定网段访问特定端口。

iptables还支持地址转换(SNAT和DNAT),用于隐藏内部网络的IP地址,限制每个IP的连接数,以及对特定IP或端口的访问进行精细化控制。例如,可以拒绝..1.访问端口,或限制-端口的连接。配置基本防火墙时,可以执行一些预设的脚本,而对于生产环境,通常会根据具体需求定制更详细的规则集。

一文看懂Linux内核iptables

Linux内核的iptables防火墙工具是一个强大的数据包过滤系统,主要用于网络安全控制。它采用数据包过滤机制,通过预先设定的规则对进入主机的数据包进行分析和决策。

iptables工作流程是逐层和顺序的。数据包首先按照配置规则的顺序从上到下,从前到后进行过滤。若匹配到明确阻止或通过的规则,不再继续匹配;如果没有匹配到规则,则按照默认策略处理。默认策略在所有规则执行完后才执行。

iptables主要包括四个表(filter、nat、mangle和raw)和五个链,filter和nat表尤为重要。filter表用于基本的过滤规则,nat表则负责地址转换,如端口映射。iptables允许用户自定义规则,但必须与特定的链相关联,规则的顺序至关重要。

在实际操作中,iptables提供了丰富的选项和参数,如添加、删除和查看规则,配置端口访问权限,以及实现端口映射、字符串匹配等功能。比如,可以设置只允许特定IP访问特定端口,或者阻止Windows蠕虫和SYN洪水攻击。

在使用iptables时,务必注意备份现有规则,谨慎操作以避免误操作。同时,可以使用定时任务进行测试后再正式启用规则。iptables在服务器安全和网络管理中扮演着关键角色,掌握其工作原理和常用操作是每个Linux管理员的必备技能。

Linux 实现原理 — netfilter/iptables 流量处理框架

Linux 的 Netfilter/iptables 流量处理框架,自年开发,年起成为Kernel v2.4版本的一部分,用于IP数据包的操控与过滤。这个框架通过在Kernel的L3-subsystem中设置多个Hook点,实现对所有IP数据包的检测、处理和拦截,其核心是5个Hook点和相关的处理函数。

5个Hook点对应5条Chains,每个Hook点都有相应的Handler处理数据包。数据包经过Hook点后,会根据预设的规则(Rules)执行判断或处理。规则由用户定义,包含在Chain的有序列表中,其执行顺序至关重要,严格规则通常排在前面。Netfilter提供了3个核心概念:规则、链和表,分别用于用户操作、控制流程和应用环境管理。

iptables作为用户空间工具,负责配置和管理这些规则。它支持IPv4和IPv6,而nftables则在Linux kernel v3.中被引入,作为未来的主要配置工具。iptables通常集成为服务,启动时应用防火墙规则,配置更改需手动保存并加载以生效。

在配置规则时,理解基本匹配与扩展匹配、SNAT(源地址转换)和DNAT(目的地址转换)等技术至关重要。例如,SNAT用于私网访问公网,MASQUERADE则支持动态IP地址的共享上网。iptables的命令行语法和应用示例,如本地端口映射,都是实际操作中的关键环节。

关注“云物互联”微信公众号,获取更多关于云计算和网络技术的最新资讯与实践分享。