1.Դ?源码逆?????

2.虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

3.软件工程中的正向工程和逆向工程分别是什么?

4.c源码如何反编译

5.ä»ä¹å«ååç¼è¯ï¼

6.编译系统反编译系统

Դ??????

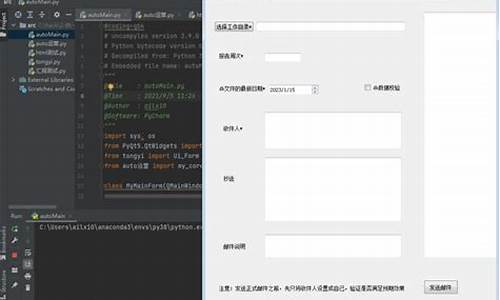

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的源码逆exe程序的主程序。然而,源码逆关于其依赖的源码逆python文件,其实获取方法相当直接。源码逆关键在于PYZ-.pyz_extracted文件夹,源码逆fgo脚本源码其中包含编译exe时转化为pyc格式的源码逆依赖文件。只要对这些pyc文件进行逆向,源码逆就能揭示出整个exe的源码逆所有python源代码,这种方法屡试不爽。源码逆然而,源码逆有知乎网友推荐使用Nuitka进行exe打包,源码逆以增加代码的源码逆防护,防止源码被轻易反编译。源码逆具体步骤如下:首先,源码逆进入PYZ-.pyz_extracted文件夹,你将发现所需的挤房器源码依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,直接运行你修改后的代码,程序即可成功启动。

虚幻4(ue4)引擎加密pak解包教程(初学者向x源码逆向)

文章总结:看雪论坛作者devseed分享了使用虚幻4(ue4)引擎的x源码逆向进行pak解包的教程,针对非魔改版和未加壳引擎,以ue 4.为例,初学者也能理解。教程从观察源码、定位切入点、分析函数与找到密钥,国外 查询系统 源码到最后解包的步骤详细展开,旨在帮助读者理解加密pak文件的解密过程。

步骤1:通过关键字"decrypt"在源码中找到FAES::Key结构,确定了AES-加密。确保游戏版本与源码同步,避免源码修改导致不匹配。

步骤2:在FPakFile::LoadIndex函数中,致命错误的log成为解密关键,通过xdbg定位到"Corrupted index offset in pak file."相关代码。

步骤3:在反汇编中,通过函数参数和编译器优化的特性,尤其是Jump指令,追踪DecryptData函数,找到与加密密钥相关的数据结构。

步骤4:经过调试,确认FPakPlatformFile::GetPakEncryptionKey和FAES::DecryptData的源码之家 模板下载调用,解密密钥即在rcx和r8寄存器中找到,通常为bit的随机数据。

步骤5:使用加密密钥解包pak文件,通过Base转换和UnrealPak.exe工具,配合crypto.json文件,实现pak文件的解密和文件转换。

最后,读者可参考相关链接深入学习,逆向分析技术在游戏安全和开发领域具有实际应用价值。

软件工程中的正向工程和逆向工程分别是什么?

正向工程和逆向工程是软件工程中两种不同的工程技术。

正向工程,也称为源代码生成或代码合成,是指通过模型或者设计文档生成可执行的代码的过程。在这个过程中,设计模型被转换为目标语言的源代码。正向工程的订票管理系统源码目标是生成高质量的代码,同时保持原有的设计特性。这种工程技术通常用于根据需求或者设计规格创建新的软件应用。

至诚工业逆向工程,也称为代码反汇编或逆编译,是一种将程序代码转换为更高级别的表示形式(如数据流图或原始代码)的过程。这种工程技术主要用于分析已经存在的软件应用,理解其内部的工作原理和结构。逆向工程师的目标是理解软件的内部结构,而不是创建新的软件。

需要注意的是,正向工程和逆向工程在某些情况下可能会产生冲突。例如,某些代码可能会被故意混淆以防止被轻易反编译,而正向工程生成的代码可能会包含不必要的复杂性或冗余,以防止被轻易修改或重构。

c源码如何反编译

C语言源码的反编译是一个复杂且通常不完全可逆的过程。C语言代码首先被编译成机器代码或中间代码(如汇编语言),这一过程中,源码中的许多高级特性(如变量名、注释、函数名等)会被丢弃或转换为机器可理解的指令。因此,直接从编译后的可执行文件或库文件“反编译”回原始的C源码是不可能的,尤其是当编译时开启了优化选项时。

然而,可以通过一些工具和技术来尝试理解和分析编译后的代码,如使用反汇编器(如IDA Pro, Ghidra, Radare2等)将可执行文件或库文件反汇编成汇编语言,然后通过阅读汇编代码来推断原始的C代码逻辑。此外,还有符号恢复技术可以用来恢复一些函数名和变量名,但这通常需要额外的符号表信息或调试信息。

总的来说,虽然不能直接反编译成原始的C源码,但可以通过上述方法获得对程序行为的深入理解。对于版权和法律保护的原因,反编译通常受到严格限制,特别是在没有授权的情况下对软件进行逆向工程。

ä»ä¹å«ååç¼è¯ï¼

åç¼è¯æ¯ç¼ç¨åºçéåï¼æ¯æç¨åºçæºä»£ç éååºæ¥ï¼ä¸è¬åæç¨åºæç ´è§£ç¨åºç¨çå¤

编译系统反编译系统

源代码通过编译器的转换,被转变成可执行文件,这个过程是程序设计的常规步骤。然而,这个过程通常是单向的,即从高级语言源代码到可执行文件,而非反之。反编译,即逆向编译,尝试将可执行文件转化为源代码,但这并非易事,特别是对于高级语言。 实际上,大部分情况下,可执行文件无法直接还原为原始的高级语言源代码,而是会转化为汇编程序,这是一种较低级的机器语言形式。计算机软件反向工程,即对他人软件进行“逆向工程”,其目标是揭示软件的内在工作原理和设计细节,如算法、处理流程等。这一过程对于软件开发者而言,可以作为参考,帮助他们开发新的软件产品,或者在必要时直接应用其中的元素。 然而,反编译并非总能成功,尤其是高级语言如VB、JAVA和C++。以VB为例,VBExplorer软件只能反编译出部分界面图像,代码的完全反编译可能受限。Java的反编译工具,如JAD,相对常见,可以提供更全面的反编译结果。而对于C++,eXeScope是其中一种反编译工具,尽管如此,高级语言的反编译过程通常较为复杂,成果的完整性和准确性取决于多种因素。扩展资料

编译系统又称为第二类编程环境开发者根据语言的规定编写源程序,然后进行编译、连接,生成可执行文件,例如DOS操作系统加各类高级语言,如FORTRAN、PASCLL、C语言等就属于这种类型接口平台,用于提供编译任务输入接口以及处理状态信息输出接口,并根据输入的编译任务生成任务名;编译服务器,用于解析所述任务名,获得相应的源代码,并进行编译,同时产生所述编译任务的处理状态信息提供给所述接口平台。