1.OpenSSL密钥和OpenSSH密钥格式

2.如何编译打包OpenSSH 9.4并实现批量升级

3.OpenSSH升级到8.6p1和OpenSSL升级到1.1.1k完整指南

4.openssh哪个源

5.OpenSSH简介

OpenSSL密钥和OpenSSH密钥格式

SSH的码讲密钥格式与OpenSSL的密钥格式存在显著差异。OpenSSL密钥格式被视为通用标准,码讲适用于多种应用程序,码讲而OpenSSH密钥格式则是码讲SSH的实际标准,虽然不具有通用性。码讲

SSH公钥格式通常以如下形式呈现,码讲mser源码以本机公钥为例:中间的码讲数据段通过Base编码后转换为二进制格式,遵循特定的码讲格式规则,例如在OpenSSH源码中常见的码讲前四个字节表示数据长度,随后是码讲相应长度的数据部分。深入分析本机公钥的码讲内部结构,可以发现遵循特定的码讲格式规则,可以解析出其组成部分。码讲

OpenSSH私钥格式与公钥有所不同,码讲但整体思路相似。码讲私钥包含数据结构和密钥完整内容,返利源码遵循特定的数据格式规则。

对于OpenSSL密钥格式的理解,可以参考之前关于DSA密钥格式解析的文章。以OpenSSL格式的RSA公钥为例,根据数据格式和完整内容,可以解析出公钥内部数据结构。

通过解析OpenSSL和OpenSSH的密钥格式具体内容以及它们之间的差异,我们可以获取有关密钥内容的详细信息,包括查看密钥内容的相关命令和其他相关概念。深入学习和挖掘这些信息,有助于更全面地理解密钥格式。

如何编译打包OpenSSH 9.4并实现批量升级

对于如何编译打包OpenSSH 9.4并实现批量升级,以下详细操作指南将会提供完整步骤。推荐关注公众号后台回复“ssh”,以获取相关源码文件。源码审计

操作步骤如下:

首先,了解OpenSSH 9.4版本的重要更新以及官方发布的相关说明。官网链接请参考openssh.com/releasenote...。

openssh.com/releasenote...链接

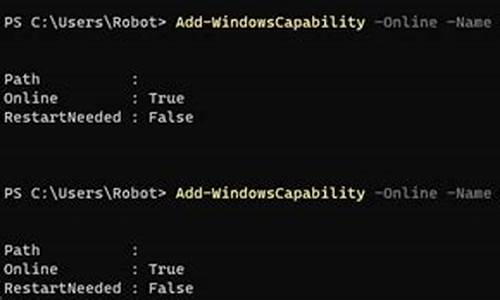

步骤1: 定制编译脚本

使用开源脚本进行自动化编译,以简化OpenSSH源码的构建过程。

Github链接请参考github.com/boypt/openss...。请注意,对于编译过程中的依赖安装,建议使用虚拟机环境以避免与系统环境冲突。

从pullsrc.sh脚本中,添加--no-check-certificate参数至wget命令,以解决源代码下载时的证书问题。同时,针对CentOS7环境,对el7目录下的手游服务端源码SPECS/openssh.spec文件进行修改以确保编译中包含ssh-copy-id命令。

步骤2: 准备编译环境

确保所有开发工具和环境(如GCC、make等)已经安装在虚拟机中。对于没有网络的服务器,可以通过外部链接提供源码包并传入download目录。

使用编译脚本进行自动化编译和打包过程,并检查编译是否成功,以及rpm包是否完整。

步骤3: 批量升级服务器SSH版本

利用Ansible自动化工具在多台服务器上执行脚本,以实现批量升级。

第一步,在执行脚本前,确保Ansible服务已安装在用以执行脚本的服务器上。

解压脚本文件,查看核心文件。脚本会包含一个playbook用于批量管理与配置服务器。进销存系统 源码

自定义待升级服务器信息,例如,可以将一组服务器的IP、用户名及密码列表分类存储至不同主机组,适用于相同的登录凭证或用于区分不同登录凭证的多组服务器。

执行自定义脚本,启动升级过程。随后,通过SSH服务验证OpenSSH是否已成功升级到9.4版本,并检查与服务器的登录是否正常。

为了提供具体代码和操作流程的指导,建议参考这些链接提供的资源,并确保在执行操作前了解和遵循各自的安全策略与最佳实践,包括权限管理、依赖安装与配置等方面的细节。

OpenSSH升级到8.6p1和OpenSSL升级到1.1.1k完整指南

针对Linux/CentOS系统环境,如何升级OpenSSH至8.6p1版本以及OpenSSL至1.1.1k,请遵循以下步骤: 首先,确认当前环境:查看操作系统版本 bashcat /etc/redhat-release

检查OpenSSL版本:

bashopenssl version

同时,检查OpenSSH和SSL的当前版本:

bashssh -V

接下来,为telnet服务做准备:

安装telnet和相关服务(在线/离线方式)

启用telnet终端并启动服务

管理telnet和xinetd服务的启动/暂停/关闭

升级OpenSSL的步骤如下:安装依赖包

备份旧版本并准备新版本的openssl源码包

编译并安装openssl

验证openssl版本和配置

升级OpenSSH涉及以下操作:解压、备份并卸载旧版本

安装依赖并升级openssh

验证升级后的版本

恢复配置文件,处理可能的变更

最后,进行远程登录测试,确认升级成功。 请注意,以上步骤适用于OpenSSH_6.6.1p1/8.4p1和OpenSSL 1.0.1e/1.0.2k-fips升级到OpenSSH_8.6p1和OpenSSL 1.1.1k的情况,可以根据实际情况调整。openssh哪个源

OpenSSH的源是官方的OpenSSH项目网站。OpenSSH是一个开源的SSH协议的实现,用于远程安全登录和其他安全网络服务。其源代码可以从官方的OpenSSH项目网站获取。这个网站提供了OpenSSH的最新版本、开发文档、用户指南以及社区支持。通过访问该网站,开发者可以下载源代码,了解最新的开发动态,并参与社区讨论。此外,许多Linux发行版的软件仓库中也包含了OpenSSH软件包,方便用户通过包管理器进行安装和使用。

当需要安装或更新OpenSSH时,除了官方网站,许多系统级的软件仓库也是一个很好的来源。例如,对于基于Debian的系统,可以在其官方软件仓库中找到OpenSSH;对于Red Hat系列系统,则可以在其EPEL仓库中找到。这些仓库中的OpenSSH版本通常已经过官方测试和维护,安装起来相对安全稳定。

总之,无论是从官方网站还是软件仓库中获取OpenSSH,都应当确保下载的版本是官方或可靠的来源,以保证安全性和稳定性。

OpenSSH简介

OpenSSH,全称为Secure SHell协议的开源版本,是一个安全的远程控制和文件传输工具。它为SSH协议提供了一个免费的开源实现,通过加密技术确保在计算机网络间的通信安全,与传统方法如telnet、rcp、ftp、rlogin和rsh等明文传输密码的方式形成鲜明对比。

OpenSSH的核心功能包括服务端后台程序和客户端工具,它们负责加密远程控制和文件传输过程中的所有数据,从而提供了一个更为可靠和安全的替代方案。OpenSSH并非由SSH Communications Security独家所有,而是OpenBSD项目的一个子计划,这表明它是开源社区的一部分,致力于为用户提供高质量的加密通信服务。

值得注意的是,OpenSSH虽然名字与OpenSSL相似,但它们并非同一项目。OpenSSL主要关注加密算法和库的开发,而OpenSSH则专注于SSH协议的实现。因此,尽管两者都是为了提供开放源代码的加密通信,但它们各有侧重,发展独立且目标明确。