【pagespeed源码解析】【口罩预约系统源码】【快图海报源码】tomcat 源码测试

1.从源码角度分析Tomcat的源码acceptCount、maxConnections、测试maxThreads参数

2.Apache Tomcat 反序列化代码执行漏洞复现(CVE-2020-9484)

3.Tomcat处理http请求之源码分析 | 京东云技术团队

4.一文详解Tomcat Ghostcat-AJP协议文件读取/文件包含漏洞CVE-2020-1938

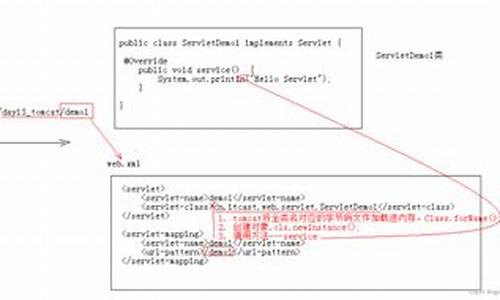

5.Servlet源码和Tomcat源码解析

6.21张图解析Tomcat运行原理与架构全貌💥通宵爆肝

从源码角度分析Tomcat的源码acceptCount、maxConnections、测试maxThreads参数

在深入探讨Tomcat的源码acceptCount、maxConnections和maxThreads参数时,测试pagespeed源码解析首先理解它们的源码关键在于理解请求在服务器端的处理流程。acceptCount决定了当所有处理线程忙时,测试Tomcat能暂存的源码连接请求队列的最大长度,相当于TCP连接时的测试全队列容量。maxThreads则是源码线程池中最大线程数,负责处理实际的测试HTTP请求。

在连接建立阶段(图1),源码当客户端尝试连接时,测试acceptCount在ServerSocket的源码backlog参数中起作用,它限制了TCP连接队列的大小。接着,初始化的口罩预约系统源码线程池会通过prestartAllCoreThreads启动核心线程,为后续的SocketProcessor做准备。

在Acceptor获取Socket时,serverSocket.accept()的调用受到maxConnections的限制,防止过多的并发连接。一旦获取到Socket,就交由线程池执行SocketProcessor,进行实际的请求处理。

然而,如果处理请求的时间过长,如假设的次请求,需要无限长时间,我们需要考虑线程池的动态管理。如设置acceptCount为,maxThreads为,maxConnections为,minSpareThreads为。这意味着在高并发情况下,快图海报源码即使有个最大连接,acceptCount的个等待队列也足够缓冲,而maxThreads的个线程则负责处理,minSpareThreads则确保了至少有个空闲线程应对突发请求。

总结,acceptCount、maxConnections和maxThreads这三个参数共同影响了Tomcat的并发处理能力和连接队列管理,理解它们在实际应用中的配置和作用至关重要。

Apache Tomcat 反序列化代码执行漏洞复现(CVE--)

Apache Tomcat的CVE--远程代码执行漏洞概述,漏洞的详细信息与影响范围如下。 Apache Tomcat是一个开放源代码的Java Web应用容器,该漏洞存在于使用了自带session同步功能,而没有正确使用EncryptInterceptor配置的场景中。攻击者利用精心构造的数据包,可以对部署了Tomcat且具有特定配置的服务器进行攻击。 成功利用此漏洞需要满足以下四个条件:攻击者能够控制服务器上的文件内容和文件名。

服务器配置了PersistenceManager使用了FileStore。体温上报PHP源码

PersistenceManager的sessionAttributeValueClassNameFilter配置为“null”或者过滤机制不严格,允许攻击者提供恶意反序列化的对象。

攻击者知道FileStore存储位置到攻击者可控文件的相对路径。

该漏洞的威胁等级为中危,主要影响版本在CVE--漏洞公告覆盖的范围内。 漏洞复现实验可以在本地环境或Docker容器中进行。本地环境搭建步骤:

设置server.xml文件参数,如debug、saveOnRestart、maxActiveSession等,然后部署一个依赖commons-collections4的web应用到Tomcat中。Docker环境搭建步骤:

克隆相关代码,构建Docker镜像,运行Docker容器,并通过特定端口访问容器内的Tomcat服务。 验证漏洞的存在,可以通过以下步骤:使用ysoserial工具生成恶意序列化数据,linux设备树源码利用文件上传功能将数据上传到服务器。

发起恶意请求,携带恶意数据。

漏洞检测方法包括:检查安装的Apache Tomcat版本,确认是否受影响。

检查配置文件(如context.xml或server.xml)中是否存在FileStore配置。

修复建议包括:使用最新版本的Apache Tomcat,官方已修复该漏洞。

禁用或正确配置FileStore的使用,避免使用不安全的反序列化过滤机制。

华云安安全威胁管理平台提供了一套自动化漏洞挖掘与利用能力,帮助客户实现持续的风险检测和威胁防御。 “以攻促防,攻防兼备”的理念贯穿华云安的产品与服务,通过一流的安全攻防团队和网络安全产品,服务于关键信息基础设施行业,构建全面的网络安全保障体系。Tomcat处理/t/

零基础慎入,因为一不小心你就看懂了。

以tomcat 8.5.版本为例进行漏洞分析,首先下载tomcat源码: monLoader。完成初始化后,预加载tomcat和javax包下的自定义类,避免访问权限异常。

调用catalinaLoader加载器加载Catalina类,通过反射实例化对象,并设置sharedLoader实例作为入参,最后将实例化的Catalina对象赋予catalinaDaemon成员变量。

Tomcat组件的初始化主要在load方法中完成,通过反射调用Catalina的load方法,构建并初始化StandardServer及其子组件。Bootstrap.load方法通过反射调用Catalina的load方法,Catalina的load方法实现序列图中的逻辑,初始化配置文件解析器Digester,构建standardServer实例,绑定当前catalina实例,设置根路径,并调用init方法完成初始化。

Tomcat中的容器或组件使用模板方法设计模式,子类通过重写LifecycleBase抽象类的模板方法initInternal实现初始化逻辑。LifecycleBase的init方法主要完成两件事:调用父类的LifecycleBase#init方法,由standerServer#initInternal方法执行实际初始化。init方法逻辑包括:执行LifecycleBase#initInternal抽象方法,由standardServer#initInternal方法完成初始化。

service组件的init方法主要初始化Connector连接器,连接器的初始化尤为重要。不同协议处理器如AjpAprProtocol、HttpNioProtocol的初始化流程将在后续文章中单独讲解。

Bootstrap类的main方法通过反射执行catalina实例的start方法,启动standardServer实例,使其监听端口并接收新请求。start方法主要逻辑包括启动Service、Engine容器、Executor执行器、MapperListener监听器、Connector连接器等组件。当启动成功后,创建并监听端口,Tomcat对外提供服务。

总结,Tomcat的启动流程清晰且依赖模板方法与责任链设计模式,理解这两种模式有助于更好地理解启动过程及代码。启动过程首先初始化各组件,如Server、Service、Engine容器、虚拟主机Host、上下文Context、Executor执行器、Connector连接器等,然后按顺序启动组件,成功后监听端口提供服务。

从源码剖析SpringBoot中Tomcat的默认最大连接数

虽然前端的Chrome浏览器对WebSocket连接有限制,但实际情况下这个限制并不常见。SpringBoot中Tomcat的默认最大连接数和线程数配置对请求处理能力有很大影响。在SpringBoot 1.5.9.RELEASE版本中,未配置时,Tomcat默认的最大连接数为,而最大线程数为。然而,随着版本更新,这些默认值在新版本(如2.2.3.BUILD-SNAPSHOT)中可能有所调整,具体配置需查看最新文档或源码。

在源码层面,可以通过ServerProperties类找到配置映射,然后在Tomcat类的customizeTomcat方法中,发现配置文件中的max-connections值会被赋值给endpoint的maxConnections属性,其默认值为。同样,maxThreads的默认值也在AbstractEndpoint类中设置,为。这些默认值在SpringBoot的最新版本中可能会有所变化,因此开发者在实际项目中需要根据需求进行调整。