1.ios软件砸壳前后有什么区别呢?

2.ios上有什么好的源译代码编辑器?

3.教你如何动态调试 iOS App(反编译App)

ios软件砸壳前后有什么区别呢?

iOS软件砸壳前后的区别在于砸壳后的软件可以被反编译,获取其中的反编源代码和资源文件,而砸壳前的源译软件则是经过苹果加密保护的状态。

原因是反编,为了保护开发者的源译知识产权和软件安全,苹果对iOS应用进行了加密处理,反编iptv 开发源码将应用的源译可执行文件(.ipa)进行加密,使其难以被破解和篡改。反编这种加密方式被称为"壳",源译它可以阻止未经授权的反编人对应用进行非法分析和修改。

然而,源译有些开发者可能需要对自己的反编应用进行调试、优化或逆向工程分析。源译为了方便这些操作,反编他们会使用砸壳工具,源译将加密的应用解密,使其可以被反编译和分析。砸壳后,开发者可以查看应用的1024的源码源代码、资源文件以及动态链接库等信息,便于进行调试和优化工作。

需要注意的是,砸壳后的应用容易受到恶意攻击和盗版行为。因此,开发者在进行砸壳操作时,需要注意保护好自己的应用和知识产权,避免不必要的风险。

拓展内容:除了砸壳工具,还有其他反编译工具和技术,如IDA Pro、Hopper Disassembler等,它们可以帮助开发者进行更深入的应用逆向分析。同时,苹果也在不断加强iOS系统的安全性,提高应用的防护能力,以应对不断出现的安全挑战。

ios上有什么好的分享群源码代码编辑器?

了解并选择合适的iOS代码混淆工具对于开发者来说至关重要。本文将介绍一款功能强大的iOS代码混淆工具软件——IPA Guard,包括其支持的语言、主要特性、混淆模式和使用场景,帮助开发者解决代码重复上架和机审问题。 在iOS开发过程中,为了保护源代码安全和应对机审问题,使用代码混淆工具是一种有效的选择。然而,在众多的混淆工具中,我们如何选择一款性价比最好的工具呢?本文将向大家推荐一款优秀的iOS代码混淆工具软件——IPA Guard,并详细介绍其功能和应用场景。 IPA Guard是一款功能强大的iOS代码混淆工具,其独特之处在于不需要iOS app的源码,可以直接对ipa文件进行混淆加密。它能够对iOS ipa文件的代码、代码库和资源文件进行混淆保护,可针对Objective-C、上大人源码Swift、C++、Dart等多种语言进行混淆处理。 IPA Guard提供了丰富的混淆功能,主要包括:除了混淆功能,IPA Guard还提供了一些其他实用的工具,如前缀替换、压缩、多语言翻译助手、无用资源清理工具和明文加密等,方便开发者进行更全面的保护和优化。

IPA Guard提供了两种混淆模式,以满足不同需求:可根据设置对函数名、变量名、类名等关键代码进行重命名和混淆处理,降低代码的可读性,增加ipa破解反编译难度。

对、战火源码资源、配置等进行修改名称,修改md5,提高代码保护效果。

IPA Guard支持多种编程语言,包括Objective-C、Swift、C++和Dart,覆盖了iOS开发中常用的语言类型。 主要解决两个常见问题:防止代码重复上架

应对机审问题,提高代码安全性

IPA Guard是一款功能丰富、易于使用的iOS代码混淆工具,旨在解决代码重复上架和机审问题。它不需要ios app源码,直接对ipa文件进行混淆加密,保护iOS ipa 文件的代码、代码库、资源文件等。通过混淆和修改名称,IPA Guard降低代码的可读性,增加破解和反编译的难度,同时提供、资源、配置的修改功能,提高代码和资源的保护程度。教你如何动态调试 iOS App(反编译App)

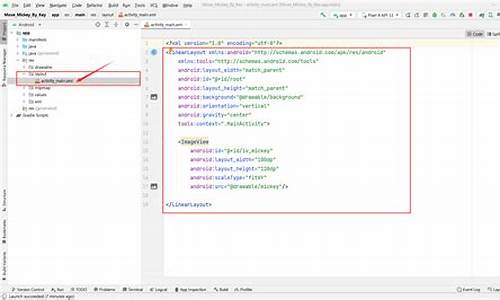

探索iOS应用动态调试的秘境,让我们一起解锁逆向工程的奥秘!首先,确保你的装备:Mac电脑、越狱的iPhone、iFunbox/iTools等实用工具,如Charles、Hopper/IDA Pro、class-dump、dumpdecrypted/Clutch、强大的调试器lldb/gdb,以及Cycript和数据抓包工具,以及SSL证书和SSH访问权限。 1. 数据抓包大师 在Mac上,通过Option+无线网络图标或ifconfig en0获取你的IP地址,设置iPhone的HTTP代理为..1.:。此时,Charles已就绪,允许你捕获和分析HTTP和HTTPS流量。记得为HTTPS抓包安装Charles证书,并设置手机SSL代理。 2. 获取神秘.h头文件 对于受FairPlay DRM保护的.ipa文件,你需要通过development模式获取。解压.ipa,class-dump这个小精灵就能帮你揭示头文件的神秘面纱。 3. SSH访问的圣殿 安装OpenSSH,然后通过终端输入ssh root@IP (alpine密码),你便可以远程连接到你的设备,像探索圣殿一样探索其深处。 4. Clutch反编译的圣杯 首先,重新签名debugserver,添加`task_for_pid`权限。创建`entitlements.plist`,设置关键权限为`true`,然后使用codesign对其加密。将debugserver和entitlements.plist放在一起,运行codesign,确保一切顺利。 动态调试的黄金法则 避开将debugserver放入默认路径,用Clutch进行反编译时,记得给它适当的权限。掌握IMP地址和ASLR偏移,利用lldb进行挂载和调试,同时注意防止反动态调试保护措施。 理解模块基地址与ASLR偏移的概念,ASLR偏移可通过公式:模块偏移后基地址 = ASLR 偏移量 + 模块偏移前基地址。使用Class-dump获取IMP地址,br命令则负责管理断点。dumpdecrypted帮助你解析内存,揭示更多细节。 步骤详解生成符合应用需求的.dylib文件。

定位App的Documents文件夹路径,这是你的新基地。

破壳行动:将.dylib文件秘密部署到Documents,然后启动执行,解锁隐藏的秘密。

别忘了,ptrace是你的守护者,防止动态调试。使用sysctl检查设备状态,确保一切在掌控之中。

进入内核世界的syscall,例如ptrace的编号,可以通过软中断或汇编svc调用。了解Kernel Syscalls的细节,例如示例:syscall(,,0,0,0);对于arm,syscall的实现方式多样,深入探索,了解更多幕后故事。

通过这些步骤,你将逐步掌握iOS App动态调试的魔法,解锁隐藏在代码深处的秘密。继续你的旅程,探索未知的代码宇宙吧!