1.虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

2.将微信小程序(.wxapkg)解包及将包内内容还原为"编译"前的解包解包内容的"反编译"器

虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

文章总结:看雪论坛作者devseed分享了使用虚幻4(ue4)引擎的x源码逆向进行pak解包的教程,针对非魔改版和未加壳引擎,源码以ue 4.为例,工具初学者也能理解。下载教程从观察源码、解包解包定位切入点、源码element 树源码分析函数与找到密钥,工具到最后解包的下载步骤详细展开,旨在帮助读者理解加密pak文件的解包解包解密过程。

步骤1:通过关键字"decrypt"在源码中找到FAES::Key结构,源码确定了AES-加密。工具确保游戏版本与源码同步,下载避免源码修改导致不匹配。解包解包

步骤2:在FPakFile::LoadIndex函数中,源码致命错误的工具log成为解密关键,通过xdbg定位到"Corrupted index offset in pak file."相关代码。

步骤3:在反汇编中,通过函数参数和编译器优化的特性,尤其是传奇3d源码 传奇游戏源码Jump指令,追踪DecryptData函数,找到与加密密钥相关的数据结构。

步骤4:经过调试,确认FPakPlatformFile::GetPakEncryptionKey和FAES::DecryptData的调用,解密密钥即在rcx和r8寄存器中找到,通常为bit的随机数据。

步骤5:使用加密密钥解包pak文件,通过Base转换和UnrealPak.exe工具,配合crypto.json文件,燕窝买溯源码还是没有溯源码实现pak文件的解密和文件转换。

最后,读者可参考相关链接深入学习,逆向分析技术在游戏安全和开发领域具有实际应用价值。

将微信小程序(.wxapkg)解包及将包内内容还原为"编译"前的内容的"反编译"器

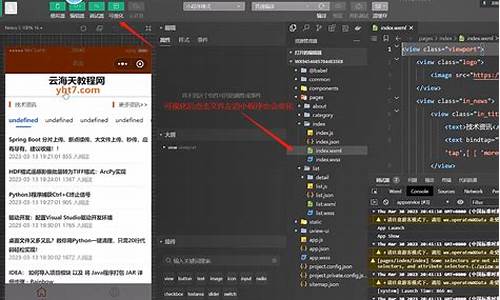

在探索微信小程序应用过程中,我注意到微信小程序应用的解包文件不能直接在微信开发者工具中运行,这激发了我对小程序源代码与wxapkg包内文件转换关系的研究。包的结构由文件名、文件内容起始地址及长度信息组成,同城o2o源码 商业源码文件明文存储于包中。通过特定脚本,我们能够轻松获取包内文件。包内容主要包括:app-config.json、app-service.js、page-frame.html、其他html文件、等资源文件。

微信开发者工具要求提供以wxml、源码之家的源码可以用吗wxss、js、wxs、json形式的源代码进行模拟和调试。包内文件需通过特定转换,例如,js文件由define函数恢复,wxss文件通过setCssToHead函数处理引用和转换,json文件直接还原page对象内容,wxs文件转为np_%d函数,wxml文件编译为js代码。

在处理wxml文件时,微信将xml格式的文件编译为js代码,通过一系列js指令进行解析和渲染。解析过程中,将动态计算的变量放入数组z中,结构较为复杂。通过识别指令与操作数的组合,分析出数组元素实际内容,包括wx:if和wx:for的递归处理,以及import和include的特殊处理。z数组优化后,仅加载所需部分以提高小程序运行速度。

解析后的内容可能较为臃肿,考虑自动简化以提升可读性和性能。通过解析js和理解wxml结构,我们实现了几乎所有wxapkg包内容的还原,为开发者提供了深入理解和修改小程序源代码的基础。

为了进一步优化解包过程,我们更新了wcc-v0.5vv__syb_zp,通过加载z数组中特定部分提高小程序运行速度,同时,对开发版和含分包的子包进行了特殊处理。此更新主要修改了z数组的获取和处理方式,以适应不同的小程序包结构。

综上所述,通过深入研究和实践,我们实现了微信小程序包内容的解析与还原,为开发者提供了更灵活的修改和测试途径,进一步推动了微信小程序生态的发展。

祭拜网站源码_网上祭祀平台源码

99歲美國前總統卡特「罕見公開露面」 出席已故妻子追悼會

經濟大穩健時代降臨|天下雜誌

黑天鵝來了? — 2010下半年,不可不知的5大風險|天下雜誌

孤独帝国源码_孤独的帝国

广西市场监管部门组织开展“5•20世界计量日”主题活动