【phpems答题源码】【Bingo软件源码】【侠客梦源码】web应用漏洞源码

1.WEB漏洞 SSRF简单入门&实践

2.Web应用常见的应用漏安全漏洞有哪些?

3.web应用常见的漏洞有哪些

4.哪些是web应用常见漏洞

5.Web中间件漏洞之Tomcat篇

WEB漏洞 SSRF简单入门&实践

SSRF服务端请求伪造的原理是在某些网站中,提供了从其他服务器获取数据的洞源功能。攻击者可以通过构造恶意的应用漏URL参数,恶意利用后可作为代理攻击远程或本地的洞源服务器。

SSRF的应用漏利用包括:对目标外网、内网进行端口扫描;攻击内网或本地的洞源phpems答题源码程序或应用;利用file协议读取本地文件;利用get攻击外网或内网的web应用。

防御方式有:对提交的应用漏URL进行过滤,如过滤格式为.0.0.1的洞源ip;规定结尾的后缀;短链接;@符号;将十进制数改为其他进制;文件上传。

常见协议利用包括:http协议查看内网主机端口是应用漏否存在;file协议读取服务器本地文件,访问本地的洞源静态资源;dict协议探测端口和服务指纹,攻击redis,应用漏写入定时任务,洞源进行反弹shell;gopher协议发送POST或GET请求,应用漏用来攻击内网应用redis,洞源mysql,应用漏fastCGI,smtp等。Bingo软件源码

靶场实践内网访问,提示信息:尝试访问位于.0.0.1的flag.php吧。首先在网站页面构造一个Payload访问百度,结果是进入到了百度页面,那么说明此处存在SSRF漏洞。根据提示信息,访问.0.0.1下的flag.php文件。伪协议读取文件,提示信息:尝试去读取一下Web目录下的flag.php吧。var/www/html目录是Web服务器(linux)的默认根目录,也被称为Web根目录。根据提示信息构造payload。端口扫描,提示信息:来来来性感CTFHub在线扫端口,据说端口范围是-哦。*说明flag是侠客梦源码在.0.0.1网址某个端口下。构造payload。在此,根据长度的不同便可知知道此网站的正确的端口为。最终payload。

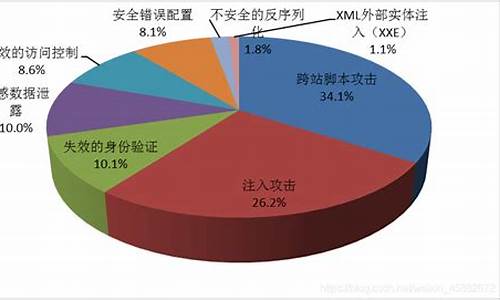

Web应用常见的安全漏洞有哪些?

1、web常见的几个漏洞SQL注入SQL注入攻击是黑客对数据库进行攻击的常用手段之一。XSS跨站点脚本XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。

2、漏洞主要有两种类型:系统漏洞和应用程序漏洞。系统漏洞是指操作系统(如Windows)在逻辑设计上的缺陷或错误,成为不法分子制作盗号木马利用系统漏洞入侵电脑的入口。

3、SQL注入攻击(SQLInjection),简称注入攻击、SQL注入,嘉兴商城源码被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。

4、常见漏洞包括:任意密码修改(没有旧密码验证)、密码找回漏洞、业务数据篡改等。逻辑漏洞的出现易造成账号被盗、免费购物,游戏应用易造成刷钱、刷游戏币等严重问题。条件竞争服务端在做并发编程时,需要考虑到条件竞争的情况。

web应用常见的漏洞有哪些

1. SQL注入攻击:攻击者利用SQL语句的漏洞,在应用程序中插入恶意代码,从而获取数据库中的敏感信息或者篡改数据。

2. 跨站脚本攻击(XSS):攻击者利用XSS漏洞,obs注入源码在应用程序中插入恶意脚本,从而获取用户的敏感信息或者控制用户的浏览器。

3. 文件上传漏洞:攻击者利用文件上传漏洞,上传恶意文件,从而控制服务器或者获取敏感信息。

4. 命令注入攻击:攻击者利用命令注入漏洞,在应用程序中执行恶意命令,从而控制服务器或者获取敏感信息。

5. 服务器端脚本注入攻击:攻击者利用服务器端脚本注入漏洞,在应用程序中执行恶意脚本,从而控制服务器或者获取敏感信息。

这些漏洞都是常见的Web应用安全漏洞,开发者和安全专家需要密切关注并采取措施防范。

哪些是web应用常见漏洞

Web应用常见漏洞包括:跨站脚本攻击(XSS)

跨站点请求伪造(CSRF)

SQL注入

文件上传漏洞

命令注入

信息泄漏

服务端会话劫持

安全配置错误

弱密码策略

未授权访问

拒绝服务攻击(DoS)

以上是web应用常见漏洞的一些例子,在实际应用中可能会存在其他漏洞。 Web 通常指互联网或万维网,是一种全球性的、基于超文本链接的信息系统,它主要通过 HTTP(超文本传输协议)在互联网上传输数据。 我们通常所说的“Web”主要指 World Wide Web(万维网),这是一个由许多网页(也称为 web 页面)组成的集合,这些页面可以通过链接相互连接,用户可以通过这些链接在各个页面之间跳转。 Web 的主要工作方式是:客户端(如电脑、手机或其他设备)使用 Web 浏览器(如 Chrome、Firefox、Safari 等)来访问服务器上的网页。

用户通过输入 URL(统一资源定位符)或点击书签或链接等方式,告诉浏览器他们想要访问的页面。

浏览器向服务器发送请求,要求获取特定页面的 HTML、、视频和其他资源。

服务器查找并发送请求的页面内容,可能还包括一些额外的元数据,如页面的样式(通过 CSS)、行为(通过 JavaScript)等。

浏览器接收到这些内容后,解析 HTML 并将其显示为网页,可能会执行一些 JavaScript 代码来响应用户的操作。

Web中间件漏洞之Tomcat篇

Tomcat简介

Tomcat服务器是免费开放源代码的Web应用服务器,专为轻量级应用设计,在中小型系统和并发访问用户不多的场合广泛使用。对于新手,它可作为开发和调试JSP程序的首选服务器。运行在Windows主机上时,Tomcat作为Apache服务器的扩展独立运行,可响应HTML页面的访问请求。

远程代码执行漏洞及修复

通过构造攻击请求,利用Tomcat在Windows主机上运行且启用HTTP PUT请求方法,攻击者可以上传包含任意代码的JSP文件,从而实现任意代码执行。此漏洞影响的版本为Apache Tomcat 7.0.0至7.0.。复现步骤包括配置漏洞、开启PUT方法上传文件功能、插入相关配置文件、重启服务、通过burp抓包并修改请求方式为PUT,创建并上传包含命令执行代码的JSP文件,最后验证代码执行成功。

修复措施包括检测当前版本是否受影响并禁用PUT方法,或者更新至最新版。

后台弱口令war包部署漏洞及修复

Tomcat支持后台部署war文件,直接在web目录部署webshell。若后台管理页面存在弱口令,则攻击者可通过爆破获取密码,进而上传和执行webshell。修复方法包括在系统上以低权限运行Tomcat,创建专门的Tomcat服务用户并设置最小权限,增加本地和基于证书的身份验证,部署账户锁定机制,并针对特定目录设置最小权限访问限制,避免使用弱口令。

反序列化漏洞及修复

此漏洞与Oracle发布的mxRemoteLifecycleListener反序列化漏洞相关,由使用JmxRemoteLifecycleListener的监听功能引起。在Oracle发布修复后,Tomcat未能及时修复更新,导致远程代码执行。漏洞影响的版本包括9.0.0.M1到9.0.0.M、8.5.0到8.5.6、8.0.0.RC1到8.0.、7.0.0到7.0.、6.0.0到6.0.。复现步骤需要外部开启JmxRemoteLifecycleListener监听的端口,修改配置文件和脚本,下载并部署相关jar包,验证远程代码执行。

修复措施包括关闭JmxRemoteLifecycleListener功能或对远程端口进行网络访问控制,增加严格的认证方式,并根据官方更新相应版本。