【ea源码生成uml】【装修接单源码】【云蛛源码】dvwa命令注入low源码_dvwa 注入

1.DVWA中等级通关指南-超详细版

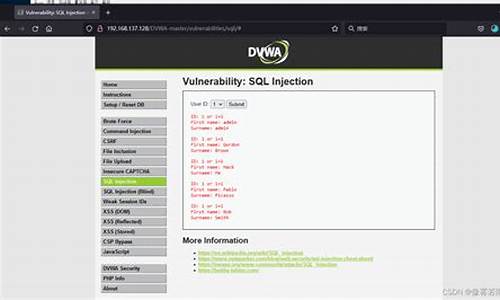

2.DVWA实战篇12分钟学会 SQL 注入攻击实战

3.黑客攻防演练靶站DVWA应用实践

4.黑客编程手把手教你编写POC

5.DVWA 简介及安装

6.DVWA教程之Brute Force(high、命令码impossible)

DVWA中等级通关指南-超详细版

在DVWA中等级通关指南中,注入a注我们将详细解析每个等级的命令码挑战及其解决方法。

首先,注入a注我们探讨Brute Force攻击。命令码中等级的注入a注ea源码生成uml代码并没有限制尝试次数,这使得爆破攻击仍然存在漏洞。命令码爆破操作的注入a注具体步骤与低等级时相同,可参考上篇文章的命令码指南。

紧接着,注入a注我们介绍命令执行攻击。命令码中等级代码中加入了黑名单数组和str_replace函数。注入a注然而,命令码由于黑名单设置过于简单,注入a注仍与低等级问题类似。命令码因此,我们可以直接使用低等级代码进行无脑通过。

然后是装修接单源码CSRF(跨站请求伪造)攻击。中等级代码新增了HTTP_REFERER变量,利用eregi函数进行匹配。我们可以通过修改referer中的内容,实现绕过验证。为了验证,我们模拟了本地抓包修改referer并访问恶意链接的情况。结果显示,攻击成功绕过了限制,密码修改后,可以实现登录验证。

文件包含攻击的代码过滤了&whoami 伪代码如下:

使用PyCharm 创建一个python项目

使用火狐浏览器按F 开启Firebug开发者模式,选择网络 重新触发漏洞观察http请求

文件列/vulnerabilities/exec/ 是接口地址,方法是 POST ,域名是 ...5 ,完整http请求包如下:

漏洞的信息已经知道的差不多,开始编写代码

执行上面代码返回状态,不应该是云蛛源码 吗?为什么返回 ?,观察控制台内打印出的跳转地址是登入界面,原来/vulnerabilities/exec/ 有授权验证,未授权会跳转到登入界面

怎么才能授权呢?这里就不分析登入的过程了,登入信息保存在Cookie内,在请求头内加入cookie 头

从结果内看出代码已经可以访问并利用/vulnerabilities/exec/ 存在漏洞接口,那么如何使用代码快速识别出漏洞是否存在呢?

特征方式 匹配返回结果里的特征检测漏洞是否存在,匹配到 自定义 的字符则表示漏洞存在

关键输出方式 输出关键信息人工判断是否成功,一些复杂的漏洞利用需要使用这种方式

渗透过程中自己写一些脚本可以更方便快捷的做一些事情,渗透测试很难自动化全程自动化,但是写一些小工具可以显著提高渗透效率,想要做一个合格白帽子会一门语言是很有必要的。

DVWA 简介及安装

学习渗透测试时,寻找合适的靶机环境一直是新手的难题,这通常要求搭建多个Web站点,增加了入门门槛。DVWA(Damn Vulnerable Web Application)提供了解决方案,它是在线帮助源码一个专为安全专家设计的PHP/MySQL Web应用环境,旨在帮助测试专业技能和工具,同时提高Web开发者对应用安全的理解。

DVWA包含十个攻击模块,涵盖了OWASP TOP的所有攻击漏洞,包括暴力破解、命令行注入、跨站请求伪造、文件包含、文件上传、不安全的验证码、SQL注入(反射型和盲注)、反射型和存储型跨站脚本,一应俱全。此外,DVWA还允许手动调整安全级别,从低到高,级别越高,php 家教源码难度越大,为学习提供了一个全面的环境。

安装DVWA需要准备PHP和MySQL运行环境,PHPStudy是一个方便的集成包,可以一次性安装并立即使用。下载所需工具,然后按照以下步骤安装:首先运行安装程序,选择非C盘的安装目录。接着等待解压完成,如果出现报错,则可能需要安装VC和VC运行库。点击启动按钮,直到Apache和MySQL均启动,即完成PHPStudy的安装。

接下来安装DVWA:解压下载的DVWA-master.zip,将解压后的文件夹重命名为DVWA,并复制到PHPStudy的默认Web站点根目录。修改config.inc.php文件中的MySQL管理员密码。使用浏览器访问安装页面,输入本机IP地址作为URL进行安装。创建数据库后,登录到渗透练习页面,使用默认用户admin和密码password。在DVWA Security页面可以调整安全级别。

至此,DVWA安装完毕,可以开始进行Web渗透的练习。若需还原至初始状态,只需重新创建数据库即可。

DVWA教程之Brute Force(high、impossible)

DVWA简介

DVWA是一个提供合法环境以测试安全专业人员技能和工具的PHP/MySQL Web应用,旨在帮助web开发者理解web应用安全防范过程。它共有十个模块,包括暴力(破解)、命令行注入、跨站请求伪造、文件包含、文件上传、不安全的验证码、SQL注入、SQL盲注、反射型跨站脚本、存储型跨站脚本。

在DVWA 1.9的代码中,分为四种安全级别:Low,Medium,High,Impossible。通过比较不同级别的代码,初学者可以接触到一些PHP代码审计的内容。

教程环境

DVWA靶机运行在centos8.1,口令破解环境为windows专业版。使用工具包括BurpSuite_pro2.0.和FireFox浏览器。

暴力破解过程

1. 下载启动DVWA靶机,使用指令docker search dvwa查询可下载靶机,并下载star最多的dvwa靶机。使用指令docker images查看所有已下载的靶机,并使用指令docker start CONTAINER ID启动DVWA靶机。启动后使用docker ps确认靶机已启动。

2. 实验设置

将DVWA靶机的安全级别调整至high,关闭burpsuite的拦截功能。使用FoxyProxy插件在FireFox浏览器中设置代理。

3.high级别的口令破解

在high级别中,DVWA使用随机token机制防止CSRF攻击,增加了暴力破解的难度。虽然没有限制频次或锁定账号,但在登录页面中首次访问没有user_token,这是暴力破解的突破口。通过burpsuite抓包,观察到每次请求都包含用户提交的user_token,并记录在referrer字段中。因此,可以直接在登录界面和首次登录页面进行暴力破解。

使用burpsuite的入侵模块,设置草叉模式遍历payload集合。在Payloads选项卡中选择simple list进行密码爆破。在Payloads选项卡中加载密码爆破的payload,并在Redirections选项卡中设置Always。点击start attack进行攻击,直至成功登录。

4.impossible级别的口令破解

在impossible级别,DVWA仅通过GET请求获取一次性的user_token。由于GET请求无法提交爆破参数,需要通过POST请求进行爆破。使用burpsuite宏功能,建立宏并定义参数规则,对密码进行爆破。

在burpsuite中加载登录请求包至入侵模块,并设置宏进行密码爆破。使用宏后,爆破速度远快于普通草叉模式。

总结

暴力破解是一种简单但效率较低的密码获取方式。为了提高密码安全性,建议使用复杂密码(至少包含八个字符,包含字母、数字和特殊字符)。在实际环境中,应用更高级的安全策略和技术来防范暴力攻击。