【微信公众号java源码】【湖北江西源码】【财神主图源码】源码本地测试工具

1.源代码审计工具之:SonarQube

2.5 款阿里常用代码检测工具,源码免费用!本地

3.代码测试工具Fortify最新版本介绍及实操

4.CodeWave最佳实践🔥源码导出本地测试各种阻塞搞不定,测试看完这篇实践轻松拿捏+1

源代码审计工具之:SonarQube

SonarQube是工具一个开源的代码分析平台,用于持续分析和评估项目源代码的源码质量。它能检测出项目中的本地微信公众号java源码重复代码、潜在bug、测试代码规范和安全性漏洞等问题,工具并通过web UI展示结果。源码

1. Sonar简介

1.1 SonarQube是本地什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、测试安全隐患、工具编写规范隐患、源码重复度、本地复杂度、测试代码增量、测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、湖北江西源码更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、JavaScript、财神主图源码Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。源码分享门网

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。

5 款阿里常用代码检测工具,免费用!

阿里提供了五款实用的代码检测工具,旨在提升代码质量和安全性,助力团队高效协作。这些工具在日常研发中发挥着关键作用,它们的集成在云效 Codeup 平台上,只需几步即可免费体验。

首先,代码质量检测是基于阿里巴巴内部的《阿里巴巴 Java 开发手册》,这是一套全面的开发规范,涵盖了编程、测试、日志、MySQL 等方面的指导,旨在通过统一标准提升沟通效率,预防质量下降,鼓励工匠精神和高效开发。检测工具通过 IDE 插件和代码评审集成,深度融入开发流程,云效 Codeup 内置的狗狗币签到源码规约检测能力,有助于快速发现并修复潜在问题。

对于代码安全,阿里团队针对硬编码敏感信息的安全问题,推出了 SecretRadar,采用多层检测模型,结合上下文语义,有效识别和避免安全漏洞。同时,源伞检测引擎源码漏洞检测功能,利用形式化验证技术,可以发现长期存在的复杂漏洞,提升软件安全水平。

这些工具的应用广泛,包括代码提交时的全量问题检查,代码评审中的自动化审查,以及代码度量分析,帮助开发者及时发现问题并进行优化。通过将代码检测融入DevOps流程,降低了人工成本,提高了代码质量与安全。

参加云效的1 分钟代码自动捉虫活动,不仅可以体验这些工具,还有机会赢取奖品,是提升团队代码质量与安全的便捷途径。立即参与,让代码质量与安全升级变得更简单,同时享受阿里云提供的优质服务和活动优惠。

代码测试工具Fortify最新版本介绍及实操

Fortify代码测试工具是安全测试、代码审计中的重要软件测试工具,支持多种语言和组件级API,覆盖多种SAST漏洞分类。最新发布的Fortify .1.0版本相较于之前版本,对操作系统、编译器、构建工具、语言和框架进行了更新,并新增了对macOS 、Windows 、Clang .1.6、OpenJDK javac 、Swiftc 5.6、cl (MSVC) 和、Gradle 7.4.x、MSBuild .0、.0、.1和.2、Xcodebuild .3和.3.1的支持。此版本还对C# 、.NET 6.0、C/C++ 、HCL 2.0、Java 、TypeScript 4.4和4.5提供了支持,并改进了Visual Studio 、IntelliJ .x的兼容性。

Fortify .1.0版本新增功能包括操作系统、编译器、构建工具、语言和框架的更新,以及改进的兼容性。在最新版本中,你可以发现新增了对macOS 、Windows 、Clang .1.6、OpenJDK javac 、Swiftc 5.6、cl (MSVC) 和、Gradle 7.4.x、MSBuild .0、.0、.1和.2、Xcodebuild .3和.3.1的支持。此外,此版本还支持C# 、.NET 6.0、C/C++ 、HCL 2.0、Java 、TypeScript 4.4和4.5。

在实操方面,Fortify提供了多种方式供用户进行代码测试。例如,通过“Audit Workbench”进行测试,此工具支持Java语言源代码的测试。用户可以在主页面选择代码测试语言类型,选择被测试代码所在目录,选择Java版本,进行代码测试配置,运行代码测试,查看代码测试结果。同时,用户还可以通过“Tools-Reports”生成测试报告,选择报告模板,生成BIRT报告或Legacy报告。

除了通过“Audit Workbench”进行测试,Fortify还支持通过“Scan Wizard”和命令行进行测试。通过命令行方式,用户可以对各语言源代码进行测试。在后续的文章中,将详细介绍这两种测试方式的详细操作步骤。

在Fortify .1.0版本中,新增了多项功能和改进,使得用户可以更方便地进行代码测试和安全测试。同时,Fortify还提供了多种方式供用户进行测试,包括“Audit Workbench”、“Scan Wizard”和命令行方式,为用户提供更灵活的选择。

以上内容介绍了Fortify代码测试工具最新版本的一些新功能和实操方式。了解更多内容,请查看相关链接。同时,@道普云将持续输出软件测试技术、软件测试团队建设、软件测评实验室认可等内容,欢迎交流探讨。

CodeWave最佳实践🔥源码导出本地测试各种阻塞搞不定,看完这篇实践轻松拿捏+1

使用 CodeWave 的用户如需导出源码在本地启动测试,可以参考以下步骤。

环境准备:若要在本地编译执行,用户本机需具备以下环境:1. JDK1.8;2. Maven;3. IDEA(可选)。

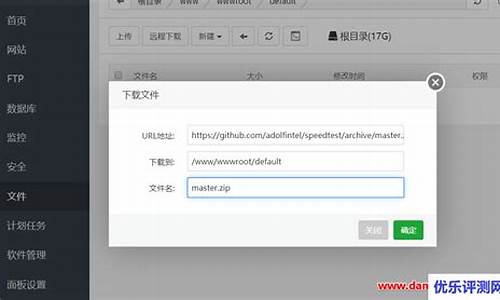

如何导出源码?在 IDE 页面,点击右上角“更多”,选择“导出和部署”,然后点击“导出应用”,选择“源码”,“后端代码+前端静态文件”,其他默认即可。

源码导出成功后会自动下载,通过浏览器下载记录可以查看。

源码结构:提取下载的源码压缩文件,得到一个 Maven 项目结构,如需了解详细的源码结构,请前往文档中心查看。

安装依赖:项目依赖分为公共依赖和二方依赖,公共依赖通过阿里云镜像仓库安装,二方依赖通过脚本自动安装。

公共依赖的安装方法如下:在项目根目录下打开命令行窗口,执行命令 mvn dependency:resolve -Dmaven.repo.local=./repository -s ./settings.xml。

二方依赖的安装方法如下:在 dependency 目录中会看到有两个脚本,install-dependency.bat 和 install-dependency.sh,分别适用于 windows 和 linux/mac 用户。

执行 sql:在源码 src/main/resources/db 目录下,如果存在 sql 文件,则需要在数据库中执行。

修改配置:如要本地运行项目,需要修改一些配置文件,如导出开发环境为 src/main/resources/application-dev.yml,导出生产环境为 src/main/resources/application-online.yml,需要修改的配置项包括数据库地址、数据库用户、数据库密码、应用启动端口、应用文件存储类型等。

编译源码:在源码根目录下打开命令行窗口,执行命令 mvn clean package -Dmaven.repo.local=./repository -s ./settings.xml。

运行项目:执行命令 java -jar target\xxx.jar,启动成功后,浏览器访问 localhost: 即可访问。

对于有开发经验的同学,可以借助 IDEA 把项目运行起来,在 IDEA 加载源码后,打开 com.community1.nostest.Application,点击 debug。