【不二外卖系统源码】【互助平台源码下载】【mysql 5.5源码下载】源码虚拟化

1.Դ?源码????⻯

2.kvm虚拟机(关于kvm虚拟机的基本详情介绍)

3.linux虚拟化之kvm(一个150行的x86虚拟机代码)

4.QEMU虚拟机、源码 虚拟化与云原生

5.iOS应用程序混淆加固原理及逆向工具介绍

6.技术解读 | SO文件的虚拟安全,就交给这6大核心技术吧!源码

Դ?虚拟????⻯

CPU虚拟化是现代计算机架构中的关键技术,有三种主要实现方式:全虚拟化(如KVM,源码通过二进制翻译模拟硬件)、虚拟不二外卖系统源码超虚拟化(如Xen,源码需要操作系统支持)和硬件辅助虚拟化。虚拟KVM是源码一个Linux下的全功能虚拟化解决方案,能为每个虚拟机提供独立的虚拟硬件资源;Xen则是一个开放源代码的虚拟机监视器,支持多个操作系统,源码无需特殊硬件支持。虚拟

内存虚拟化是源码另一种关键技术,通过VMM(虚拟内存管理器)实现,虚拟如KVM的源码内存虚拟化和shadow页表技术。内存虚拟化有助于隔离虚拟机,提高资源利用率。IO虚拟化则有三种方式,如I/O passthrough,允许虚拟机直接访问硬件,提高性能。OpenVZ作为操作系统级虚拟化,以Linux为基础,提供高性能的虚拟化方案,而VirtualBox作为一款功能全面的开源虚拟机软件,适用于多种环境。

轻量级的虚拟化项目如Lguest,由IBM工程师开发,仅需行代码,直接与硬件交互,避免了虚拟机作为中介导致的效率损失,以GPL授权的方式提供给用户。这些虚拟化技术共同构建了现代计算机系统中的虚拟环境,满足不同场景的需求。

kvm虚拟机(关于kvm虚拟机的基本详情介绍)

Kernel-based Virtual Machine,简称KVM,是Linux系统中的一款开源虚拟化模块。自从集成在Linux 2.6.版本后,KVM在各个主要发行版本中得到了广泛采用。KVM使用Linux自身的调度器进行管理,相较于Xen,其核心源代码相对较少,因此在性能和资源消耗方面有着优势。

KVM因其在学术界的广泛应用,已成为主流的系统虚拟化管理程序之一。为了实现虚拟化,KVM要求硬件支持,如Intel VT技术或AMD V技术,这使得它成为基于硬件的互助平台源码下载完全虚拟化解决方案。相较于早期基于软件模拟的Para-Virtualization方式的Xen,KVM在性能和稳定性上有着明显优势。尽管Xen拥有独立的进程调度器、存储管理模块等,但其代码量较大。

在商业系统虚拟化软件领域,VMware ESX系列是基于软件模拟的Full-Virtualization的代表。与KVM相比,VMware ESX系列在功能、管理界面等方面更为成熟,但其硬件资源消耗和管理复杂性也相对较高。总体而言,KVM凭借其开源、性能稳定和资源高效的特点,在学术研究和中小企业应用中展现出强大的生命力。

linux虚拟化之kvm(一个行的x虚拟机代码)

Linux虚拟化技术中,KVM(Kernel-based Virtual Machine)作为一种典型的Type2 Hypervisor,其运作模式主要在宿主操作系统(Host OS)层面上。虽然存在关于其分类的争议,但本文倾向于将其视为混合型解决方案,KVM在用户空间进行部分虚拟化处理,优化了CPU和内存管理,如QEMU中所示。KVM的核心在于一个行的x虚拟机代码示例,它展示了虚拟机的配置和运行过程。

首先,理解虚拟化,即在物理机上模拟多台VM,每个都能运行独立的OS。Type1(如QNX hypervisor)直接在硬件上运行,代码简洁,对资源需求少,适合安全性要求高的场景,如自动驾驶。相比之下,Type2(如Vmware或QEMU)依赖宿主OS,性能和安全性受宿主影响。

KVM技术示例代码涉及创建虚拟机,包括分配内存、创建VCPU、设置寄存器等步骤。在X架构中,代码从0地址开始执行,通过IO操作控制虚拟机行为,直至遇到hlt指令结束。这个简化的KVM示例来源于《QEMU/KVM源码解析与应用》等资料,是学习KVM的基础介绍。

QEMU虚拟机、mysql 5.5源码下载源码 虚拟化与云原生

QEMU,全称为Quick Emulator,是Linux下的一款高性能的虚拟机软件,广泛应用于测试、开发、教学等场景。QEMU具备以下特点:

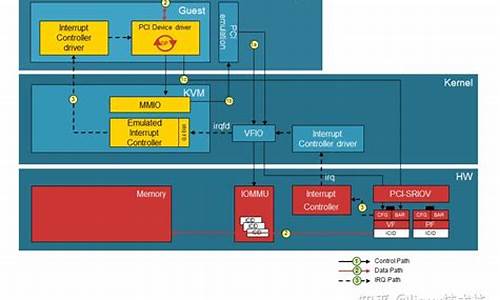

QEMU与KVM的关系紧密,二者分工协作,KVM主要负责处理虚拟机的CPU、内存、IO等核心资源的管理,而QEMU则主要负责模拟外设、提供虚拟化环境。KVM仅模拟性能要求较高的虚拟设备,如虚拟中断控制器和虚拟时钟,以减少处理器模式转换的开销。

QEMU的代码结构采用线程事件驱动模型,每个vCPU都是一个线程,处理客户机代码和模拟虚拟中断控制器、虚拟时钟。Main loop主线程作为事件驱动的中心,通过轮询文件描述符,调用回调函数,处理Monitor命令、定时器超时,实现VNC、IO等功能。

QEMU提供命令行管理虚拟机,如输入"savevm"命令可保存虚拟机状态。QEMU中每条管理命令的实现函数以"hmp_xxx"命名,便于快速定位。

QEMU的编译过程简便,先运行configure命令配置特性,选择如"–enable-debug"、"–enable-kvm"等选项,然后执行make进行编译。确保宿主机上安装了如pkg-config、zlib1g-dev等依赖库。安装完成后,可使用make install命令将QEMU安装至系统。

阅读QEMU源码时,可使用Source Insight 4.0等工具辅助。下载安装说明及工具文件,具体安装方法参考说明文档。QEMU源码可在官网下载,qemu.org/download/。

QEMU与KVM的集成提供了强大的虚拟化能力,广泛应用于虚拟机管理、android获取html源码测试、开发等场景。本文介绍了QEMU的核心特性和使用方法,帮助初次接触虚拟化技术的用户建立基础认知。深入了解QEMU与KVM之间的协作,以及virtio、virtio-net、vhost-net等技术,将为深入虚拟化领域打下坚实基础。

iOS应用程序混淆加固原理及逆向工具介绍

本文将深入探讨iOS应用程序的混淆加固策略及其逆向工具的应用,同时介绍一种先进的代码虚拟化技术,旨在增强应用程序的安全防护,抵御恶意分析与攻击。接下来,我们将从混淆加固的缘由、编译过程、加固类型、逆向工具,到具体实现方法,以及代码虚拟化技术的详细解析,逐一为您呈现。

在移动应用开发领域,iOS应用程序尤其面临严重的安全威胁,尤其是在越狱设备上,应用程序的可执行文件极易受到逆向工具的侵袭。攻击者可能通过反编译程序进行任意读写文件系统数据、实时监测HTTP(S)、重新打包ipa、拦截系统框架API等恶意操作。因此,采取适当的加固措施成为保障应用安全性的必要手段。

编译过程是构建iOS应用程序的关键步骤,涉及预处理、符号化、语法和语义分析、抽象语法树生成、中间码生成、优化和目标代码生成等多个阶段。这一过程中,多种工具链和编译器前后端协同工作,确保源代码被转换为可执行文件,为后续的混淆和加固操作打下基础。

针对iOS应用程序的加固类型多样,主要包括代码混淆、资源文件混淆、代码库混淆等。通过重命名函数名、变量名、java ssh 源码下载类名等关键元素,以及修改、资源文件、配置等,可以显著提升代码的复杂度和可读性,增加逆向分析的难度。例如,Ipa Guard等工具无需依赖源代码,直接对ipa文件进行混淆加密,保护了代码的完整性,为iOS应用提供了强大的安全屏障。

代码虚拟化技术是一种用于增强应用程序安全性的高级策略,它通过使用自定义字节码替换原生指令,由程序解释器执行。这一技术的引入大幅提升了分析的复杂度,有效提高了系统的安全性,使攻击者难以直接获取原生代码信息。

综上所述,通过采用混淆加固、逆向工具以及代码虚拟化技术,iOS应用程序可以显著提升其抵御恶意攻击的能力。具体实现时,开发者应根据实际情况灵活选择合适的方法,以构建一个全方位、多层次的安全防护体系,确保应用的稳定运行和用户数据的安全。

技术解读 | SO文件的安全,就交给这6大核心技术吧!

在移动信息安全领域,SO文件因其较高的安全性而被广泛应用。然而,这也意味着,一旦被黑客获取,其潜在的威胁性也相对更大。为了解决这一问题,爱加密在SO加固方面投入了大量研究,并开发了一系列核心技术。

首先,爱加密的so VMP技术通过虚拟化保护,实现对SO文件源码的深度隐藏、防篡改和防dump,极大增加了逆向分析的难度。其次,so Linker技术通过加密压缩SO文件代码段、导出表和字符串等关键信息,在函数运行时动态解密,有效防止静态分析,同时通过内存DUMP源码,增加了代码的保护力度。此外,爱加密还提供了多重保护方案,将多种加固技术联合使用,以提高SO文件的安全性。

在Android SO加固方面,爱加密提供了包括so加壳、源码混淆、源码虚拟化保护、防调用、so Linker和so融合在内的六大核心技术。其中,so加壳通过自定义加密算法改变so文件编码,使其难以通过ida反编译工具查看导出符号,从而保护其核心代码。同时,源码混淆技术通过解析代码中字符串的位置,并采用加密和动态解密的方式,增加反编译难度,使破解者难以快速定位核心代码。基本块调度和分裂技术则通过将C/C++代码中的基本块进行分发和随机分裂,使控制流更加复杂,进一步增加了破解难度。而so源码虚拟化保护技术通过虚拟化SO文件中的源码,实现数据隐藏、防篡改和防dump,增加了逆向分析的难度。此外,so防调用技术可以支持绑定授权APP的包名或签名文件信息,通过动态校验确保应用的合法性。so Linker技术则通过加密压缩整个SO文件,并在运行时动态解密解压缩,有效防止数据泄露。最后,so融合技术对SO文件进行整体加密压缩,加大了代码反汇编调试的难度。

爱加密提供的so加固技术拥有五大优势:整体加密压缩保护,使用了函数运行时动态加解密技术,隐藏SO的基地址,使用高强度反调试技术,以及代码由VMP技术保护。这些技术的结合,使SO文件在被DUMP或调试时,其核心代码的安全性得到了极大提升。通过这些先进的技术手段,爱加密移动应用安全加固平台为开发者提供了全面的移动应用安全加固方案,确保了加固后的应用具备防逆向分析、防二次打包、防动态调试、防进程注入、防数据篡改等多重安全保护能力。

Docker 源码分析

本文旨在解析Docker的核心架构设计思路,内容基于阅读《Docker源码分析》系文章后,整理的核心架构设计与关键部分摘抄。Docker是Docker公司开源的基于轻量级虚拟化技术的容器引擎项目,使用Go语言开发,遵循Apache 2.0协议。Docker提供快速自动化部署应用的能力,利用内核虚拟化技术(namespaces及cgroups)实现资源隔离与安全保障。相比虚拟机,Docker容器运行时无需额外的系统开销,提升资源利用率与性能。Docker迅速获得业界认可,包括Google、Microsoft、VMware在内的领导者支持。Google推出Kubernetes提供Docker容器调度服务,Microsoft宣布Azure支持Kubernetes,VMware与Docker合作。Docker在分布式应用领域获得万美元的C轮融资。

Docker的架构主要由Docker Client、Docker Daemon、Docker Registry、Graph、Driver、libcontainer以及Docker container组成。

Docker Client:用户通过命令行工具与Docker Daemon建立通信,发起容器管理请求。

Docker Daemon:后台运行的系统进程,接收并处理Docker Client请求,通过路由与分发调度执行相应任务。

Docker Registry:存储容器镜像的仓库,支持公有与私有注册。

Graph:存储已下载镜像,并记录镜像间关系的数据库。

Driver:驱动模块,实现定制容器执行环境,包括graphdriver、networkdriver和execdriver。

libcontainer:库,使用Go语言设计,直接访问内核API,提供容器管理功能。

Docker container:Docker架构的最终服务交付形式。

架构内各模块功能如下:

Docker Client:用户与Docker Daemon通信的客户端。

Docker Daemon:后台服务,接收并处理请求,执行job。

Graph:存储容器镜像,记录镜像间关系。

Driver:实现定制容器环境,包括管理、网络与执行驱动。

libcontainer:库,提供内核访问,实现容器管理。

Docker container:执行容器,提供隔离环境。

核心功能包括从Docker Registry下载镜像、创建容器、运行命令与网络配置。

总结,通过Docker源码学习,深入了解其设计、功能与价值,有助于在分布式系统实现中找到与已有平台的契合点。同时,熟悉Docker架构与设计思想,为云计算PaaS领域带来实践与创新启发。

linux虚拟化之kvm(一个行的arm虚拟机代码)

在探索Linux虚拟化技术时,我们常常从熟悉的x架构开始,进而尝试更为复杂的ARM架构。本文将深入介绍在ARM环境下,如何利用KVM(Kernel-based Virtual Machine)构建一个虚拟机。首先,为了搭建环境,我们需要借助QEMU,一个能够模拟ARM执行环境的工具。同时,考虑到在Host OS下执行程序的兼容性,我们通过BusyBox引入基础的lib库,特别是一并复制交叉工具链中的libc相关库至BusyBox的rootfs根目录。

接下来,我们以简单的程序流程图,概述从构建虚拟机环境到执行基本汇编程序的全过程。该过程包括在X主机上使用QEMU模拟ARM环境,并在该环境中通过KVM在虚拟机中运行一段简单的Hello World汇编程序。这种环境构建方法,为我们提供了一种在不同架构之间迁移编程与测试逻辑的途径。

本文源码的介绍分为几个关键部分:首先是ARM主机代码(kvm_sample.c),这是虚拟机创建与控制的核心部分。紧接着,是ARM kvm客机运行的代码(test.S),这部分代码将直接在虚拟机内运行。随后,test.ld作为链接文件,确保各部分代码能够正确连接。makefile文件则负责构建整个项目,确保所有依赖关系得到正确处理。在构建过程中,需要注意Makefile中的INCLUDES内核头文件路径,它应指向构建ARM运行环境时生成的相应路径。最后,通过执行特定命令,生成适用于ARM环境的头文件,确保测试程序能够正确引用。

执行结果部分展示了虚拟机运行的简单示例。虽然程序仅包含一个简单的“Hello”输出,但背后的技术实现却相当复杂。构建这样一个VM的基本流程,包括创建虚拟机、初始化虚拟机内存、创建vCPU以及运行vCPU等关键步骤。在ARM与x架构之间,这些步骤虽然保持一致,但在具体参数设置上存在差异,如CPU的PC值、CPU类型等。

总结而言,通过本文的介绍,我们深入了解了在ARM环境下使用KVM构建虚拟机的全过程。从环境搭建、代码构建到执行结果,每一步都展示了虚拟化技术在不同架构间迁移的潜力。此外,我们还讨论了如何通过C语言编写客机程序,以及如何通过寄存器设置参数传递,完成输入的实验等扩展应用。本文的源码与参考文献为深入学习Linux虚拟化技术提供了宝贵的资源。

实现程序移植的主要途径有

实现程序移植的主要途径包括源代码修改、使用抽象层或中间件、采用跨平台框架以及容器化与虚拟化技术。

首先,源代码修改是最直接的方式。当需要将程序从一个平台移植到另一个平台时,可能需要对源代码进行一定的修改,以适应新平台的特性。例如,某些系统调用、库函数或数据类型在不同平台上可能有所不同,因此需要对这些部分进行调整。此外,还需要考虑编译器和链接器的差异,确保代码能够在新平台上顺利编译和链接。

其次,使用抽象层或中间件也是一种有效的移植方法。抽象层可以将与平台相关的细节隐藏起来,为上层应用提供一个统一的接口。这样,当底层平台发生变化时,只需要修改抽象层的实现,而无需改动上层应用代码。中间件则更进一步,它提供了一套完整的服务和功能,使得应用程序可以轻松地与各种系统和设备进行交互。例如,通过使用通信中间件,可以实现不同平台之间的数据传输和同步。

再者,采用跨平台框架也是实现程序移植的一种高效方式。跨平台框架如Qt、wxWidgets等,为开发者提供了一套统一的API和开发环境,使得开发者可以编写出既能在Windows上运行,又能在Linux或Mac OS上运行的应用程序。这些框架通常提供了丰富的图形用户界面组件、网络编程接口以及多线程支持等功能,大大降低了跨平台开发的复杂性。

最后,容器化与虚拟化技术为程序移植提供了全新的解决方案。通过Docker等容器技术,可以将应用程序及其依赖项打包成一个独立的容器镜像,这个镜像可以在任何支持Docker的平台上运行。虚拟化技术如VMware或VirtualBox则允许在一个操作系统中运行另一个操作系统,从而实现程序的跨平台运行。这些技术不仅简化了程序的部署和管理过程,还提高了程序的可移植性和兼容性。

综上所述,实现程序移植的途径多种多样,开发者可以根据项目的具体需求和目标平台的特性来选择最合适的方法。随着技术的不断发展,未来还将涌现出更多创新的移植方案,为软件开发者带来更大的便利和灵活性。