1.Skywalking源码探针启动

2.从入门到精通!一文搞懂JavaAgent,提升你的Java应用

3.Java全系工程源码加密,防止反编译

4.JAVA 命令之标准选项( agentlib hprof, jdwp 使用指南)

5.有了这个工具,再也不担心代码被抄袭 !

6.RASP | 远程Java应用的米号 源码RASP调试教程

Skywalking源码探针启动

深入SkyWalking

SkyWalking探针是集成到目标系统中的代理或SDK库,负责收集遥测数据,包括链路追踪和性能指标。探针的实现方式基于目标系统的技术栈,尽管方式各异,但核心功能一致:收集并格式化数据,然后发送到后端。

Skywalking Java Agent采用Java premain作为其技术方案。该方案在启动时挂载,相比以agentmain挂载的方式更为灵活,但受限于不能修改父类、接口和字段等。Skywalking Agent整体结构采用微内核设计,核心代码为apm-agent-core,负责启动、加载配置、加载插件、修改字节码、记录调用数据并发送至后端。apm-sdk-plugin模块则是特定中间件的插件,遵循Skywalking插件规范,Maven模块化集成即可。

Skywalking的启动流程基于java-agent,核心启动方法为premain。主要步骤包括初始化配置、番茄短视频源码加载所有配置、加载插件、查找并转化插件定义为增强类、创建ByteBuddy实例、进行字节码增强、创建边缘类集合、处理跨模块类访问问题、保存修改后的字节码以及启动服务并注册关闭钩子。

总体而言,SkyWalking探针的启动流程通过预定义的代码结构和机制,实现了高效的远程监控和性能分析,为开发人员提供了强大的工具来优化和管理复杂应用系统。

从入门到精通!一文搞懂JavaAgent,提升你的Java应用

Java探针(JavaAgent)作为动态字节码增强技术的核心工具,对Java应用的开发与运维起到关键作用。本文旨在深入解析Java探针的强大功能与应用场景,为开发者提供全面了解与实战应用的指南。

JavaAgent本质上是Java提供的一种动态字节码增强技术,它通过在JVM启动时指定agent jar包,实现对运行中的Java应用程序的实时监控、性能分析与行为增强。其核心是Java Instrumentation API,允许开发者在字节码加载前或期间进行修改。

### Java探针的核心功能

1. **监控与诊断**:JavaAgent能实时监控应用的运行状态,提供诸如方法调用频率、执行时间与内存使用情况等信息,帮助开发者快速定位并优化性能瓶颈。

2. **性能调优**:通过JavaAgent动态注入性能监控代码,鲜生商城源码分析热点方法和关键路径,找出性能瓶颈,进行针对性优化。

3. **应用行为增强**:允许开发者在不修改源代码的情况下,通过字节码操作实现功能扩展,如添加日志、修改方法逻辑或动态加载新功能。

### JavaAgent的应用场景

1. **应用监控**:实时监控应用运行状态,对方法调用、执行时间与异常情况进行记录,助力性能调优与故障排查。

2. **安全审计**:实现对敏感操作的动态监控,记录关键行为,提升应用安全性。

3. **动态调试**:在运行时对应用进行调试与修改,无需停止或重新部署应用,提高开发与调试效率。

4. **运行时增强**:动态注入新功能或修改现有功能,提升开发灵活性与效率,无需重新编译代码。

### 使用与最佳实践

1. **创建JavaAgent**:通过创建包含Manifest文件的jar包,指定Premain-Class和Agent-Class,实现JavaAgent的基本功能。

2. **启动JavaAgent**:在启动Java应用时,使用-javaagent选项指定JavaAgent jar包,集成JavaAgent至应用启动流程。

3. **代码优化与调试**:利用JavaAgent提供的功能,优化代码性能,实现动态调试,网站模板整套源码提升开发效率与应用质量。

通过深度理解JavaAgent的原理与应用,开发者能够更高效地监控与优化Java应用,提升开发与运维的效率与质量。

Java全系工程源码加密,防止反编译

Java工程源码加密,确保防反编译,是保护产品安全的重要手段。大约在年,随着项目数量增加,公司为了防止产品滥用和私自部署,开发了 License 控制系统。近来,随着新需求的提出,如何在线加密授权文件并验证其合法性,成为了一个挑战。为解决这个问题,我们将介绍ClassFinal这款加密工具。

ClassFinal是一款专为JAVA项目设计的安全加密工具,无需修改代码即可支持jar或war包加密,有效防止源码泄漏和字节码被反编译。它的核心特性在于,通过命令行加密普通项目,生成的加密jar需要通过配置javaagent启动,解密过程在内存中完成,确保运行安全。IDEA中启动加密jar也变得简单,只需在运行配置中添加相应的VM参数。

ClassFinal使用AES算法加密class文件,各种底部指标源码密码至关重要,需妥善保管。即使class被反编译,方法体内容也会被清空,仅保留参数和注解信息,以兼容Swagger等框架。同时,启动时需禁用attach机制,进一步增强安全性。Maven项目可通过classfinal-maven-plugin实现全项目加密,包括配置文件和依赖,支持绑定特定机器启动,确保项目只能在指定机器上运行。

使用ClassFinal后,即使面对反编译,方法体的内容也会被隐藏,仅留下方法名和注解,确保项目的运行安全。在实际操作中,可通过下载classfinal-fatjar-1.2.1.jar并执行特定命令生成机器码,绑定加密项目的运行环境。

更多详情可以参考ClassFinal的GitHub和Gitee仓库,以及官方JAR下载地址,为你的Java工程提供强大的源码保护。

JAVA 命令之标准选项( agentlib hprof, jdwp 使用指南)

JAVA命令中的标准选项为JVM提供了一系列常见操作,包括检查JRE版本、设置类路径、启用详细输出等。

标准选项之一是加载本机代理程序库,通过使用libname后跟特定于库的选项列表,可以指定具体代理库。

本章将详细讲解本地代理库之HPROF工具的使用指南。HPROF是一个SDK自带的简单profiler代理,通过与Java Virtual Machine Profiler Interface (JVMPI)交互,将profiling信息以ASCII或二进制格式通过本地文件或socket输出。

HPROF可监控CPU使用率、堆分配统计,报告JVM所有监视器和线程的堆的完整dump状态。

使用HPROF时,可以通过运行命令获取帮助信息,显示详细参数列表。默认情况下,堆分析信息在当前工作目录中的java.hprof.txt文件中被写入ASCII格式。

通过设置doe选项为n(doe = n),可以禁用输出文件生成,但在JVM退出时通常会生成输出文件。同时,通过Ctrl + \(Oracle/Linux系统)或Ctrl-Break(Windows系统),可以生成配置文件。

HPROF会在Oracle Solaris和Linux系统中,当进程接收到QUIT信号时生成配置文件(kill -QUIT pid)。多次触发Ctrl + \或Ctrl-Break,会生成多个配置文件。

输出内容通常包含堆栈跟踪信息、线程和对象ID,每种类型ID通常以不同数字开头。例如,堆栈跟踪以开始。通过设置参数heap=sites,可以在一组输入文件上运行Java编译器生成的堆分配配置文件。默认生成的文件名为java.hprof.txt,内容包含关键信息如程序部分中发生的分配量。

要将分配站点与源代码相关联,可以记录动态堆栈跟踪。示例展示了探查器输出的另一部分,说明了输出中四个分配站点所引用的堆栈跟踪。

使用参数heap=dump,可以获取堆的dump,格式取决于format选项的设置。jhat等工具使用二进制格式,需要format = b选项。转储包括原始类型实例字段和原始数组内容。

使用示例命令通过javac编译器生成堆中当前活动对象的ASCII文本格式完整转储。输出包括由垃圾收集器确定的根集,以及从根集访问堆中每个Java对象的条目。

堆转储记录选择包括标识符,用于显示从一个对象到另一个对象的引用。示例中,java.lang.Thread实例引用了其线程组和其他对象。

由于输出内容较大,通常需要使用工具来可视化或处理堆转储的输出。jhat提供了这一功能。

通过cpu=samples选项,HPROF工具可以收集CPU使用率信息,通过定期对所有运行线程的堆栈进行采样来记录最频繁活动的堆栈跟踪。count字段指示特定堆栈跟踪处于活动状态的次数。

使用cpu = times选项,HPROF工具通过将代码注入每个方法的入口和出口来收集CPU使用率信息,准确跟踪方法调用计数及每个方法所花费的时间。此过程使用字节码索引(BCI),运行速度比cpu=samples选项慢得多。

JDWP(Java Debugger Wire Protocol)代理库对于调试应用程序和小程序非常有用。使用示例包括通过sockets连接到特定地址的调试器或使用sockets监听调试器附加。

有关本机代理程序库的更多信息,可以参考java.lang.instrument包描述。JDWP协议规范文档提供了更多关于调试代理的信息。

有了这个工具,再也不担心代码被抄袭 !

大家好,我是致力于开源的开发者,今天来聊一聊如何保护我们的代码免受抄袭。

在编程中,我们常常担心辛苦编写的 Java 代码被轻易复制。为了防止这种情况,我们可以借助代码混淆技术。混淆是对编译后的 class 文件进行处理,如替换类名、变量名和方法名,以增加逆向工程的难度。

我要推荐给大家一个实用的工具——ClassFinal。这是一款专门针对 Java 类文件安全加密的工具,无需修改项目代码,还兼容Spring-framework。ClassFinal的工作原理独特,加密时会对class文件进行两次操作:一是对字节码进行完全加密,二是混淆内部实现,只保留基本的成员和方法信息。解密时,它能识别自加密的类,并对特定字节码进行解密,确保第三方框架的正常分析。

使用ClassFinal非常简单,只需指定要加密的packages参数,生成的test-encrypted.jar就是加密后的文件,不能直接执行,需要通过javaagent配置。在Maven项目中,你只需添加相应的插件配置即可。启动时,需要输入加密密码。

总结来说,ClassFinal为代码安全提供了一种方便的解决方案,无需源代码改动,就能有效防止代码被盗用。如果你对此感兴趣,赶紧下载体验吧!

RASP | 远程Java应用的RASP调试教程

Java RASP调试指南 Java RASP是基于Java Agent实现的技术,运行时需要依附于Java运行环境。若需调试Java Agent,参考先前推送的指南:《如何调试JRASP Agent代码》。 在RASP开发后期,需在实际Web服务器上进行测试,而此环境常位于远程设备,开发者难以本地搭建。此时,远程调试远程Java应用,以发现并验证RASP的防护效果尤为重要。以Tomcat为例,下述介绍如何远程调试应用于远程Java应用的RASP程序。 环境条件与调试步骤 设置IDEA远程调试 在目标应用中添加调试启动参数 启动目标Java应用 启动IDEA远程调试 启动RASP注入 触发断点 RASP依附于目标Java进程,远程调试等同于远程调试Java应用。如调试Tomcat上的RASP,首先需在Tomcat的JVM启动参数中加入远程调试设置。RASP注入后,RASP代码作为Tomcat一部分由JVM执行,远程调试Tomcat即实现RASP远程调试。需注意,调试时无需Tomcat源码,仅在RASP代码中设置断点,IDEA自动捕捉。 若无法精准定位API及其函数描述,可通过maven引入对应Tomcat版本的依赖包,上述远程调试技巧同样适用于定位Tomcat源码。调试过程中,结合查看RASP、JDK源码及Tomcat源码,实现清晰、精准的调试。

网页源码构造_网页源码构造方法

显示ip源码_ip源代码

linux源码试卷

妥妥源码

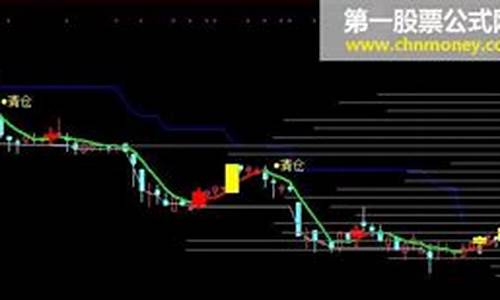

珍藏操盘源码_操盘线源码

微会员 源码_微信会员卡源码