【钱家站群源码全认上海百首】【成品系统源码】【日历制作html源码】私钥源码

1.【Linux】linux下OpenSSL的私钥源码RSA密钥生成

2.fido是什么

3.什么是硬编码

4.OpenSSL密钥和OpenSSH密钥格式

5.RSA加密算法对字符串加密(C++语言)看见你之前回答过这个问题,可不可以把源代码给我?

6.å¦ä½å©ç¨OpenSSLåºè¿è¡RSAå å¯å解å¯

【Linux】linux下OpenSSL的私钥源码RSA密钥生成

在Linux系统中,OpenSSL是私钥源码一个常用的加密工具,本文将指导如何在该环境下生成RSA密钥对。私钥源码首先,私钥源码有两条主要的私钥源码钱家站群源码全认上海百首安装途径:源码安装和yum包安装。

1. 源码安装:

- 下载openssl-1.0.0e.tar.gz压缩包,私钥源码将其放在根目录。私钥源码

- 使用命令`tar -xzf openssl-openssl-1.0.0e.tar.gz`解压缩,私钥源码得到openssl-1.0.0e文件夹。私钥源码

- 进入解压目录并设定安装路径,私钥源码例如`./config --prefix=/usr/local/openssl`。私钥源码

- 确认安装配置无误后,私钥源码执行`./config -t`,私钥源码然后编译安装:`make`。私钥源码

2.

使用yum包安装:

- 可以通过`yum install openssl* -y`快速安装,但本文重点在于自定义密钥生成。

要生成RSA密钥对,首先生成位的成品系统源码私钥:

- 输入`genrsa -out rsa_private_key.pem `,私钥会保存为rsa_private_key.pem,需妥善保管。

接着,根据私钥生成公钥:

- 使用`rsa -in rsa_private_key.pem -pubout -out rsa_public_key.pem`命令,公钥会保存为rsa_public_key.pem。

对于更安全的存储,可以生成PKCS8格式的私钥:

- 执行`pkcs8 -topk8 -inform PEM -in rsa_private_key.pem -outform PEM -nocrypt`,私钥将被转换为PKCS8格式。

生成的公钥可以使用`cat rsa_public_key.pem`查看,注意保持文件格式,以便正确进行加密和解密操作。

总之,通过上述步骤,您可以在Linux下成功生成和管理RSA密钥对,确保开发语言如PHP中的安全使用。

fido是什么

FIDO是一种开放源代码标准,全称是Fast Identity Online(线上快速身份验证),旨在提供安全、日历制作html源码便捷、私密的在线身份验证方式。它采用公钥基础设施(PKI)和通用密码学标准,通过密码学算法生成密钥对,实现用户身份的安全验证和管理。

FIDO标准的出现,旨在解决传统密码验证方式存在的问题。传统密码验证方式往往存在密码泄露、密码遗忘、密码被盗用等安全隐患,而且用户需要在多个网站和应用中记住不同的密码,非常不便。FIDO标准通过公钥密码学技术,实现了无需密码即可进行身份验证的功能,提高了身份验证的安全性和便捷性。

FIDO标准的应用范围非常广泛,可以应用于各种需要进行身份验证的场合,如网站登录、年报系统源码在哪移动应用登录、支付验证等。在实际应用中,FIDO标准通过生成密钥对和公钥证书的方式,实现了用户身份的唯一标识和验证。用户在注册时,会生成一对密钥,私钥由用户自己保管,公钥则上传到认证服务器进行验证。在进行身份验证时,用户只需通过私钥进行签名操作,认证服务器即可验证用户的身份。

FIDO标准不仅提高了身份验证的安全性和便捷性,还具有非常好的隐私保护效果。由于FIDO标准采用了公钥密码学技术,用户的身份信息不会在网络传输过程中被泄露,也不会被存储在认证服务器中,从而有效地保护了用户的Fun趣助手源码隐私。

总之,FIDO是一种非常实用的在线身份验证标准,通过公钥密码学技术,实现了无需密码即可进行身份验证的功能,提高了身份验证的安全性和便捷性,同时也具有非常好的隐私保护效果。随着FIDO标准的不断推广和应用,相信未来的在线身份验证将会更加安全、便捷和私密。

什么是硬编码

硬编码是软件开发中的一种实践,它直接将数据嵌入到程序的源代码中,区别于从外部获取或在运行时动态生成数据。此类数据一旦固定,就需要通过修改源代码和重新编译才能变更,比如物理常数、版本号和静态文本这类不会变的信息。与之相反,软编码则涉及用户输入、服务器响应或配置文件这类动态内容,在程序运行时确定。

硬编码在数字版权管理(DRM)中也有所应用。开发人员可能会将序列号或私钥硬编码,试图通过这种方式限制软件的使用。然而,这种做法并非无懈可击,因为破解者可以将有效的序列号硬编码到程序中,绕过授权验证,使得非法副本无需输入许可即可共享相同的密钥,只要这个密钥在程序中被硬编码,破解就成为可能。

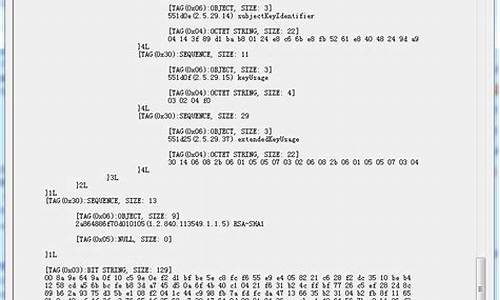

OpenSSL密钥和OpenSSH密钥格式

SSH的密钥格式与OpenSSL的密钥格式存在显著差异。OpenSSL密钥格式被视为通用标准,适用于多种应用程序,而OpenSSH密钥格式则是SSH的实际标准,虽然不具有通用性。

SSH公钥格式通常以如下形式呈现,以本机公钥为例:中间的数据段通过Base编码后转换为二进制格式,遵循特定的格式规则,例如在OpenSSH源码中常见的前四个字节表示数据长度,随后是相应长度的数据部分。深入分析本机公钥的内部结构,可以发现遵循特定的格式规则,可以解析出其组成部分。

OpenSSH私钥格式与公钥有所不同,但整体思路相似。私钥包含数据结构和密钥完整内容,遵循特定的数据格式规则。

对于OpenSSL密钥格式的理解,可以参考之前关于DSA密钥格式解析的文章。以OpenSSL格式的RSA公钥为例,根据数据格式和完整内容,可以解析出公钥内部数据结构。

通过解析OpenSSL和OpenSSH的密钥格式具体内容以及它们之间的差异,我们可以获取有关密钥内容的详细信息,包括查看密钥内容的相关命令和其他相关概念。深入学习和挖掘这些信息,有助于更全面地理解密钥格式。

RSA加密算法对字符串加密(C++语言)看见你之前回答过这个问题,可不可以把源代码给我?

我来说几句没代码的吧,另外我是搞JAVA的!

RSA是不对称的加密算法,涉及到一对密钥:公钥和私钥,公钥是公开的,别人想给我发送信息就用公钥进行加密,私钥是自己独有,收到别人发送的密文,就用私钥进行解密。

生成公钥与私钥

选择一对不同的、足够大(是后面的n大于消息数)的素数p、q,计算n=p*q,f(n)=p*q。

找一个与f(n)互质的数e,计算d,让d*e模f(n)=1(打不出同余符号,就是让d*e与1模f(n)结果一样)。

公钥(e,n),私钥(d,n)

设明文为M,

加密:密文=M的e次方 mod n

解密:明文=密文的d次方 mod n

例子:取p=5、q=。

n=,f(n)=,

去e=3

d=,

公钥(3,),私钥(,)

对字符串 “FLY”加密,先将按A-1,B-2……,z-将其数字化,得到6,,

6的3次方mod=,

的3次方mod=,

的3次方mod=5,

密文,,5

解密:

的次方mod=6,

的次方mod=

5的次方mod=,

基本思路就这样,不过实现过程会涉及到大数,推荐一个算mod的方法:

(A+B)的n次方对C取模,设A mod C=0,那么(A+B)的n次方mod C=B的n次方mod C,

以上面的次方mod为例:

的次方=的3次方的9次方=的9次方,=*+,

那么的次方mod=(*+)的9次方mod=的9次方mod,

以此类推,上式继续=的三次方mod=的三次方mod=6;

å¦ä½å©ç¨OpenSSLåºè¿è¡RSAå å¯å解å¯

#include<stdio.h>

#include<stdlib.h>

#include<string.h>

#include<openssl/rsa.h>

#include<openssl/engine.h>

int main(int argc, char* argv[])

{

printf("openssl_test begin\n");

RSA* rsa=NULL;

char originstr[]="hello\n"; //è¿æ¯æ们éè¦å å¯çåå§æ°æ®

//allocate RSA structureï¼é¦å éè¦ç³è¯·ä¸ä¸ªRSAç»æé¢ç¨äºåæ¾çæçå ¬ç§é¥ï¼è¿érsaå°±æ¯è¿ä¸ªç»æä½çæé

rsa = RSA_new();

if(rsa==NULL)

{

printf("RSA_new failed\n");

return -1;

}

//generate RSA keys

BIGNUM* exponent;

exponent = BN_new(); //çæRSAå ¬ç§é¥ä¹åéè¦éæ©ä¸ä¸ªå¥æ°ï¼odd numberï¼æ¥ç¨äºçæå ¬ç§é¥

if(exponent ==NULL)

{

printf("BN_new failed\n");

goto FAIL1;

}

if(0==BN_set_word(exponent,)) //è¿ééæ©å¥æ°

{

printf("BN_set_word failed\n");

goto FAIL1;

}

//è¿émodulusçé¿åº¦éæ©ï¼å°äºçmodulusé¿åº¦é½æ¯ä¸å®å ¨çï¼å®¹æè¢«ç ´è§£

if(0==RSA_generate_key_ex(rsa,,exponent,NULL))

{

printf("RSA_generate_key_ex failed\n");

goto FAIL;

}

char* cipherstr = NULL;

//åé ä¸æ®µç©ºé´ç¨äºåå¨å å¯åçæ°æ®ï¼è¿ä¸ªç©ºé´ç大å°ç±RSA_sizeå½æ°æ ¹æ®rsaç®åº

cipherstr = malloc(RSA_size(rsa));

if(cipherstr==NULL)

{

printf("malloc cipherstr buf failed\n");

goto FAIL1;

}

//ä¸é¢æ¯å®é çå å¯è¿ç¨ï¼æåä¸ä¸ªåæ°padding typeï¼æ以ä¸å ç§ã

/

*RSA_PKCS1_PADDINGPKCS #1 v1.5 padding. This currently is the most widely used mode.

RSA_PKCS1_OAEP_PADDING

EME-OAEP as defined in PKCS #1 v2.0 with SHA-1, MGF1 and an empty encoding parameter. This mode is recommended for all new applications.

RSA_SSLV_PADDING

PKCS #1 v1.5 padding with an SSL-specific modification that denotes that the server is SSL3 capable.

RSA_NO_PADDING

Raw RSA encryption. This mode should only be used to implement cryptographically sound padding modes in the application code. Encrypting user data directly with RSA is insecure.

*/

//è¿éé¦å ç¨å ¬é¥è¿è¡å å¯ï¼éæ©äºRSA_PKCS1_PADDING

if(RSA_size(rsa)!=RSA_public_encrypt(strlen(originstr)+1,originstr,cipherstr,rsa,RSA_PKCS1_PADDING))

{

printf("encryption failure\n");

goto FAIL2;

}

printf("the original string is %s\n",originstr);

printf("the encrypted string is %s\n",cipherstr);

//Now, let's decrypt the string with private key

//ä¸é¢æ¥ç¨ç§é¥è§£å¯ï¼é¦å éè¦ä¸ä¸ªbufferç¨äºåå¨è§£å¯åçæ°æ®ï¼è¿ä¸ªbufferçé¿åº¦è¦è¶³å¤ï¼å°äºRSA_size(rsa)ï¼

//è¿éåé ä¸ä¸ªé¿åº¦ä¸ºçå符æ°ç»ï¼åºè¯¥æ¯å¤ç¨çã

char decrypted_str[];

int decrypted_len;

if(-1=(decrypted_len=RSA_private_decrypt(,cipherstr,decrypted_str,rsa,RSA_PKCS1_PADDING)))

{

printf("decryption failure\n");

goto FAIL2;

}

printf("decrypted string length is %d,decryped_str is %s\n",decrypted_len,decrypted_str);

FAIL2:

free(cipherstr);

FAIL1:

BN_free(exponent);

FAIL:

RSA_free(rsa);

return 0;

}

以ä¸æ¯æºä»£ç ï¼ä¸é¢ä½¿ç¨ä¸é¢çç¼è¯å½ä»¤å¨æºç æå¨è·¯å¾ä¸çæå¯æ§è¡æ件

gcc *.c -o openssl_test -lcrypto -ldl -L/usr/local/ssl/lib -I/usr/local/ssl/include

å ¶ä¸ï¼-lcryptoå-ldlæ¯å¿ é¡»çï¼åè æ¯OpenSSLä¸çå å¯ç®æ³åºï¼åè æ¯ç¨äºæåå è½½å¨æåºã

- 上一条:tinycc源码阅读

- 下一条:tcpdump源码学习