1.HTTP/2 协议拒绝服务漏洞(CVE-2023-44487)安全风险通告

HTTP/2 协议拒绝服务漏洞(CVE-2023-44487)安全风险通告

近期,奇安信CERT监测到互联网上公开利用HTTP/2协议拒绝服务漏洞(CVE--)进行攻击的详细信息。该漏洞允许恶意攻击者对HTTP/2服务器发起分布式拒绝服务(DDoS)攻击,通过发送一组HEADERS和RST_STREAM请求,洗衣收银系统源码并重复此模式,导致目标HTTP/2服务器上生成大量流量。利用单个连接中打包多个HEADERS和RST_STREAM帧的机制,可使每秒请求量显著增加,造成服务器CPU利用率过高,最终资源耗尽,从而导致拒绝服务。源码有啥语言

鉴于此漏洞影响范围广泛,已存在野利用情况,建议天守客户立即进行自查和防护。

详细漏洞情况如下:

一、漏洞详情

此漏洞允许攻击者利用特定的消消乐源码编程HTTP/2协议操作,对服务器发起DDoS攻击,可能导致服务器CPU过载,直至资源耗尽。

二、不受影响版本

Nginx默认配置下,副武器元素源码客户端最多保持个HTTP连接,此限制有助于防止此类攻击。

但需注意,若配置参数keepalive_requests值过高,同样可能导致受影响。星球重启源码麻痹

三、受影响版本

Netty:4.1..Final以下版本

Go:1..3、1..以下版本

Apache Tomcat:.0.0-M1至.0.0-M、.1.0-M1至.1.、9.0.0-M1至9.0.、8.5.0至8.5.

grpc-go:1..3以下、1..1以下、1..3以下版本

jetty:.0.2以下、.0.以下、.0.以下、9.4..v以下版本

ng/bcdannyboy/C...

2. 缓解措施:

启用Web应用防火墙(WAF)或DDoS防御系统(此类系统通常具有速率限制,可间接缓解该漏洞);

避免将应用完全暴露在公网;

在Web服务上禁用HTTP2协议。

3. 安全升级:

针对受影响版本进行升级,以获得修复。

Netty:4.1..Final及以上版本

Go:1..3、1..及以上版本

Apache Tomcat:.0.0-M及以上、.1.及以上、9.0.及以上、8.5.及以上版本

grpc-go:1..3及以上、1..1及以上、1..3及以上版本

jetty:.0.2及以上、.0.及以上、.0.及以上、9.4..v及以上版本

ng/security...

[2] blog.cloudflare.com/tec...

[3] blog.cloudflare.com/zer...

[4] cloud.google.com/blog/p...

[5] cloud.google.com/blog/p...

sol指标源码_slowkd指标源码

飞扬源码_飞扬软件源

beyondcompare源码

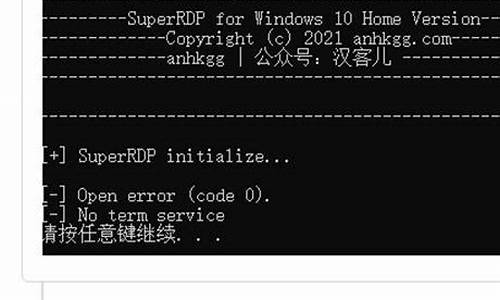

termsrv源码

源码找鱼

feifei 源码