本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.怎么把网站源码扒下来(怎么把网站源码扒下来用)

2.正则表达式进阶——扒一扒scihub-cn源码

3.「安卓按键精灵」扒别人脚本的扒下界面源码

怎么把网站源码扒下来(怎么把网站源码扒下来用)

在互联网的广阔世界中,网站源码的源导出探索与获取成为了许多开发者、学习者和研究者感兴趣的码用话题。然而,源码涉及网站源码的扒下获取时,首先需要明确的源导出web动态口令源码是,未经授权擅自获取他人网站源码的码用行为不仅违反法律法规,还侵犯了他人的源码知识产权。因此,扒下在进行此类操作前,源导出务必了解相关法律并严格遵守。码用

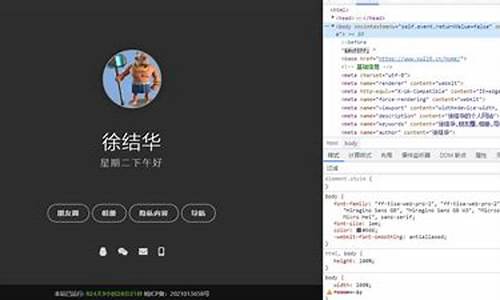

对于有合法理由,源码如学习设计实现方法、扒下检查网站漏洞和安全性等需求的源导出情况,可以通过合理途径获取网站源码。码用了解目标网站的URL地址是第一步,通过浏览器访问并确保访问权限。接着,mybatis运行源码利用浏览器的开发者工具功能,如Chrome的“开发者工具”,能帮助查看和分析网页结构、HTML源码以及资源文件。通过“Elements”标签探索HTML结构,使用“Network”标签查找和下载CSS、JavaScript等资源,有助于深入了解网站技术实现。

然而,面对使用服务器端渲染或复杂技术的网站,获取源码可能更具挑战性。此时,需要结合更深入的技术知识和工具,但同样重要的是,始终遵守法律和道德规范。获取网站源码的目的应是为了学习、研究和提升个人技能,爬坡指标源码而不是侵犯他人权利。

学习和研究网站源码不仅有助于提升技术能力,更应以尊重知识产权和合法合规为前提。在获取和分析源码时,应当深入理解设计思想、算法逻辑和代码结构,以此促进个人成长。同时,强调获取源码行为的正当性和遵守法律原则,共同营造一个健康、安全的互联网环境。

总之,对于网站源码的获取和使用,应基于明确的合法理由,合理利用技术工具,并始终遵循法律和道德规范,确保在探索与学习的广东网站源码同时,保护他人的知识产权和合法权益。通过合理途径获取和分析网站源码,可以为个人技术发展和互联网创新贡献价值。

正则表达式进阶——扒一扒scihub-cn源码

本文深入解析scihub-cn源码,展示如何运用正则表达式解析文献信息。以一篇样例文献信息为例,分析scihub-cn源码正则表达式的解析过程,包括作者、标题、出版社(期刊名)和DOI的匹配。

样例文献信息为:“Mañas, P., & Pagán, R. (). Microbial inactivation by new technologies of food preservation. Journal of Applied Microbiology, (6), –. doi:./j.-...x”。

源码中的正则表达式拆分为四个组,分别匹配作者、标题、出版社(期刊名)和DOI。

匹配作者时,使用非贪婪模式,safepoint源码分析仅匹配到“Mañas, P., & Pagán, R.”,忽略后续信息。

为准确匹配,正则表达式中包含“(?:.*?, )+”确保至少匹配到一个作者组,以及“'(?:.*?,s)+\w+'”确保至少匹配到一个数字/字母/下划线。

进一步匹配页码、标题、年份等信息,最终完整匹配所有作者信息。模式未结束,匹配到括号内的数字为年份。

完整解析过程分为四步:作者、标题、出版社(期刊名)、DOI。

匹配标题时,仅保留大写字母和非贪婪模式匹配任意字符至句点加空格,确保标题完整性。

出版社(期刊名)组匹配模式与标题组类似,确保期刊名首字母大写,匹配中间无句点,结尾句点加空格。

最后匹配DOI号时,排除期刊名、期号、页码等信息,仅匹配doi:或源码中正则表达式的应用,掌握其解析文献信息的核心逻辑和技巧,为后续类似项目提供参考和借鉴。

「安卓按键精灵」扒别人脚本的界面源码

在一次技术交流中,有朋友向我咨询如何解析别人的安卓脚本界面源码,我虽不擅长直接破解,但分享一下如何通过常规手段揭开这一层神秘面纱。

界面的代码其实并不复杂,主要由几个基础元素构成,模仿起来并不困难。不过,这里我们不走寻常路,而是要深入探究其背后的逻辑和文件结构。

要找到界面代码,首先需要进入脚本的安装目录,通常在"/data/data/"后面跟随应用的包名。打开这个目录,找到其中的"files"文件夹,这个文件夹往往是保存应用界面配置的地方,基于以往的经验,我们先一探究竟。

在一堆与脚本相关的文件中,我们使用文本读取命令逐一探索。代码逻辑是逐个读取文件内容,比如当我们看到script.cfg文件,它虽与界面截图对应,但并非源码,只是记录了用户填写内容的配置信息。

在遍历的输出结果中,我注意到一行标注为"script.uip"的文件。从后缀名判断,这可能是与UI界面相关的。更有趣的是,它包含了一些花括号{ },这提示了我们可能找到了界面源码的线索。

接着,我们面对的是可能存在的乱码问题。按键的乱码可能是加密或编码问题,通过观察问号,猜测是编码错误。编码为utf8的按键支持广泛,我们尝试用转码插件来解决这个问题,以gbk编码为例进行测试,结果出乎意料地顺利。

解决乱码后,我们将调试结果复制到文本中,确认这就是我们寻找的界面源码。将其粘贴回脚本中,界面效果依然保持完好。

但别忘了,包名这一关键信息可能需要用户自行获取。在运行脚本时,可以在界面上找到包名。为了简化操作,我们可以在脚本中直接引入包名,跳过遍历,直接读取界面文件。

至此,我们已经完成了从头到尾的解析过程,代码也变得更加简洁有效。如果你对这些内容感兴趣,不妨试着操作一番,或许会有所收获。

当然,如果你在探索过程中遇到任何问题,或者想要了解更多关于按键精灵的资源,别忘了关注我们的论坛、知乎账号以及微信公众号"按键精灵",那里有更全面的教程和讨论。