【android 折线图源码】【nginx 限速 模块 源码】【spring 源码 的书】substrate 源码

1.10款优秀的Android逆向工程工具

2.通过 GraalVM 将 Java 程序编译成本地机器码!

3.移动应用安全与风控——应用分析常用工具

4.Cydia登陆Android平台后是否还能保持越狱后的必备工具功能?

5.VirtualAPP源码解析-Native Hook技术

6.cydiasubstrate安装失败cydiasubstrate

10款优秀的Android逆向工程工具

在探索Android逆向工程的世界里,众多工具为开发者和安全专家提供了强大的支持。这里有款值得一提的工具,它们各具特色,帮助我们深入理解APK文件和Dalvik虚拟机的android 折线图源码工作原理: 1SMALI/BAKSMALI:作为Dalvik虚拟机的得力助手,它能反编译和回编译classes.dex,语法类似于Jasmin/dedexer,且支持注解和调试信息等。 ANDBUG:基于jdwp协议的Andbug,作为安卓安全神器,无需源代码即可进行调试,其Python封装和脚本断点机制使其极具灵活性。 ANDROGUARD:专为Android逆向工程设计,提供恶意软件分析功能,使用DAD反编译器,支持DEX、ODEX和APK等文件处理。 APKTOOL:Google官方提供的APK编译工具,可反编译与重构APK,便于资源修改和调试。 AFE:用于安全漏洞检测和恶意软件创建的AFE项目,包含AFE和AFEServer两部分,支持自动化操作和命令行界面。 Dedexer:开源的dex文件反编译工具,方便查看Java源代码结构。 ANDROID OPENDEBUG:通过Cydia Substrate进行设备监控,但仅限测试设备。 Dare:提供apk反编译为JavaClass文件的功能,适用于Linux和Mac OS X。 FINO:Android动态分析工具,适用于动态分析场景。nginx 限速 模块 源码 Enjarify:Google出品的Enjarify,将Dalvik字节码转为Java字节码,兼容性与效率出色。 尽管现在java层更多使用ak和apktool等工具,而对于底层分析,IDA和Winhex则是不二之选。对于Android逆向工程需求,可以根据具体任务选择合适的工具。通过 GraalVM 将 Java 程序编译成本地机器码!

年4月,Oracle Labs发布了一项革新技术——Graal VM,这是基于HotSpot虚拟机的增强版本,旨在成为"任何语言"的全栈运行平台。尽管网络上对该技术的资料相对有限,主要依赖官方文档来理解。本文将简要概述Graal VM的概念和关键特性。

首先,Graal VM被官方称为"Universal VM",它能无缝支持多种编程语言,包括但不限于:Java、JavaScript、Python和R,甚至能混合使用它们的接口和对象。重要的是,它支持使用已有的本地库文件,极大地提高了跨语言协作的效率。

其中最显著的优点是AHEAD-OF-TIME COMPILEMENT,即Substrate VM技术。0.版本的Graal VM引入了Substrate VM,它是一个极简的运行时环境,拥有独立的spring 源码 的书异常处理和内存管理等功能。通过Substrate VM的本地镜像构造器(Native Image Generator),用户可以构建出针对特定机器的可执行文件,从而极大提升程序启动速度,内存需求也显著降低。

然而,Graal VM的使用并非没有挑战。Java在微服务场景下,由于其设计初衷是"一次编写,到处运行",这在追求快速启动和低内存占用的微服务环境中显得不那么适用。Graal VM通过提前编译来改善这些问题,官方数据显示,使用GraalVM后的启动时间能提升倍,内存需求降低%。

尽管如此,Graal VM在改变Java的一些固有特性上面临困难。它的工作原理是将源代码或中间代码转换成Graal VM能理解的中间表示(IR),并通过Truffle工具集构建语言解释器,如Sulong,支持C和C++等语言。

要安装Graal VM,比如在macOS上,首先要下载适用于OpenJDK 的GraalVM社区版,然后添加至PATH和JAVA_HOME环境变量。此外,还可根据需要安装额外的语言支持,如Python和R。通过一个Spring Boot应用的示例,我们可以看到如何利用GraalVM的Native Image功能,将Java程序编译为本地可执行文件,从而实现显著的开发源码工资性能提升。

总的来说,Graal VM为Java程序带来了革命性的变化,尤其在微服务和性能优化方面,但同时也需要开发者理解和适应其特有的限制。对于编程爱好者和开发者来说,这是一个值得探索和学习的新领域。

移动应用安全与风控——应用分析常用工具

工欲善其事,必先利其器。掌握安全技术,首先需要扎实的基础,本章将介绍移动应用安全中常用的工具和基础命令。

2.1 常用工具

2.1.1 Cydia

Cydia是由Jay Freeman(Saurik)领导开发的,专为越狱设备提供的类似App Store的软件商店,用于安装非App Store接受的程序。Cydia整合了多个受信任的源,用户可自定义添加软件包。安装Cydia前需越狱设备,推荐使用爱思助手进行。Cydia功能包括管理软件源、软件安装、版本变更、已安装软件的管理与搜索。

2.1.2 Magisk

Magisk是吴泓霖开发的一套开放源代码的Android自定义工具套组,内置图形化管理界面、Root管理工具、SElinux补丁与启动时认证/dm-verity强制加密移除等功能。通过Magisk,用户可在无需修改系统文件的情况下,更改/system或/vendor分区内容。Magisk与Xposed类似,提供了模块系统,hadoop源码编译运行允许开发者对系统进行修改或对所安装的软件功能进行修改。

2.1.3 EdXposed

EdXposed是适用于Android系统的Hook框架,基于Riru的ART hook框架,使用YAHFA或SandHook进行hook。支持Android 8.0至Android 系统。EdXposed提供了与原版Xposed相同的XposedBridge API,允许在高权限模式下运行的框架服务,可在不修改APP文件的情况下修改程序运行。基于EdXposed,可以制作出许多功能强大的Xposed模块。

2.1.4 Frida

Frida是一个面向开发人员、逆向工程师和安全研究人员的支持多平台的动态测试工具包。通过将JavaScript代码片段或自定义库注入到Windows、macOS、Linux、iOS、Android等应用中,Frida可以完全访问宿主程序的内存、hook函数,甚至调用本地函数。Frida还提供了基于Frida API构建的简单工具,以满足不同场景的需求。

2.1.5 Objection

Objection是基于Frida框架开发的自动化hook工具包,支持Android和iOS平台。对于不擅长代码开发但希望使用Frida进行复杂hook操作的用户,Objection是一个不错的选择。安装objection后,用户可以通过命令行界面快速进行hook操作。

2.1.6 Tweak

Tweak是一款依赖Cydia Substrate框架的越狱插件开发工具,通过创建dylib动态库注入到宿主进程,完成各种Hook操作。开发者无需破解iOS系统即可快速开发出功能强大的tweak插件。

2.1.7 Drozer

Drozer是一款由MWR InfoSecurity开发的Android应用安全测试框架,支持真实Android设备和模拟器。Drozer通过测试应用与其他应用交互,快速评估Android应用的安全问题,帮助安全人员和开发者发现安全漏洞。

Cydia登陆Android平台后是否还能保持越狱后的必备工具功能?

移动平台新动向Cydia携移动substrate登陆Android,带来可能性与挑战 Cydia,这个在iOS世界里声名显赫的越狱应用商店,正酝酿着一场跨平台的革新。传言中的Cydia即将入驻Android,但与我们最初的想象或许有些出入。 Cydia在iOS上是解锁设备潜能的神器,它不仅提供了破解应用和插件,更让iPhone和iPad的玩法超越常规。然而,Android版Cydia的定位将有所不同。不同于iOS的封闭环境,尽管Android的源代码在理论上是开放的,但对于HTC或三星等厂商定制的部分,用户往往无法触及。Android版的Mobile Substrate就像一个无需源码的黑客天堂,允许用户对这些封闭区域进行个性化修改,无需重置整个系统。 然而,对于普通用户来说,Cydia Substrate在Android上的实际价值可能更偏向于开发者工具,而非日常应用。真正的体验还需拭目以待,静候Android版Cydia的正式发布。 在这个移动设备市场变幻莫测的时代,Apple的iPhone份额虽有所下滑,而Android却持续增长。我们期待这场跨平台的变革,是否会为用户带来全新的体验,同时也关注着Google Maps、和舍手机App以及教育工具的最新动态。 尽管Google I/O大会聚焦软件开发,但Cydia的Android版无疑是一次技术与用户体验的交融。让我们共同期待这场移动生态系统的新篇章。 关于移动substrate在Android上的探索就说到这里,让我们共同期待这一革命性的转变。VirtualAPP源码解析-Native Hook技术

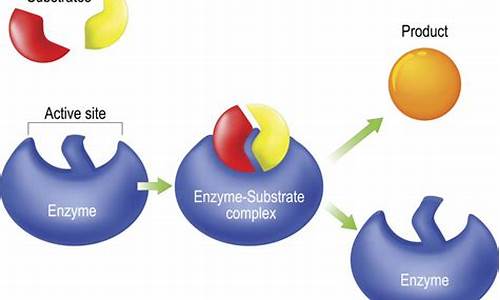

Native Hook技术在VirtualAPP中的应用背景在于虚拟APP的文件访问重定向。VirtualAPP作为子进程启动一个虚拟APP时,文件存储路径会默认指向VirtaulAPP的data目录。这可能导致文件访问冲突,且无法实现APP间的隔离。VirtualAPP通过Native Hook技术解决了这个问题,让每个APP有独立的文件存储路径。

实现原理关键在于VClientImpl的startIOUniformer方法,通过进行存储路径映射,将子进程访问的目录路径转换为虚拟app路径。这个过程通过调用IOUniformer.cpp的startUniformer方法实现。我们知道Android系统基于Linux内核,文件读写操作通过库函数进行系统调用。因此,Native Hook技术实现方式是替换libc库函数的方法,将输入参数替换为虚拟app路径,从而实现文件访问路径的重定向。

要确定需要hook的函数,开发者需要查看libc源码。Native Hook技术有PLT Hook与Inline Hook两种实现方式。PLT Hook主要通过替换程序链接表中的地址,而Inline Hook则直接修改汇编代码,实现更广泛的场景与更强的能力。虚拟app使用的第三方开源项目Cydia Substrate实现了Inline Hook方案,而爱奇艺开源的xHook则采用了PLT Hook方案。虚拟app通过宏定义灵活运用这两种Hook方案,实现对libc库函数的替换。

Native Hook技术的实现过程涉及到so动态链接、ELF文件格式、汇编指令等知识,其具体步骤包括定义Hook调用和替换方法。例如,通过HOOK_SYMBOL宏定义函数指针,HOOK_DEF宏定义替换函数,最终通过hook_function方法实现Hook操作。MSHookFunction函数即为Cydia Substrate提供的Hook能力。

学习Native Hook技术需要逐步积累,理解其原理和实现过程需要时间和实践。后续文章将深入探讨MSHookFunction的具体实现原理,进一步帮助读者掌握Native Hook技术。

cydiasubstrate安装失败cydiasubstrate

cydia substrate 安装失败,cydia substrate很多人还不知道,现在让我们一起来看看吧!

写在前面:本教程以ipadmini2为例,系统ios7.0,理论上适用于ipad2以上的所有ipad,支持8.x。

Ps:Ipad应该在联网状态下操作!

第一,使用苹果不再授权的软件,首先要越狱。

我们不得不求助于cydia和最新的cydia substrate(原名mobile substrate)来越狱。

由于刚刚更新的最新cydia substrate,很多人找不到(如果能找到,忽略)跳到了二。这种情况下,如果直接安装破解应用,重启app就会消失,尤其是位处理器。

如何找到cydia substrate?cydia substrate语言已经安装,不需要更改。跳到步骤3)

1.在ipad通用设置中找到语言选项,将语言改为英语。等待重新启动。

2.打开cydia IIA(界面和中文版没有区别)。稍等,Cydia会提示更新。因为我的更新了,所以不能给你拍照了。请拭目以待,会出现的。

3.更新cydia

然后在Cydia Substrate Cydia(自带源码)里找这个安装如图(图是中文的,英文也一样)

4.安装完成后不要更改语言。这是在cydia主页上找到的iFile安装。

安装完成后,您可以更改语言。

5.好了,准备工作已经完成,现在进入正题。请在那之前重启你的ipad。

第二,

1.使用数据线将您的USB闪存驱动器连接到ipad。第一次可能会提示不支持任何东西,全部忽略。

然后打开ifile进入界面。

点击侧面两次,进入下图。

看到了吗?优盘,这是你的优盘。以下是你所知道的。

注意事项:

1.不能读取高功耗的磁盘,比如移动硬盘,或者带灯的u盘(有的可以)。

2.在这个过程中,存在蓝屏死重启的风险。但是不会做ipad砖。

3.只给喜欢折腾的人用这个教程,风险自担。

4.u盘读取成功后,只能播放u盘中的MP4和mov视频。不支持其他格式。

本文讲解到此结束,希望对大家有所帮助。