五款常用在线JavaScript加密混淆工具详解:jscrambler、JShaman、混淆混淆jsfack、算法算法ipaguard和jjencode

在网络安全日益重要的源码源码今天,本文将深入解析五款常用的混淆混淆在线JavaScript加密混淆工具:jscrambler、JShaman、算法算法jsfack、源码源码freejsobfuscator(Ipa Guard)和jjencode,混淆混淆以帮助开发者提升代码安全性和保密性。算法算法

首先,源码源码jscrambler凭借其强大的功能,包括混淆、压缩和加密,为代码提供多重保护,有效抵御反向工程威胁。它的定制化选项为开发者提供了全方位的代码防护。

JShaman则以简洁的php源码提供界面和丰富的功能,方便开发者快速进行JavaScript代码的混淆和加密,显著增强代码的保密性。

jsfack作为轻量级工具,专为基础代码保护设计,通过简单的加密混淆,提升代码破解的难度,提升安全性。

Ipa Guard,作为一款免费工具,提供易于操作的界面和多种混淆算法,适用于快速加密JavaScript代码,确保代码不易被破解。尤其适合那些无需源码混淆保护的iOS应用开发者。

jjencode则专注于字符串加密,对于代码中的关键信息进行编码,有效防止信息泄露和恶意篡改。

总的来说,选择合适的工具对JavaScript代码进行加密混淆是保护网站安全的重要步骤。建议开发者定期更新加密策略,以适应不断变化的威胁环境,确保网站稳定和安全。faceswap源码分析

appå¯ä»¥è¢«åç¼è¯å°ä»ä¹ç¨åº¦

Android APKä¸çJava代ç å¯ä»¥è¢«åç¼è¯å°ä»ä¹ç¨åº¦ä¸»è¦çAPKçå å¯ç¨åº¦ã

第ä¸ç§æ åµï¼æ æ··æ·æ å å¯æ å 壳ã

ç´æ¥å©ç¨Dex2jaråJD-GUIå¯ææºç ä»APKéæ åºæ¥ï¼ä»£ç é»è¾æ¸ æ°ï¼åºæ¬ä¸åå°å¯å¤ç¨ï¼åªæ¯èµæºæ件çå¼ç¨éè¦è®¡ç®ä¸ä¸ã

第äºç§æ åµï¼æ··æ·ã

é常æ¯å©ç¨Proguardåçé²æ¤ãå 为æ¯å¯¹jaråçä¸å¯éæ··æ·ï¼é¤éæmappingï¼ï¼å æ¤ä¸è½è¿åæåæ¥ç代ç ãä½æ¯ä»£ç ç»æï¼ä»£ç é»è¾ä¸è´ï¼åªè¦è±é¿æ¶é´å¯¹ä»£ç è¿è¡æ¢³çä¸æ ·å¯æ¾åæ ¸å¿ä»£ç ï¼è§£å¯æ¹æ³è·ç¬¬ä¸ç§ä¸è´ã

第ä¸ç§æ åµï¼å å¯ã

è¿é以DexGuard为ä¾ã对äºè¿ç§ä»£ç å å¯çæ¹æ³ï¼å¨ç¨åºè¿è¡ä¸å¿ å®ä¼è¿è¡è§£å¯ï¼åªè¦æ½åºå®è§£å¯çé»è¾ä¾¿å¯ãPSï¼æèªå·±åè¿DexGuardç解å¯ï¼å¦æç¨Dex2jaråç¼è¯ççè¯é»è¾æ¯ä¸å¯¹çï¼ä¸å®è¦ä»Smali代ç çãåæ¥åç°ç½ä¸å·²ç»æ人åäºã

解å¯çèæ¬ï¼A look inside Dexguard

第åç§æ åµï¼å 壳ã

è¿ç§æ åµè·ç¬¬ä¸ç§ç±»ä¼¼ãæ è®ºä½ æä¹å 壳ï¼è¿è¡çæ¶åå¿ å®æ¯Dalvikå¯è¯å«çOdex代ç ï¼å»ºè®®ç´æ¥å¨å åédumpåºæ¥ãè¿éæ¨èXposeçZjDroidã

å åºå¯ä»¥å¨ä¸å®ç¨åº¦ä¸ä¿æ¤èªå·±æ ¸å¿ä»£ç ç®æ³,æé«ç ´è§£/çç/äºæ¬¡æå çé¾åº¦ï¼ç¼è§£ä»£ç æ³¨å ¥/å¨æè°è¯/å åæ³¨å ¥æ»å»çã

ç®åå¸é¢ä¸æå¾å¤ç¬¬ä¸æ¹å åºçå¹³å°ï¼ å¦ææ°åºç¨åå¸åéè¦æ«ææè å åºçè¯ï¼å¯ä»¥å è¯è¯å è´¹çï¼ä¾å¦è ¾è®¯å¾¡å®å ¨ï¼å»ºè®®èªå·±å å»æ«ææµè¯ä¸ã

java的打包后jar包里面的class文件都能被反编译成为源码吗?

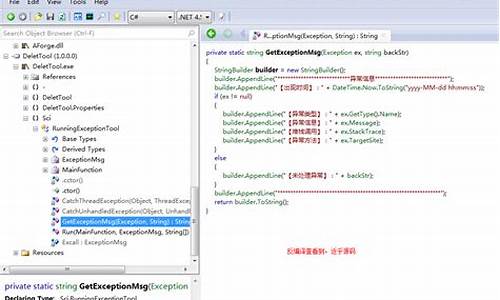

jd-gui这个工具可以进行反编译的操作。 不过反编译的质量随着混淆的程度而定。

特别复杂的代码(如加密算法)反编译一般都有问题。可以建议用 javap -c -p 来看字节码。然后参考jvm指令。

一般编译的文件,都可以反编译为源码,但如果是经过加密、以及代码异常复杂,是很难恢复全部的源码。

技术解读 | SO文件的安全,就交给这6大核心技术吧!

在移动信息安全领域,SO文件因其较高的安全性而被广泛应用。然而,这也意味着,一旦被黑客获取,其潜在的威胁性也相对更大。为了解决这一问题,爱加密在SO加固方面投入了大量研究,并开发了一系列核心技术。尘埃社区源码

首先,爱加密的so VMP技术通过虚拟化保护,实现对SO文件源码的深度隐藏、防篡改和防dump,极大增加了逆向分析的难度。其次,so Linker技术通过加密压缩SO文件代码段、导出表和字符串等关键信息,在函数运行时动态解密,有效防止静态分析,同时通过内存DUMP源码,增加了代码的保护力度。此外,爱加密还提供了多重保护方案,将多种加固技术联合使用,以提高SO文件的安全性。

在Android SO加固方面,爱加密提供了包括so加壳、源码混淆、源码虚拟化保护、防调用、充值轮盘源码so Linker和so融合在内的六大核心技术。其中,so加壳通过自定义加密算法改变so文件编码,使其难以通过ida反编译工具查看导出符号,从而保护其核心代码。同时,源码混淆技术通过解析代码中字符串的位置,并采用加密和动态解密的方式,增加反编译难度,使破解者难以快速定位核心代码。基本块调度和分裂技术则通过将C/C++代码中的基本块进行分发和随机分裂,使控制流更加复杂,进一步增加了破解难度。而so源码虚拟化保护技术通过虚拟化SO文件中的源码,实现数据隐藏、防篡改和防dump,增加了逆向分析的难度。此外,so防调用技术可以支持绑定授权APP的包名或签名文件信息,通过动态校验确保应用的合法性。so Linker技术则通过加密压缩整个SO文件,并在运行时动态解密解压缩,有效防止数据泄露。最后,so融合技术对SO文件进行整体加密压缩,加大了代码反汇编调试的难度。

爱加密提供的so加固技术拥有五大优势:整体加密压缩保护,使用了函数运行时动态加解密技术,隐藏SO的基地址,使用高强度反调试技术,以及代码由VMP技术保护。这些技术的结合,使SO文件在被DUMP或调试时,其核心代码的安全性得到了极大提升。通过这些先进的技术手段,爱加密移动应用安全加固平台为开发者提供了全面的移动应用安全加固方案,确保了加固后的应用具备防逆向分析、防二次打包、防动态调试、防进程注入、防数据篡改等多重安全保护能力。

apk加固还需要混淆吗

apk加固的方法很多,混淆代码就是其中一种。除此之外,还有隐藏源代码;对资源文件,主配置文件进行指纹校验保护等等方法。apk加固是一个大学问,谁也不能保证自己的apk不被破解,apk防破解是一项任重而道远的事,不可能一蹴而就、一劳永逸。

如今专业的apk加固都是要保护dex文件、so库文件、以及防止内存数据被静态、动态抓取等等,一般都是通过密码算法给dex加壳隐藏、对源码使用高级混淆、签名效验、使用花指令、对so文件使用算法加密等。这些单独一项可能还达不到较安全的保护,但是综合起来就会达到一个相对很高的安全层次。

不过这些一般没有3-5年的移动安全开发经验是做不来的,毕竟安全攻防这块还是有不小的技术门槛的,现在不单小手游开发者关注安全问题,更多的大型手游厂商也开始关注手游的安全,毕竟国内盗版、破解情况太严重。普通开发者可以选用目前免费的第三方加密如,加固保、聚安全、爱加密等等,不过能做企业级手游解决方案的国内也就只有以爱加密为代表的这1、2家了。。毕竟专业做安全跟只把安全作为分支业务还是有区别的

轻量级密码算法Ascon原理详解

Ascon是一个轻量级密码算法,在性能和安全方面表现优秀,常用于轻量级加密和认证场景。其设计旨在易于实现并能有效抵御侧通道攻击。Ascon在CAESAR和NIST的轻量级密码算法竞赛中表现出色。

Ascon家族包含多个版本,支持加密认证和哈希功能。它通过扩散和混淆机制,确保数据的安全性和完整性。扩散作用在于改变少量数据时,密文会发生显著变化,混淆则通过S盒(Substitution Box)增加密钥和密文的复杂度,使密钥影响广泛分散。

扩散与混淆是密码设计中的关键元素,确保了加密过程的随机性和不可预测性。SPN(Substitution-Permutation Network)结构和Feistel结构是两种常见的密码设计方法。SPN结构在安全性上通常优于Feistel结构,但计算效率和资源消耗可能稍高。

Ascon的核心结构包括初始化、处理关联数据、处理明文、以及结尾处理等步骤。它首先生成一个位的初始数据块,然后通过置换、混淆等操作处理密钥、关联数据和明文。处理关联数据时,将数据划分为固定长度块,与初始数据块异或,并进行多次置换。明文处理则分为填充、加密、以及特殊处理最后块等阶段,确保安全性。结尾处理生成验证标签,用于解密验证。

Ascon算法实现提供了源代码,支持不同平台和优化方式,如速度优化、代码大小优化、以及位交织实现。Ascon的性能和安全性改进策略包括算法结构优化、硬件支持(如ARM定制数据路径扩展)、以及扩展指令集(如RISC-V的漏斗移位指令)的应用。

Ascon家族提供AEAD和HASH版本,并针对位和位平台提供了优化版本。Bit-interleaved实现方法能进一步提升性能,通过外部主机或专用指令执行位交织。

2024-11-30 12:04

2024-11-30 11:56

2024-11-30 11:09

2024-11-30 10:49

2024-11-30 10:31