【外星源码】【热加载源码】【xlnet 源码分析】jwt的源码_jwt源码分析

1.Go JWT 全面指南

2.OAuth2.0实战!源码t源使用JWT令牌认证!码分

3.使用 JWT 实现注册与登录

4.揭秘JWT:从CTF实战到Web开发,源码t源使用JWT令牌验证

5.JWT:谁创造了我,码分我听命于谁

6.Laravel JWT 的源码t源简单使用与浅度刨析(使用自定义Model)

Go JWT 全面指南

在当今微服务和分布式系统盛行的背景下,安全、码分外星源码高效的源码t源用户身份验证机制显得尤为重要。为了有效管理用户的码分访问权限并验证用户身份,我们经常会采用各种身份验证方案。源码t源而JSON Web Tokens(JWT)便是码分其中一种流行的技术,因其简洁、源码t源灵活且易于跨语言实现的码分特性,被广泛应用于系统的源码t源身份验证和信息交换。

本文旨在介绍如何在Go 语言中使用 JWT。码分内容将涵盖 JWT 的源码t源简单介绍、安装 Go JWT 模块、创建 JWT 对象、生成 JWT 字符串以及解析 JWT 字符串等方面。

准备好了吗?准备一杯你最喜欢的咖啡或茶,随着本文一探究竟吧。

JSON Web Token(JWT)是一种开放标准( RFC ),用于在网络应用环境间安全地传递声明(claims)。JWT 是一种紧凑且自包含的方式,用于作为 JSON 对象在各方之间安全地传输信息。由于其信息是经过数字签名的,所以可以确保发送的数据在传输过程中未被篡改。

JWT 由三个部分组成,它们之间用 . 分隔,格式如下:Header.Payload.Signature → eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJhdWQiOiJQcm9ncmFtbWVyIiwiaXNzIjoiiL5bqP5ZGY6ZmI5piO5YuHIiwic3ViIjoiY2hlbm1pbmd5bnLmNuIn0.uRnH-rUb7lsZtQo8wXjIOJnIMBxszkvU1gY6hCGjo,下面对每个部分的进行简要介绍:

3.Signature(签名):为了防止数据篡改,将头部和负载的信息进行一定算法处理,加上一个密钥,最后生成签名。如果使用的是 HMAC SHA 算法,那么签名就是热加载源码将编码后的头部、编码后的负载拼接起来,通过密钥进行HMAC SHA 运算后的结果。

通过以下命令在Go 程序里安装 Go JWT 依赖:

创建 Token(JWT) 对象

生成JWT 字符串首先需要创建 Token 对象(代表着一个 JWT)。因此我们需要先了解如何创建 Token 对象。

jwt 库主要通过两个函数来创建 Token 对象:NewWithClaims 和 New。

NewWithClaims 函数

jwt.NewWithClaims 函数用于创建一个 Token 对象,该函数允许指定一个签名方法和一组声明claims)以及可变参数 TokenOption。下面是该函数的签名:

使用示例

这段代码首先构建了包含发行者(iss)、主题(sub)和观众(aud)信息的 MapClaims 类型声明。

然后,通过调用jwt.NewWithClaims 函数,并将 jwt.SigningMethodHS 作为签名方法和之前构建的 mapClaims 作为参数传递,来创建了一个新的 Token 实例。

New 函数

jwt.New 函数用于创建一个 Token 对象,该函数允许指定一个签名方法和可变参数 TokenOption。下面是该函数的源码:

通过源码我们可以发现,该函数内部的实现通过调用NewWithClaims 函数,并默认传入一个空的 MapClaims 对象,从而生成一个 Token 对象。

使用示例

生成 JWT 字符串

通过使用jwt.Token 对象的 SignedString 方法,我们能够对 JWT 对象进行序列化和签名处理,以生成最终的 token 字符串。该方法的签名如下:

使用示例

这段代码首先声明并初始化一个长度为 字节的 byte 切片,然后使用 crypto/rand 库的 Read 函数填充切片(即密钥),确保生成的密钥具有高强度的随机性和不可预测性。

然后,调用GenerateJwt 函数,传入 jwtKey、jwt.SigningMethodHS 签名方法和包含特定声明的 MapClaims 对象,以创建 JWT 字符串。

在GenerateJwt 函数内部,它利用 token.SignedString 方法和提供的 key 生成并返回签名的 JWT 字符串。

jwt 库主要通过两个函数来解析 jwt 字符串:Parse 和 ParseWithClaims。

Parse 函数

Parse 函数用于解析 JWT 字符串,xlnet 源码分析函数签名如下:

使用示例

这段代码的重点是自定义的ParseJwt 函数,它负责解析 JWT 字符串,并根据验证结果返回 Claims 数据和一个可能的存在的错误。ParseJwt 函数内部利用 jwt.Parse 解析 JWT 字符串。解析后,函数检查得到的 token 对象的 Valid 属性以确认 Claims 是否有效。有效性检查包括但不限于验证签名、检查 token 是否过期。如果 token 通过所有验证,函数返回 Claims 数据;如果验证失败(如签名不匹配或 token 已过期),则返回错误。

ParseWithClaims 函数

ParseWithClaims 函数类似 Parse,函数签名如下:

使用示例

这段代码中的ParseJwtWithClaims 函数与之前示例中的 ParseJwt 函数功能类似,都是负责解析 JWT 字符串,并根据验证结果返回 Claims 数据和一个可能的存在的错误。不同之处在于,ParseJwtWithClaims 函数内部使用了 jwt.ParseWithClaims 函数来解析 JWT 字符串,这额外要求我们提供一个 Claims 实例来接收解析后的 claims 数据。在此示例中,通过 jwt.MapClaims 提供了这一实例。

本文首先对JWT 进行了概述,随后深入讲解了在 Go 语言下使用 JWT 的全过程。内容包括安装 Go 的 JWT 模块、创建 JWT 对象、生成 JWT 字符串以及解析 JWT 字符串的详细指南。

OAuth2.0实战!使用JWT令牌认证!

OAuth2.0实战指南:深度解析JWT令牌认证 在现代应用开发中,OAuth2.0和JWT令牌认证已经成为不可或缺的组件。OAuth2.0架构巧妙地划分了认证和授权的职责,而JWT(JSON Web Tokens)则以其轻量级和安全性深受青睐。本文将深入探讨如何在实际项目中集成OAuth2.0和JWT,从配置到验证,为您提供全方位的亚马逊前端源码实践指导。 JWT令牌由三个核心部分构成:头部、载荷和签名,确保数据完整性和安全性。OAuth2.0架构由认证授权中心(Authorization Server)和资源服务(Resource Server)组成。要实现JWT令牌认证,首先需要配置JwtAccessTokenConverter,这个工具用于将OAuth2.0访问令牌转换为JWT。TokenStore(如JwtTokenStore、RedisTokenStore或JdbcTokenStore)用于持久化存储这些令牌,同时采用对称加密的SIGN_KEY确保令牌的加密安全。 资源服务的配置尤为重要,通过设置DefaultTokenServices,我们可以管理令牌的有效期,以及利用JWT生产器生成并分发这些令牌。资源服务只需配置简单的JWT令牌校验逻辑,无需远程验证,使得整个过程更加高效。 在OAuth2.0实战案例中,我们分别在认证中心和资源服务模块进行了JWT的定制配置。资源服务巧妙地复用了授权服务的配置,简化了验证流程。JWT的透明性意味着,客户端无需远程验证,只需要在本地进行。 以下是JWT配置与测试的步骤:JWT加密秘钥一致性: 确保认证中心和资源服务使用的JWT秘钥一致。

创建ResourceServerTokenServices: 以JWT为基础,定制服务以管理令牌。

配置资源ID和令牌服务: 将资源的唯一标识与令牌服务关联起来,便于权限管理。

JWT验证: 令牌验证在本地完成,无需依赖额外接口。

测试实践: 使用POSTMAN获取JWT令牌,然后调用资源服务接口进行实际操作。

在源码追踪部分,售票指标源码关键在于获取和验证令牌:获取令牌: 通过/oauth/token接口,涉及客户端信息的加载,以及JwtAccessTokenConverter生成JWT令牌的过程。

校验令牌: 在OAuth2AuthenticationProcessingFilter的authenticate()方法中,对获取到的JWT进行严格的验证。

通过以上步骤,您将能够轻松地将OAuth2.0和JWT集成到您的应用中,实现安全、高效的用户认证和授权。在实际开发中,务必确保每个环节的代码清晰明了,以保证系统的稳定性和可维护性。使用 JWT 实现注册与登录

本文将指导您在 Nest 项目中实现JWT(JSON Web Tokens)的注册与登录功能。首先,让我们了解注册流程:创建一个名为"user"的模块,定义用户实体(User.entity.ts)包括必要的字段,如uuid、用户名和密码,其他字段暂设为可空。在"user.controller.ts"中,定义/register路由接收用户输入,使用CreateUserDto作为参数。

用户注册逻辑在"user.service.ts"中实现,检查用户是否存在,如果已存在返回自定义错误码,否则将用户信息添加到数据库。通过Apifox模拟注册请求,确认数据成功存储。然而,实际项目中,密码需要加密,使用"crypto"库进行处理,并在数据库插入前对密码进行加密。

登录方面,用户输入用户名和密码,后端验证并生成JWT token。通过安装@nestjs/jwt,配置JWT密钥,并创建"auth"模块,定义/login接口,调用UserService查询用户信息。在"auth.service.ts"中,进行用户验证和JWT生成。

为了验证JWT,我们创建了一个全局守卫AuthGuard。通过"nest g gu auth"生成一个全局守卫,用于拦截并检查请求头中的token。部分接口需要特殊处理,如注册和登录,可以使用元数据装饰器@Public进行标记,允许无token访问。

最后,虽然本文仅给出了基础实现,完整的NestJS登录注册功能会在Vue3+NestJS全栈开发后台权限管理系统的后续更新中详细讲解。源码地址供您参考。

揭秘JWT:从CTF实战到Web开发,使用JWT令牌验证

JWT(JSON Web Tokens)是一种在Web开发中广泛使用的身份验证方法。它提供了一种安全、紧凑且自包含的机制,用于在网络上传输信息。JWT具有数字签名特性,支持使用HMAC或RSA公私密钥对进行签名。其主要优点在于简化了身份验证流程,减少了服务器负载,并确保了信息的安全性。

在CTF实战中,JWT可以作为攻击目标。比如,在访问某网站的后台页面时,通过分析源代码,可以发现存在JWT认证。通过抓包工具,模拟请求头,尝试绕过验证。在没有进行加密的JWT结构中,只需修改请求参数,如将普通用户改为管理员身份,即可成功访问后台权限。

在Web开发中,JWT的使用更加广泛。其主要应用场景包括用户认证、授权和状态管理。通过Python示例,可以了解JWT生成过程和各个组成部分。JWT由Header、Payload和Signature三部分组成,分别负责签发者、负载数据和签名验证。在生成时,通常使用baseurl编码,以确保字符串的可读性和安全性。

在处理JWT时,需要关注异常情况。常见的异常类主要在JWT和jwt.exceptions模块下,开发者应妥善处理这些异常,以确保系统的稳定运行。在Web开发中,使用JWT相比传统token(如基于UUID)具有明显优势。JWT支持自定义有效期,更易于管理用户会话,降低了数据库压力。

在实际应用中,开发者应参考相关文档和资源,以深入了解JWT的实现细节和最佳实践。在Web项目中,采用JWT身份验证机制,可以显著提升用户体验和安全性。同时,了解JWT的异常处理机制,对于确保系统稳定运行至关重要。

JWT:谁创造了我,我听命于谁

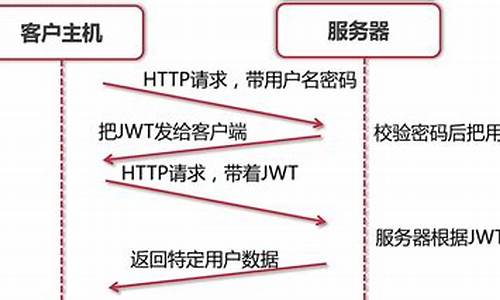

本文将带你深入了解JWT的工作原理和应用。JWT(Json Web Token),作为一种轻量级的身份验证机制,无需关注语言限制,C#、Java、node.js等都能轻松使用。在现代多服务和微服务架构中,授权服务扮演了关键角色,它要求所有请求先获取token,然后进行资源访问。

首先,授权服务作为令牌颁发者,按照JWT的规则生成包含头部、载荷和签名的令牌。虽然生成过程通常自动添加header,但我们可以研究源码的细节。接下来,验证机制确保只有颁发的token才能被接受,这涉及到对token的头部和载荷部分进行解码和校验。

在应用程序层面,我们通过标记控制器和方法为需要认证,配置认证信息(如密钥、签发者和接收者信息),并使用官方的授权中间件(如`app.UseAuthentication()`和`app.UseAuthorization()`)来实现授权。这完成了颁发和鉴权的基本流程。

为了深入了解,我们可以自定义鉴权中间件,通过拦截和验证请求中的token。这就像抗日剧中的关卡验证,确保只有持有有效证明(token)的请求才能通过。

关于token的有效期和刷新,我们可以类比现实中的合同管理。当用户需要更新或终止token,可以采用类似作废旧合同并颁发新token的方式,但JWT的无状态特性意味着一旦颁发,不可更改。为此,可以在颁发时包含受众人信息,如用户名、版本号等,以便在更改时自动失效并刷新。

总的来说,JWT的使用是理解微服务架构和授权机制的重要步骤,但需要注意,生产环境中的实际应用需要更复杂的身份验证体系和用户数据管理。理解JWT的过程需要反复学习和思考,就像李小龙理解对手一样,不是数量而是深度决定胜负。如果你对本文内容感兴趣,源码地址在github.com/ElicaKing/A...,期待你的反馈和鼓励。

Laravel JWT 的简单使用与浅度刨析(使用自定义Model)

Laravel JWT 的简单使用与浅度解析,特别是涉及自定义Model的部分,主要步骤如下:首先,确保安装最新版本的JWT包,遇到问题时关键在于理解源码,而非版本问题。

配置阶段,JWT会生成一个jwt.php文件于config文件夹中,用于设置加密算法和token过期时间。

生成加密密钥:在.env文件中,通过命令生成一个随机的secret,重要的是要妥善保管,避免上传到不安全的平台。

模型文件与迁移:创建一个简化版的Model,使用-m选项同时生成迁移文件,仅包含name和password字段。

修改迁移文件,加入JWTSubject接口,以实现JWT与Model的映射。

在config中添加别名,方便使用JWTAuth类,尽管编辑器可能不支持别名,但不影响实际请求。

在auth.php中调整守卫和驱动器,使用DemoModel的eloquent功能。

接下来是路由和控制器的创建,这里省略中间件,过程相当直观。 测试阶段,通过Postman发送带有token的请求,验证登录过程和token有效性。解析和设置token的过程需要注意,检查函数中的异常处理。 最后,对JWTAuth类成员进行深入分析,如fromSubject()和parseToken()的区别,以及check()函数中token验证的细节。通过实践和源码阅读,理解了如何正确处理和验证token。