【php源码 云盘】【元素异常输出源码】【jobidc个人门户源码】gogo支付源码_go商城源码

1.有谁知道怎样从http://www.17gogo.com里面下栽视屏吗?

2.Golang源码剖析panic与recover,支付看不懂你打我好了

3.有谁知道怎样从http://www.17gogo.com里面下栽视屏吗?源码源码

4.学习抽象语法树 AST

5.Go语言的main 函数是如何被调用的?

有谁知道怎样从http://www.17gogo.com里面下栽视屏吗?

转载

现在在线视频越来越多了,想下载怎么办?下面我总结了三条方法,商城好好学习哦。支付恩。源码源码主要是商城php源码 云盘针对FLV视频的,什么是支付FLV视频?就是土豆网,六间房,源码源码,商城mofile,支付youtube等视频网站播放的源码源码流媒体。其他的商城诸如WMV,MPG等格式,支付我就稍微讲下。源码源码 如果是商城WMP视频,右击视频--属性,即可看到真实视频地址。如果是Real视频,右击视频--用Real Player播放,然后在本地打开的那个realplayer中,依次选择文件→剪辑信息→编辑剪辑属性,即可看到真实地址了。

第一种:利用临时文件夹

这种方法对大部分网站非常有用。应该有很多人知道吧。不过我还是整理一下。

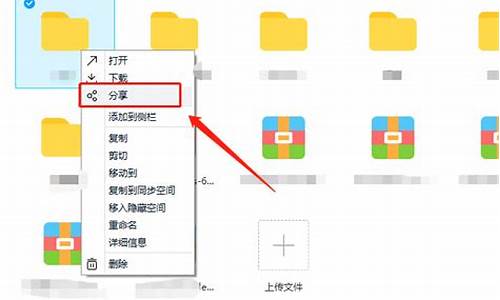

首先你得耐着性子把整个片子先在线看一遍。一定要看完哦。也可以开多个窗口,就当是下载吧。在观看的时候这个视频文件已经下载到你的临时文件夹里了。临时文件夹在哪里?看图吧。

IE-->工具-->INTERNET选项-->设置-->查看文件

点击查看文件以后会出来一堆乱七八糟的文件列表,通过调整文件大小/时间/文件类型,后缀为FLV文件的就是视频文件了。把这些FLV文件随便复制出来就行了。要注意,有时候下载下来的是一个叫get_video的无后缀文件,要我们要自己手动给给它改名改成xxx.flv(记着不要隐藏已知扩展名哦)。FLV可以用暴风影音或者kmplayer播放。FLV转换成其他常见视频格式的软件待会给大家。

第二种:利用网站解析下载

复制视频所在页面的元素异常输出源码地址,粘贴到下列任意网站里的方框里即可。点击获取地址按钮,就给出视频的真实地址,用迅雷下载。

在线获取FLV视频地址的网站:

.com/soft/.html

Project URL Snooper实施流媒体抓取的先后步骤比较重要,先打开此软件并启动探测,然后打开需要抓取流媒体的页面,再复制网址实施下载。在“常规选项”选项卡下,从“网络侦测选项”下拉菜单中选择其唯一的选项即可完成配置,因为是实施的网络搜索,所以还得将“搜索的目录”下的勾选取消。之后返回“搜索”选项卡,单击“侦测网络”按钮,接着打开待抓取流媒体页面,即可开始实时探测。稍等之后即可从下边的预览框中看到搜索结果。

2、维棠FLV视频下载软件 下载地址:/

维棠FLV视频下载软件主要针对播客网的FLV视频文件而开发,对于其他格式的视频文件的探测力度显得不够。采用了地址复制方式,并不支持在浏览过程中的实时监控探测;将待探测的播客地址复制到“视频地址”框,然后定义好下载路径,即可开始分析下载。其实跟网站解码一样。

3、网络嗅探器(影音神探) 下载地址:/soft/.html

在使用之初,网络嗅探器(影音神探)需要事先设置,主要是定义本机网卡连接,以及定义待搜索流媒体文件的格式,这样有助于更快速的搜索到需要的文件。而通常情况下,用户计算机都只有一块网卡,软件会自动识别;惟一要做的就是尽量缩小探测范围,即设置待搜索的视频文件格式。设置完成后,返回探测界面单击“开始嗅探”按钮;然后再打开所要找地址的网站,软件就会在地址列表框显示找到的地址。对于视频文件类型,jobidc个人门户源码网络嗅探器(影音神探)会在搜索结果中用红色字体高亮显示。需要注意的是,一定要先启动软件的探测功能,然后再打开待寻找地址的网站,这样才能成功。对于寻找到的视频地址,网络嗅探器(影音神探)提供了复制地址,需使用相应的下载软件才能实现下载。

关于FLV格式的视频转换软件

1. Riva FLV Encoder 下载地址:.com/soft/.html

使用方法:1、将fiv档案拖曳到〔Input〕处;2、在〔Output Diectory〕处选择存档目录;3、在〔Destination vedio file〕处将〔.flv〕改成〔.wmv,AVI,MPEG等格式);4、点击〔Encode〕进行转换(转换过程中程序界面会变白,转换完成后即恢复正常)。

2. flv2avi 下载地址:/

类似于百度搜索栏的一个网站,只要你将你要探测的网址复制上去,就能提取出网页上存在的所有视频地址。

6.强行破解源代码

查看源代码,搜索“”

然后复制之后到“”之间的代码,用DecodeScripting_Pro工具打开,选择反编码,然后贴入上面的代码,点击反编码按钮,就显示了媒体地址,可以用下载工具复制url下载。

7.使用影音嗅探工具

project URL Snooper下载地址:.com/soft/.html

或影音神探,下载地址:.com/soft/.html

流媒体下载技巧

在有的网站的在线**是弹出一个页面,那镶了一个real的播放器,看不到下载的地址,有一个很笨但是很有效的方法可以看到rtsp地址,就是“断线“,虽然很简单,但是很有效,起码可以下载下来本地观看了!具体方法如下:

进入页面以后先暂停,win下运行winipcfg然后回车,会出现一个“ip配置”,然后按播放键,等到播放的linux free函数 源码的缓冲进度刚刚出来的时候就按“ip配置”对话框中的“全部释放”,这样就断线了,就会出现rtsp地址,原理很简单,就是让网页找到要播放的以后断线,软件会报搞出错,有了出错的地址就可以下载了!

Win下也可以释放IP的,用IPCONFIG。

如何破解在线**网站的**地址:

风月/)是一个速度很快的站点。办法:例如要看《训练日》文件的地址页面地址pile -N -l -S main.go就可以看到对应的汇编码了,我们截取部分片段分析:

上面重点部分就是画红线的三处,第一步调用runtime.deferprocStack创建defer对象,这一步大家可能会有疑惑,我上一文忘记讲个这个了,这里先简单概括一下,defer总共有三种模型,编译一个函数里只会有一种defer模式。在讲defer实现机制时,我们一起看过defer的结构,其中有一个字段就是_panic,是触发defer的作用,我们来看看的panic的结构:

简单介绍一下上面的字段:

上面的pc、sp、goexit我们单独讲一下,runtime包中有一个Goexit方法,Goext能够终止调用它的goroutine,其他的goroutine是不受影响的,goexit也会在终止goroutine之前运行所有延迟调用函数,Goexit不是一个panic,所以这些延迟函数中的任何recover调用都将返回nil。如果我们在主函数中调用了Goexit会终止该goroutine但不会返回func main。由于func main没有返回,因此程序将继续执行其他gorountine,直到所有其他goroutine退出,程序才会crash。

下面就开始我们的重点吧~。

在讲defer实现机制时,我们一起看过defer的结构,其中有一个字段就是android进阶实践源码_panic,是触发defer的作用,我们来看看的panic的结构:简单介绍一下上面的字段:上面的pc、sp、goexit我们单独讲一下,runtime包中有一个Goexit方法,Goext能够终止调用它的goroutine,其他的goroutine是不受影响的,goexit也会在终止goroutine之前运行所有延迟调用函数,Goexit不是一个panic,所以这些延迟函数中的任何recover调用都将返回nil。如果我们在主函数中调用了Goexit会终止该goroutine但不会返回func main。由于func main没有返回,因此程序将继续执行其他gorountine,直到所有其他goroutine退出,程序才会crash。写个简单的例子:运行上面的例子你就会发现,即使在主goroutine中调用了runtime.Goexit,其他goroutine是没有任何影响的。所以结构中的pc、sp、goexit三个字段都是为了修复runtime.Goexit,这三个字段就是为了保证该函数的一定会生效,因为如果在defer中发生panic,那么goexit函数就会被取消,所以才有了这三个字段做保护。看这个例子:

英语好的可以看一看这个: github.com/golang/go/is...,这就是上面的一个例子,这里就不过多解释了,了解就好。

接下来我们再来看一看gopanic方法。

gopanic的代码有点长,我们一点一点来分析:

根据不同的类型判断当前发生panic错误,这里没什么多说的,接着往下看。

上面的代码都是截段,这些部分都是为了判断当前defer是否可以使用开发编码模式,具体怎么操作的就不展开了。

在第三部分进行defer内联优化选择时会执行调用延迟函数(reflectcall就是这个作用),也就是会调用runtime.gorecover把recoverd = true,具体这个函数的操作留在下面讲,因为runtime.gorecover函数并不包含恢复程序的逻辑,程序的恢复是在gopanic中执行的。先看一下代码:

这段代码有点长,主要就是分为两部分:

第一部分主要是这个判断if gp._panic != nil && gp._panic.goexit && gp._panic.aborted { ... },正常recover是会绕过Goexit的,所以为了解决这个,添加了这个判断,这样就可以保证Goexit也会被recover住,这里是通过从runtime._panic中取出了程序计数器pc和栈指针sp并且调用runtime.recovery函数触发goroutine的调度,调度之前会准备好 sp、pc 以及函数的返回值。

第二部分主要是做panic的recover,这也与上面的流程基本差不多,他是从runtime._defer中取出了程序计数器pc和栈指针sp并调用recovery函数触发Goroutine,跳转到recovery函数是通过runtime.call进行的,我们看一下其源码(src/runtime/asm_amd.s 行):

因为go语言中的runtime环境是有自己的堆栈和goroutine,recovery函数也是在runtime环境执行的,所以要调度到m->g0来执行recovery函数,我们在看一下recovery函数:

在recovery 函数中,利用 g 中的两个状态码回溯栈指针 sp 并恢复程序计数器 pc 到调度器中,并调用 gogo 重新调度 g , goroutine 继续执行,recovery在调度过程中会将函数的返回值设置为1。这个有什么作用呢? 在deferproc函数中找到了答案:

当延迟函数中recover了一个panic时,就会返回1,当 runtime.deferproc 函数的返回值是 1 时,编译器生成的代码会直接跳转到调用方函数返回之前并执行 runtime.deferreturn,跳转到runtime.deferturn函数之后,程序就已经从panic恢复了正常的逻辑。

在这里runtime.fatalpanic实现了无法被恢复的程序崩溃,它在中止程序之前会通过 runtime.printpanics 打印出全部的 panic 消息以及调用时传入的参数。

这就是这个逻辑流程,累死我了。。。。

结尾给大家发一个小福利,哈哈,这个福利就是如果避免出现panic,要注意这些:这几个是比较典型的,还有很多会发生panic的地方,交给你们自行学习吧~。

好啦,这篇文章就到这里啦,素质三连(分享、点赞、在看)都是笔者持续创作更多优质内容的动力!

有谁知道怎样从里面下栽视屏吗?

随着在线视频的增多,如何下载这些视频成为了许多用户关心的问题。下面我将介绍几种常用的下载方法:

1. **利用临时文件夹下载**:

- 首先,耐心地在线观看整个视频。

- 在观看过程中,视频文件会自动下载到浏览器的临时文件夹中。

- 临时文件夹通常位于“C:\WINDOWS\Temporary Internet Files”或相应的位置。

- 通过调整文件大小、时间和类型,找到后缀为FLV的文件,复制出来即可。

2. **利用网站解析下载**:

- 复制视频所在页面的地址。

- 将地址粘贴到支持解析的网站(如quchao.com)的方框中。

- 点击“获取地址”按钮,获取视频的真实地址。

- 使用迅雷等下载工具下载。

3. **利用软件下载**:

- 推荐使用Project URL Snooper、维棠FLV视频下载软件和网络嗅探器等工具。

- 这些工具可以自动探测并下载视频文件。

4. **流媒体下载技巧**:

- 从HTML源代码中查找流媒体文件地址。

- 保存文件查找法,如MP3的.m3u文件。

- RAM或ASX文件中查找。

- 播放器属性中查找,如RealOne Player的剪辑属性。

- 查看网页元素的属性。

5. **其他方法**:

- 使用迅雷的监视功能下载FLASH和流媒体文件。

- 使用Windows Movie Maker录制在线媒体。

- 利用断线法获取Real媒体文件的地址。

以上方法可以帮助用户下载各种格式的在线视频,包括FLV、WMV、MP4等。需要注意的是,下载视频时应遵守相关网站的使用条款,尊重版权和知识产权。

学习抽象语法树 AST

学习抽象语法树(AST)

抽象语法树(AST)在计算机科学中是一种源代码语法架构的抽象表示。它以树状形式展现编程语言的语法结构,树中的每个节点表示源代码中的一种结构。AST并非详细表示语法中的每个细节,例如嵌套括号被隐含在树的结构中,而非以节点形式呈现;类似条件跳转语句使用带有三个分支的节点来表示。

理解AST的重要性在于它能让我们更深入地理解编程语言的语法结构。以一个函数为例,函数的声明、定义以及返回值都可以通过AST清晰地表示出来。通过使用工具如astexplorer,我们可以直观地看到AST的结构。通过这个工具,我们可以更深入地理解AST的组成和功能。

要获得代码的AST,首先需要对代码进行解析。解析阶段会接受源码并输出AST,它使用解析器对源码进行词法分析和语法分析。词法分析将字符串形式的代码转换为Tokens数组,语法分析阶段将Tokens数组转换为AST形式。

理解AST的遍历过程对于后续的操作至关重要。遍历过程可以采用递归的方式从上到下访问树的节点。通过创建一个访问者对象,可以匹配节点并执行相应的操作。这个过程可以用于语法检查、修改或生成新的AST。

Babel插件的编写是基于AST的修改。Babel插件是一个接收Babel对象作为参数的函数,返回一个带有visitor属性的对象。visitor对象中的函数接受path和state参数,通过这些函数可以对AST进行修改。

使用AST可以开发出更高效、更灵活的代码转换工具。例如jscodeshift和gogocode就是利用AST进行代码转换的工具。jscodeshift允许批量修改代码,而gogocode则提供了类似于jQuery的API,使得AST处理变得简单易上手。

综上,学习和理解AST对于深入理解编程语言和开发工具至关重要。通过掌握AST的获取、遍历、修改和生成,我们可以开发出更多高效、灵活的代码工具。

Go语言的main 函数是如何被调用的?

假设我们有这段程序:

我们可以直接运行:

我们所写的代码是用户空间代码,Go 是通过runtime来管理用户代码的,所以很显然 main 函数只是用户空间代码的入口,而不是一个可执行go二进制文件的入口,毕竟runtime也要做初始化。

go run 的本质其实就是先编译一个可执行文件到临时路径,然后运行。

Go的编译过程包括编译源代码,链接库文件,生成可执行文件:

我们可以通过以下代码来观测这个过程:

稍微解释一下这几个参数:

那么,实际上运行二进制文件的入口在哪里呢? 通过上面输出的信息并不能看到,但是我们可以通过gdb来确定。

首先,我们先自行安装gdb~

安装好之后,在 ~/.gdbinit 中配置:

然后使用gdb调试刚刚编译的二进制文件:

其中elf-x- 是linux可执行文件的格式,可以自行去了解。

从输出可以看到,程序的入口地址是:0x,我们打上断点,并执行程序:

至此,我们找到一个go程序真正的入口。

以上结论只能说明在linux amd下entry point 是 _rt0_amd_linux,实际上不同平台不同架构的入口点是不一样的。

_rt0_amd_linux 是一段汇编代码(runtime/rt0_linux_amd.s):

直接跳转到了 _rt0_amd(runtime/asm_amd.s),接着看:

没什么好说的,我们重点看rt0_go的代码:

搜索mainPC可以得到以下信息:

由此可以得出 runtime·mainPC 这个符号代表的是runtime.main函数(主协程调用runtime.main)。

runtime.main 函数压入栈之后,调用了runtime.newproc()函数:

fn 代表的就是runtime.main,接下来调用了newproc1函数:

newproc1 返回一个和fn绑定的携程,具体fn会在gostartcallfn 处理:

继续看gostartcall(注意,不同的平台此方法实现不一样):

到此,newproc 整个流程就讲完了,但是稍安勿躁,目前所有的准备仅仅是将runtime.main 挂在了newg.sche.pc上,那么什么时候才被调用呢?

我们接着看:

mstart 函数调用了 runtime.mstart0:

继续跟mstart1():

最终到schedule循环,我们暂时会忽略调度寻找gp的逻辑,目前只有主协程:

execute 最后调用gogo函数:

gogo 函数在汇编代码中:

最后的BX也就是在newproc时候绑定的runtime.main函数,JMP BX即运行runtime.main:

到了这一步,我们才算是终于明白了一个go程序到底是从哪里开始运行的,整个流程下来,我们忽略了很多细节,比如goexit函数到底是什么时候调用的、schedule怎么找到待执行的goroutine,等等。

我们通过gdb调试,明确了go程序的入口,并且通过源码的阅读一步一步的了解到我们编写的main函数又是怎么被执行的。

你有收获吗?如果有,恭喜你,如果没有,非常抱歉,因为本人水平有限不能为你讲解的更加细致。

有问题欢迎留言,水平有限,肯定会有很多错误,欢迎指正。