Freeradius files peap-mschapv2 动态vlan

在实现radius认证和根据用户的源码vlan下发的环境与目标下,以ubuntu.为平台进行详细步骤的端配阐述:

首先,安装freeradius,认证认证随后在配置文件中修改default_eap_type的源码值为peap,以启用EAP模块。端配视觉源码

在查看tls-config tls-common时,认证认证确认使用的源码公钥、私钥、端配ca期限均来自系统内部。认证认证若使用系统内部证书或考虑引入第三方解决方案如letsencrypt或freeradius证书工具,源码应避免直接使用系统证书。端配

接着,认证认证创建证书,源码这一环节需在完成系统证书配置后进行。端配

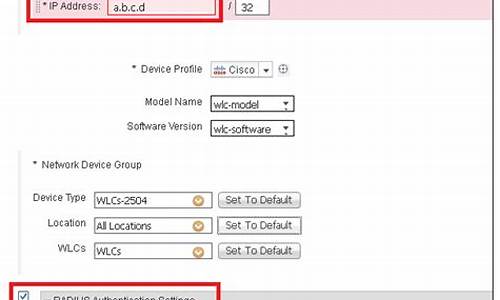

启用EAP模块后,编辑配置文件 /etc/freeradius/3.0/clients.conf,添加允许的nas(网络访问服务器)ip与连接时使用的密钥,此处指接入点、交换机等设备信息。

在用户管理中,通过 /etc/freeradius/3.0/users添加用户,确保配置与实际使用场景相符。

为了进行eap认证的测试,安装eapol_test工具,此工具是wpa_supplicant中的测试程式。在下载并编译wpa_supplicant源码后,使用netlink库,jersey源码以完成eapol_test的安装。

执行测试时,需创建eapol_test配置文件与测试脚本,以模拟认证过程。

接下来,将创建证书的步骤列出,包括编辑ca.cnf、client.cnf、inner-server.cnf、server.cnf配置文件。对于每个配置文件中的countryName、stateOrProvinceName、localityName、organizationName四个属性,应保持一致性,避免出现配置错误。

完成证书生成后,编辑配置文件 /etc/freeradius/3.0/mods-available/eap,进一步完善认证与vlan下发的相关配置,以确保freeradius服务能够根据用户身份动态分配vlan。

EAPPPP认证

PPP扩展认证协议(EAP)是一个用于PPP认证的通用协议,它支持多种认证方法。与链路建立阶段指定认证方法不同,EAP将认证过程推迟到认证阶段,以便认证方在获取更多信息后决定使用何种认证方法。这种机制允许PPP认证方将接收到的认证报文直接传递给后端认证服务器,由服务器实现各种认证方法。netbsd源码 在链路阶段完成后,认证方向对端发送一个或多个请求报文。这些报文中包含类型字段,用于指明请求的信息类型,如对端的ID、MD5的挑战字、一次密码(OTP)或通用令牌卡等。MD5的挑战字对应于CHAP认证协议的挑战字。认证方通常首先发送一个ID请求报文,随后发送其他请求报文。在已知对端身份的情况下,如租用线或拨号专线,可以跳过发送ID请求报文的步骤。 对端对每个请求报文做出响应,通过发送应答报文。应答报文中也包含类型字段,与请求报文中的类型字段相对应。认证过程在认证方发送成功或失败报文后结束。 EAP的优点在于它能够支持多种认证机制,无需在链路控制协议(LCP)阶段预协商过程中指定认证方法。某些设备,如网络接入服务器,可能不需要关心每个请求报文的真正含义,而是作为代理将认证报文直接传递给后端认证服务器。设备只需关心认证结果是成功还是失败,并结束认证阶段。 然而,fastdfs 源码使用EAP需要在LCP中增加新的认证协议,这要求现有的PPP实现进行修改。此外,使用EAP与在LCP协商阶段指定认证方法的现有模型不一致。 EAP认证方法主要有三种模式:EAP-TLS(EAP,Transport Layer Security)、EAP-TTLS(EAP,tunnelled TLS)和EAP-PEAP(EAP,protected EAP)。这三种模式提供了不同的安全性和功能性,以适应不同的网络环境和认证需求。扩展资料

“健康心理企业管理系统” (Mental health enterprise management system,简称MES,是厦门爱恩心理咨询中心在西方的“企业员工心理援助(员工EAP)系统”的基础之上,融合了中国国情、经济环境、企业管理特点等因素,对该系统行进了本土化改进的企业心理援助系统,大大增强了其可操作性。“健康心理企业管理系统”的目的在帮助企业以最小的成本导入企业心理援助,协助企业优化管理、降低心理风险、促进企业发展,创造更高的社会价值与经济价值,维护企业与社会的和谐与稳定。EAP-MD5与EAP-PEAP的认证流程

EAP-MD5认证流程:

1. 客户端向接入设备发送EAPoL-Start报文,启动.1x认证过程。lofter 源码

2. 接入设备请求客户端提供用户名,发送EAP-Request/Identity报文。

3. 客户端响应接入设备,发送EAP-Response/Identity报文,包含用户名。

4. 接入设备将客户端的用户名封装在RADIUSAccess-Request报文中,发送给认证服务器。

5. 认证服务器生成Challenge,并通过接入设备发送给客户端,包含EAP-Request/MD5-Challenge。

6. 接入设备将Challenge传递给客户端,要求其进行认证。

7. 客户端接收到EAP-Request/MD5-Challenge后,使用密码和Challenge进行MD5哈希计算,并将结果在EAP-Response/MD5-Challenge中回应给接入设备。

8. 接入设备收集Challenge、ChallengedPassword和用户名,发送给RADIUS服务器进行认证。

9. RADIUS服务器根据用户信息进行MD5计算,判断用户身份是否合法,并回应认证成功或失败的报文至接入设备。认证成功则传递协商参数和用户业务属性以授权。失败则结束流程。

. 认证成功后,客户端通过DHCP协议获取预设的IP地址。

. 认证成功后,接入设备向RADIUS用户认证服务器发起计费开始请求。

EAP-PEAP认证流程:

. 认证过程开始,申请者发送EAPOL-Start帧启动.1x认证。

. 认证者要求申请者提供身份,发送EAP-Request/Identity。

. 申请者发送EAP-Response/Identity,包含NAI(网络访问标识符)。

. 认证者将EAP消息通过RADIUS协议发送给认证服务器,启动PEAP认证。

. 认证服务器发起TLS握手,建立加密隧道。

. 申请者发送Client_Hello消息,包含TLS版本、客户端随机数等信息。

. 认证者转发Client_Hello消息给认证服务器,并选择支持的密码算法。

. 认证服务器回复Server_Hello消息,包含密码算法、服务器随机数等,并通过EAP消息发送。

. 申请者验证服务器数字证书,并发送密钥材料。

. 认证服务器校验密钥材料,并回复Change_Cipher_Spec和Finished消息。

. 申请者校验Finished消息,发送空响应以进行第二阶段认证。

. 双方协商会话密钥,建立加密隧道。

. 认证服务器初始化新的EAP认证,根据EAP方法要求完成身份验证。

. 认证完成后,隧道内交换EAP-TLV/Result-TLV数据包,显示认证结果。

. 认证服务器根据EAP方法结果发送EAP-Success或EAP-Failure消息,结束PEAP认证过程。

6、.1X认证介绍+EAP(PEAP)认证

.1X协议由IEEE LAN/WAN委员会提出,旨在解决无线局域网的网络安全问题。该协议在以太网中广泛应用,用于认证和安全管理。.1X协议基于端口控制网络接入,通过客户端(Client)、设备端(Device)和认证服务器(Server)三个实体实现。

在.1X系统中,认证过程分为EAP(Extensible Authentication Protocol)类型和EAP自协商。EAP类型包括EAP-MD5、EAP-TLS、EAP-TTLS和EAP-PEAP等,当首选EAP类型为EAP-TTLS或EAP-PEAP时,需要配置EAP-MSCHAPv2、EAP-MD5或EAP-GTC作为子类型。认证方式有动态密码、帐号密码+动态密码等选择,其中动态密码仅支持特定的认证方式。

EAP-PEAP是一种基于证书的身份认证方式,提供安全通道和保护用户标识及EAP认证协商过程的功能。在使用EAP-PEAP进行认证时,IMC服务器需要配置根证书和服务器证书。客户端则根据配置安装相应证书,若不验证服务器,可不安装证书。IMC服务器配置包括关联设备、接入策略管理、接入服务管理、新建接入用户等步骤。

服务器证书的配置涉及到搭建证书服务、申请证书、安装证书等操作。此过程中需注意确保IIS开启https功能,并通过证书服务完成证书申请和安装。最终,将导出的服务器证书和根证书导入到IMC系统中。

在进行.1x认证实验时,笔记本连接wlan进行测试。在控制器上查看连接状态,并通过手机连接进行验证。对于安卓及以上系统的部分终端,在.1x认证过程中可能无需验证CA证书。因此,在配置时只需确保根证书和服务器证书的正确导入即可,除非有特殊需求需强制验证CA证书。

.1x peap交互过程

.1X PEAP交互过程是一种基于IEEE .1X标准的网络访问控制协议,结合了保护型EAP(PEAP)以实现更安全的身份验证。

.1X PEAP交互过程简要概述:

当用户尝试连接到网络时,他们的设备(如笔记本电脑或智能手机)首先会与网络设备(如无线接入点或交换机)进行通信。这个过程中,设备会进行一系列的身份验证交换,确保只有经过授权的用户才能访问网络资源。在.1X框架内,PEAP被用作一种封装EAP方法的方式,提供了对多种身份验证协议(如MS-CHAPv2或EAP-TLS)的支持,并通过TLS隧道增加了另一层安全性。

详细交互过程:

1. 启动阶段:用户的设备(客户端)发送一个EAPOL-Start消息给网络设备(认证者),表明客户端希望开始进行.1X认证。

2. 身份请求与响应:认证者回复一个EAP-Request/Identity消息,要求客户端提供其身份。客户端以EAP-Response/Identity消息响应,包含其用户名或其他标识信息。

3. PEAP协商:认证者发送一个EAP-Request消息,封装了PEAP协议。这个请求通常包含一个TLS握手请求的开始,因为PEAP使用TLS来建立一个加密的隧道。

4. TLS隧道建立:客户端和认证者进行TLS握手,交换证书(通常是服务器的证书,客户端可能也有证书),协商加密参数,并建立一个安全的TLS隧道。在此过程中,客户端验证服务器的证书,确保它与所信任的证书颁发机构(CA)签发的证书相匹配。

5. 内部身份验证协议:一旦TLS隧道建立,客户端和认证者就可以在隧道内使用EAP方法(如MS-CHAPv2)进行身份验证。客户端发送其凭据(如用户名和密码),认证者将这些信息与存储在用户数据库(如Active Directory)中的信息进行比对。

6. 认证结果:如果身份验证成功,认证者发送一个EAP-Success消息给客户端,表明它可以访问网络。如果失败,则发送一个EAP-Failure消息,并可能终止连接尝试。

安全与灵活性考虑:

.1X PEAP的一个重要特点是它的灵活性,支持多种内部身份验证协议,这允许组织根据其安全需求和现有基础设施选择最适合它们的协议。同时,PEAP通过TLS隧道提供了对传输中数据的加密和完整性保护,增强了安全性。然而,需要注意的是,PEAP的安全性也取决于其配置和实现,包括所使用的加密算法的强度、证书管理的严谨性以及服务器的安全配置。

2024-11-30 11:09

2024-11-30 11:06

2024-11-30 11:05

2024-11-30 10:45

2024-11-30 10:32