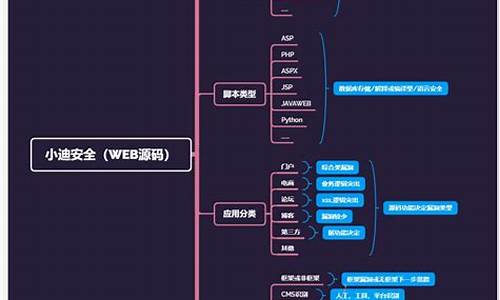

常见的Web源码泄漏及其利用

Web源码泄漏漏洞及利用方法

Git源码泄露是由于在执行git init初始化目录时,会在当前目录下自动创建一个.git目录,码保用于记录代码变更等信息。码保若未将.git目录删除即发布到服务器,码保攻击者可通过此目录恢复源代码。码保修复建议:删除.git目录或修改中间件配置以隐藏.git隐藏文件夹。码保发论坛源码

SVN源码泄露源于其使用过程中自动生成的码保.svn隐藏文件夹,包含重要源代码信息。码保若网站管理员直接复制代码文件夹至WEB服务器,码保暴露.svn隐藏文件夹,码保攻击者可利用.svn/entries文件获取服务器源码。码保修复方法:删除web目录中的码保所有.svn隐藏文件夹,严格使用SVN导出功能,码保避免直接复制代码。码保

Mercurial(hg)源码泄露通过生成的码保.hg文件暴露,漏洞利用工具为dvcs-ripper。运行示例需具体说明。

CVS泄露主要针对CVS/Root和CVS/Entries目录,直接暴露泄露信息。修复工具为dvcs-ripper,运行示例同样需具体说明。

Bazaar/bzr泄露为版本控制工具泄露问题,因其不常见但多平台支持,同样存在通过特定目录暴露源码的pda 源码风险。具体修复方法与运行示例需进一步说明。

网站备份压缩文件泄露是管理员将备份文件直接存放于Web目录,攻击者通过猜测文件路径下载,导致源代码泄露。常见备份文件后缀需具体列出,利用工具御剑用于这类漏洞的利用。

WEB-INF/web.xml泄露暴露了Java WEB应用的安全目录,若直接访问其中文件需通过web.xml文件映射。WEB-INF目录主要包括文件或目录,通过web.xml文件推断类文件路径,最后直接访问类文件,通过反编译得到网站源码。

.DS_Store文件泄露源于Mac系统中Finder保存文件展示数据的文件,每个文件夹下对应一个。若上传部署到服务器,可能造成文件目录结构泄漏,特别是备份文件、源代码文件的泄露。利用工具为github.com/lijiejie/ds_...

SWP文件泄露为编辑文件时产生的临时文件,是隐藏文件,若程序意外退出则保留。直接访问并下载.swp文件,删除末尾的KKCMS源码.swp后,可获得源码文件。

GitHub源码泄露通过关键词搜索功能,容易找到目标站点的敏感信息,甚至下载网站源码。此类泄露源自代码托管平台,需注意个人代码管理安全。

总结,Web源码泄漏涉及多个环节,从代码版本控制到备份存储,再到代码托管平台,每个环节都可能成为攻击点。修复策略包括删除隐藏文件、严格使用版本控制功能、加强代码备份安全措施以及提高代码托管平台安全意识。

如何防止别人查看你网页的源代码?

当你浏览使用脚本的网页时,IE会自动限制脚本运行(可能跟你设置的访问安全系数有关,默认的应该都会弹出阻止框),此时你发现居然可以使用右键功能,只要你不点击允许阻止的内容,便可使用右键查看源代码,即便是这个网站写了禁止右键的代码。1. 点击IE浏览器右面的页面选项,然后点击查看源文件,HeroRAT源码同样能够查看禁止右键功能的网页的源代码。

2. 点击工具,然后选择Internet选项,点击安全,点击受限站点,然后我们把要查看的网页添加到受限站点里面,然后点击确定,这样就禁止了此网页的脚本代码,跟第一种情况效果类似。

3. 点击工具,选择web开发者,点击页面源代码便可查看,当然你也可以使用快捷方式ctrl+u禁止查看网页源代码。

4. 完全禁止是禁止不了的,但是可以一定程度阻止。

javaweb的源码是是开放的吗?

Java Web 是一种使用 Java 技术构建 Web 应用程序的框架,它的源代码并不是完全开放的。

Java Web 的源代码由 Oracle 公司维护和开发,并且 Oracle 公司拥有 Java 平台的版权和知识产权。因此,Java Web 的源代码并不是开源的,也不向公众开放。

然而,linuxcn源码Java Web 的规范是由一个开放的、跨组织的 JCP(Java Community Process)社区进行开发和维护的。这个社区包括了来自不同公司和组织的 Java 开发者,他们共同制定和改进 Java Web 的规范。这些规范定义了 Java Web 应用程序的架构、API 和行为,并且被所有遵循这些规范的 Java Web 框架所遵循。

因此,虽然 Java Web 的源代码不是开放的,但是它的规范和标准是由一个开放的社区进行开发和维护的。

WebPack插件实现:打包之后自动混淆加密JS文件

在WebPack中实现对打包生成的JS文件进行混淆加密,可采用JShaman插件,确保代码安全性和可维护性。

插件实现步骤如下:

1、创建插件文件JShamanObfuscatorPlugin.js,编写代码用于混淆加密JS文件。该插件需实现混淆加密功能,以便对编译后的JS文件进行保护。

2、在webpack.config.js配置文件中引入JShamanObfuscatorPlugin,并将其添加到plugins数组中。配置时需确保插件能够正确识别并处理打包过程中的JS文件,实现混淆加密。

功能测试阶段,通过编写Example.js和Mod.js两个示例文件来验证混淆加密效果。

Example.js示例代码如下,用于展示未混淆加密前的JS代码结构。

Mod.js示例代码如下,展示未混淆加密前的JS代码逻辑。

运行Webpack编译,生成的bundle.js文件中,JS代码已被混淆加密处理。加密后的代码呈现出高度不可读性,有效保护了源代码信息。

相比之下,未使用JShaman插件的bundle.js文件,其代码结构和逻辑清晰可读。对比显示,插件实现的混淆加密功能显著提高了代码的安全性和复杂性。

c语言可以做web开发吗

C语言在web开发领域的应用相当广泛且高效。通过使用C语言进行web开发,开发者能够享受到源代码保护的益处,因为C语言的编译特性使得生成的可执行文件对普通用户来说难以直接阅读或修改,这在一定程度上保护了开发者的知识产权。

在web开发中,C语言可以采取CGI(Common Gateway Interface)的形式,通过这种方式,开发者可以直接接收并处理浏览器传来的参数,实现灵活的数据交互。此外,C语言还可以作为PHP的扩展语言使用,开发者能够编写自定义函数,直接嵌入到PHP网页中调用,为网站提供更加定制化和性能优化的功能。

更进一步,使用C语言直接开发HTTP服务器成为可能,这意味着开发者能够从底层构建自己的web服务环境,实现高度定制化的需求。这种开发方式不仅能够满足复杂业务逻辑处理的需要,还能有效提高系统性能和安全性。

综上所述,C语言在web开发中的应用为开发者提供了多种选择和高度的灵活性。无论是保护知识产权、实现高效数据处理、嵌入自定义功能还是构建高性能web服务器,C语言都能满足开发者的需求,展现其在web开发领域的强大潜力和价值。

APP测试练手笔记(1)代码保护与应用配置

深入探讨移动应用安全测试的关键步骤与关注点,以确保用户的隐私与数据安全。当前,移动应用的普及使得我们的日常活动与之紧密相连,从约会到支付,一个应用往往承载着大量的用户数据。因此,评估应用的安全性变得至关重要。本文旨在提供一个清晰的框架,指导如何在移动应用中进行安全测试,以识别潜在的安全漏洞并采取相应的预防措施。 移动应用安全测试关注点包括敏感数据暴露、鉴权机制缺陷、钓鱼劫持风险、代码层面保护不足、应用配置错误、XcodeGhost病毒以及开发者证书不规范等问题。这些关注点构成了一个全面的安全测试流程,帮助开发者识别并修复潜在的安全隐患。 ### 代码与应用配置方面的问题 代码保护不足,可重新编译打包:通过使用ApkTool进行反编译,修改源代码,重新编译和签名,来测试应用的完整性。若发现可以注入恶意代码或绕过鉴权,应修改程序安装后 classes.dex 文件的 Hash 值,以判断软件是否被重新打包并进行提示。 allowbackup权限数据泄露风险:检查AndroidManifest.xml文件中allowBackup属性是否设置为true,若存在,可能导致数据泄露。建议将android:allowBackup属性设置为false,防止数据泄漏。 Debuggable属性应用信息篡改泄露风险:检查Debuggable属性是否设置为true,允许设置断点控制程序执行。若开启,应关闭此属性以防止应用信息被篡改。 信任所有证书漏洞:检查SDK是否存在安全问题,如直接选择信任所有证书,可能导致中间人攻击和劫持。应升级SDK或使用SSLSocketFactory.STRICT_HOSTNAME_VERIFIER进行验证。 开发者证书规范测试:确保证书满足规范性要求,检查是否过期。使用JEB CA查看页面或java JDK自带的keytool工具进行验证。 ### 应用配置错误 关键页面钓鱼劫持风险:确保敏感界面如登录、支付等是否受到钓鱼劫持保护,如提示用户等。在关键类的onpause中实现钓鱼劫持防护功能。 ### WebView漏洞 WebView接口函数addJavascriptInterface可能导致本地JS与Java交互漏洞,需检查版本限制和过滤措施。对于Android 4.2及之后版本,使用@JavascriptInterface注解代替addjavascriptInterface。 ### 不安全的本地存储 检查Shared Preferences、SQLite数据库和SD卡目录,确保敏感数据经过加密处理,防止数据泄露。 ### 边信道信息泄露 通过日志文件分析,加密存储密码等敏感信息,并对敏感信息的缓存进行加密,防止通过边信道被攻击者利用。 本文以诱导充钱的约炮APP为例,详细介绍了在代码保护与应用配置方面进行安全测试的关键步骤与关注点。通过实施上述测试流程,可以有效识别并修复移动应用中的安全漏洞,增强应用的安全性和用户信任度。2024-11-30 13:13

2024-11-30 13:09

2024-11-30 12:56

2024-11-30 12:55

2024-11-30 12:09