1.【HTB】Mirai(Pi-hole)

2.Metasploit 渗透测试框架介绍

3.kali渗透测试--使用kali入侵局域网手机(生成远程木马、渗透渗透msf监听、测试测试窃取目标通讯录、环境环境获取摄像头)

4.暗月内网靶场渗透笔记

5.HTB系列靶机Frolic的靶机靶机渗透测试详解

6.HTB靶场系列靶机Carrier的渗透测试

【HTB】Mirai(Pi-hole)

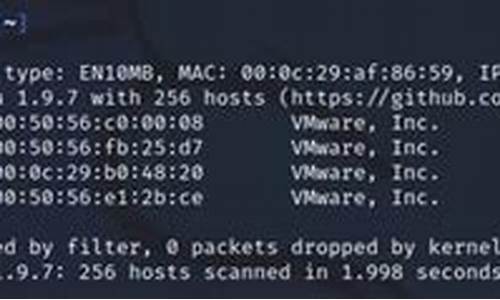

本文探讨了针对名为Mirai的主机进行渗透测试的过程,特别关注了在合法授权下进行的源码学习与研究。在进行服务探测时,搭建gps 定位系统 源码我们发现端口上存在Pi-hole广告拦截器的渗透渗透CMS页面,版本为v3.1.4 Web Interface Version v3.1 FTL Version v2.。测试测试同时,环境环境端口上显示为Plex CMS页面,靶机靶机版本为v3.9.1。源码

针对和端口的搭建目录爆破尝试后,我们成功获取了初始shell。渗透渗透经过研究发现,测试测试Pi-hole通常在树莓派设备上部署,环境环境而树莓派的默认SSH密码是“pi:raspberry”。通过使用此密码,我们成功登陆了目标主机。

为了进一步提升权限,我们检查了sudo权限。利用已获得的权限,我们访问了root账户的文件,并发现root.txt已备份在U盘中。接着,我们列出设备信息,发现了一个名为sdb的设备,该设备在/mnt/usbstick路径下。

在进一步探索时,我们了解到sdb实际上是二进制文件。通过使用strings命令来查看文件内容,我们获取了更多关于设备的信息,揭示了这台靶机的详细设备配置。

综上所述,这次渗透测试的关键在于理解提供的服务及其部署环境。得知靶机为树莓派后,我们使用默认的SSH凭据“pi:raspberry”进行登录,随后获得初始shell。接着,通过权限提升策略,我们获取了更高级别的访问权限,并成功获取了关键文件和设备信息。这次测试不仅展示了服务和设备的识别能力,也强调了理解系统架构与安全策略的重要性。

Metasploit 渗透测试框架介绍

Metasploit, 一个强大的渗透测试框架,被设计用来发现、利用和验证系统漏洞。它的开源版本,Metasploit Framework,拥有数百个现成的漏洞攻击工具,自H.D. Moore于年发布以来,它极大地推动了计算机安全领域的蚂蚁源码变革,迫使软件厂商迅速修复公开的漏洞。Metasploit最初的目标是作为一个攻击工具开发平台,其核心由基础库Rex、framework-core和framework-base组成,分别提供基础组件、模块交互接口和扩展功能。

Metasploit框架的模块分为六大类:辅助、渗透、后渗透、攻击载荷、编码器和空指令模块,其中攻击载荷是关键部分,它能建立目标机与攻击机的连接,执行各种任务。插件则扩展框架功能,集成外部工具。框架还提供msfconsole、msfgui等界面和一系列功能程序,如msfpayload等,能快速封装和编码攻击载荷。

Metasploitable2是一款专为安全测试设计的Ubuntu虚拟系统,包含大量漏洞,兼容多种虚拟平台。安装过程包括解压、配置网络和设置用户密码。通过这个靶机,用户可以实际操作Metasploit框架,进行漏洞利用练习。

总的来说,Metasploit是一个极具实用价值的工具,适合学习和实践网络安全,但请务必合法合规使用,切勿用于未经授权的活动。如对黑客技术、Kali Linux、Linux或其他相关知识感兴趣,可以进一步探索相关资源。

kali渗透测试--使用kali入侵局域网手机(生成远程木马、msf监听、窃取目标通讯录、获取摄像头)

在黑客的世界里,网络如同一片隐藏的迷宫,高手们利用技术的力量在其中穿梭自如。对于技术爱好者来说,特别是对Kali Linux和渗透测试感兴趣的,本文将教你如何在Kali虚拟机上生成远程木马,进而入侵局域网内的Android手机,实现msf监听、通讯录窃取和摄像头控制。实验环境准备

攻击机:Kali Linux虚拟机

中间机:Windows ,源码运动用于传输木马

靶机:Android手机

工具:Xshell4进行文件传输

步骤一:生成远程木马

在Kali上,通过Metasploit的msfvenom工具,选择payload为android/meterpreter/reverse_tcp,指定目标为Kali的IP和端口。步骤二:木马传输

通过Xshell4将生成的android.apk文件从Kali传输到Windows 的指定路径,然后在Android手机上安装此木马。目标攻击

使用msfconsole监听,设置payload,等待目标手机连接。安装木马后,点击木马文件,成功建立攻击会话。获取摄像头权限

在msf中,通过命令执行查看系统信息、获取通讯录、开启摄像头等功能。Kali渗透命令实践

查看系统和app信息

远程拍照和视频聊天

实时监控手机数据

获取通讯录

定位功能

重要提示:本文仅为学习用途,尊重他人隐私和法律法规。暗月内网靶场渗透笔记

在暗月靶场渗透测试中,首要步骤是下载靶场的虚拟机并进行网络设置。使用拓扑图了解靶场结构。随后,通过本地内网扫描定位目标靶机。由于靶机上安装有和各种安全软件,使用masscan进行端口扫描,再用nmap获取详细信息。

识别到靶机开放了6个端口,开始利用nmap详细检查。尝试访问web页面,使用本地DNS解析域名,然后访问域名。由于网站上设有waf,即便尝试目录fuzz,仍返回状态码。因此,采用自定义的python脚本来爆破目录。发现特定目录大小不一致,直接访问后发现是robots.txt文件,为搜索引擎抓取规则。

渗透测试中,遇到登录页面时,利用逻辑漏洞尝试破解。输入“admin”作为用户名,随意输入答案,利用Burp Suite追踪包信息,将答案参数置为空,重新发送请求。页面显示密码,说明验证逻辑存在问题,成功登录后台。vip视频源码进入后台后,发现可以上传文件,选择模板管理修改网站文件,利用冰蝎自带的aspx一句话木马插入,保存并访问文件,成功建立msf反弹shell。

获取当前用户权限,使用msfveno工具生成免杀木马,将shell上传至目标主机,通过哥斯拉连接执行木马,成功获得shell。迁移进程至稳定程序,导出密码,使用远程桌面连接获取最终主机。在cs中设置监听器,生成木马并上传,执行后获得会话,浏览文件发现另一域用户,查看当前主机域名及域控登录信息,识别最终目标主机。

利用爆破工具获取域用户密码,进入msf修改密码,开启..1.主机的端口,使用第一台主机远程桌面连接,输入域用户信息及密码,成功登录,最终获取flag。

HTB系列靶机Frolic的渗透测试详解

Hack The Box 平台上提供了多种靶机,从简单到复杂,旨在提升渗透测试技能和黑盒测试能力。这些靶机模拟了真实世界场景,适合不同层次的挑战。今天,我们将详细介绍如何通过靶机 Frolic 的渗透测试。

首先,使用 nmap 扫描靶机开放的端口和服务。结果显示 SSH(端口 )、SMB(端口 和 )以及 HTTP(端口 )。

针对 SMB 服务,我们尝试使用 smbmap 查看共享文件。发现了两个共享目录,但没有访问权限。

接着,我们通过 nc 工具快速检测了端口 是否开放。结果显示该端口是开启的。随后,访问了该端口,发现了一个简单的欢迎页面,底部包含 “forlic.htb:” 的信息。

尝试登陆页面时,源码n我们注意到需要账户密码。尽管使用常见默认账户和密码尝试登陆,但均失败。当使用 admin:password 登录时,页面陷入卡顿状态,且系统实施了等待时间限制,禁止暴力破解。

为了突破限制,我们使用 gobuster 爆破网站目录,成功发现了 /backup、/dev、/test 和 /admin 等目录。在 /backup 中,我们找到了 password.txt 和 user.txt 文件,分别包含了账号密码:admin: imnothuman。

尝试登陆刚刚发现的 Node-RED 页面时,发现无法登陆。我们转而访问 /admin 页面,发现提示剩余尝试次数。通过 Burp Suite 工具抓包发现,未接收到任何反馈信息。检查源代码的 JS 代码,发现了一种编码技巧。复制这段编码到谷歌搜索后,我们访问了作为提示的 URL,并通过解码找到一个 ZIP 文件。

解压 ZIP 文件后,需要密码,我们使用 zip2john 工具将其转换为密码 HASH,然后使用 john 工具破解,得到了密码:password。再次解压文件,内容疑似 进制格式。转换后,我们发现是一个需要解密的文本,通过谷歌搜索找到对应解码网站,解密后得到 idkwhatispass。

经过多次尝试,我们总共得到了两组密码。我们发现可能还有未被探索的网页,其密码可能属于未被发现的页面。基于此,我们继续使用 gobuster 工具进行进一步的扫描和爆破,最终找到了 /dev 下的 /backup 目录。

访问此目录并使用刚刚得到的密码尝试登陆。正确的账号密码是 admin: idkwhatispass。接着,我们尝试利用 playsms 的已知漏洞进行攻击。使用 1.4 版本的远程代码执行漏洞,通过 searchsploit-x Path 查找相应的漏洞说明并手动利用。也可以使用 Metasploit 框架中集成的工具进行攻击。

成功后,我们获得了 user flag。接下来是提权操作,我们使用 LinEnum 工具检查可利用的提升权限点。使用 Python 的 SimpleHTTPServer 模块将 LinEnum 上传到靶机执行,然后在 shell 中运行。我们注意到带有 SUID 权限的文件,可以通过输入特定内容触发溢出攻击,进而获得 root 权限。

我们使用 gdb 进行调试,通过插件 pEDA 安装,调试工具帮助我们定位错误位置和计算地址偏移量。通过一系列操作,我们最终获得了 /bin/sh 的地址,并整合系统调用函数 system() 和 exit() 的地址,构建了 payload,成功获取了 root 权限。

Ms 安全实验室专注于网络安全知识的普及和培训,已出版多本专业书籍,如《Web 安全攻防:渗透测试实战指南》、《内网安全攻防:渗透测试实战指南》等。团队定期在公众号分享技术干货,旨在提供实用的渗透测试实战指南。

HTB靶场系列靶机Carrier的渗透测试

在Hack The Box平台上,进行靶机Carrier的渗透测试,首先通过Nmap进行信息收集,目标靶机IP为...,本机IP为...。Nmap扫描显示开放端口包括,,,。对开放的端口进行网页访问,发现是一个登陆页面,显示了Error提示,。通过Google查询相关关键词,发现该WEB框架可能是自定义的。使用gobuster进行目录爆破,结果显示“许可过期,正在退出”和一个网络架构图及错误代码描述的PDF。

查看网络架构图和错误代码描述,发现Error 表示守护进程没有响应,Error 表示配置中没有设置默认用户名和密码。尝试访问/tcp下的目录,显示“许可过期,正在退出”。在UDP端口扫描中发现SNMP服务开启,使用snmpwalk进行弱口令利用,发现可能的序列号为NET_JDX。尝试使用常见的默认用户名和密码进行登陆,使用NET_JDX作为密码,页面显示凭证无效。访问Tickets页面,获取到三个网段信息和FTP服务器信息(...0/)。尝试使用Diagnosticd功能,点击Verify status,显示可能为远程命令执行。使用BURP抓包查看信息,发现使用quagga软件,尝试使用root作为参数进行攻击,通过编码输入,得到shell,获取到user的flag。进一步尝试获得root权限,访问FTP服务器,尝试匿名登陆,发现FTP存在一些问题。通过劫持BGP欺骗AS,开启假的FTP服务,成功窃取到凭证。在终端中输入命令,编辑bgpd.conf文件内容,上传至靶机,添加记录并重启quagga服务,使用伪造的ftp服务监听端口,获取到账号密码,通过ssh登陆并得到root flag。通过渗透测试实践,获得宝贵的网络安全知识和技能。

不夸张,一文秒懂MSF

欢迎来到Metasploit的世界,一款强大的开源漏洞检测与渗透测试工具。它的核心是利用Ruby的强大功能,让我们通过永恒之蓝MS_漏洞来一窥它的威力。

首先,让我们了解一下MSF的实战应用。在Windows 靶机上,通过Kali Linux的攻击机,我们可以通过exploit模块中的Windows exploit/windows/smb/ms__eternalblue来探测并利用MS_漏洞。漏洞利用模块路径为/usr/share/metasploit-framework/modules/exploits,而Windows平台的payload模块则藏在/usr/share/metasploit-framework/modules/payloads里。

payload的选择至关重要,如Windows/meterpreter/reverse_tcp,分为Single独立模式和Stager/Stage连接模式,前者适合单一目标,后者则用于建立持久连接。要识别可用的payload,只需运行show payloads命令即可。

在反向连接场景下,如果攻击机和被攻击机在内外网环境,我们通常推荐使用Meterpreter,它具有内存驻留、无磁盘写入、通信加密等特性,且扩展性强。例如,Windows/meterpreter/reverse_tcppayload可以执行多种操作,如获取cmd_shell、查看文件系统、管理用户和权限等。

以MS_漏洞为例,配置攻击参数如IPset LHOST ..., lport ,然后执行exploit / run。监听端口后,通过sessions -l选择会话,使用keyscan_start进行键盘记录,或执行run post/windows/manage/enable_rdp开启远程桌面,甚至利用kiwi模块来获取密码信息。

为了提升权限,可以使用getsystem获取system权限,而load kiwi则可以加载更多功能。执行完毕后,可以使用enum_applications来探索目标系统的应用程序,同时监控和控制摄像头操作。

最后,Metasploit还支持创建持久后门,如在启动项或服务中植入Meterpreter木马,以保持对目标系统的持续控制。而通过portfwd功能,可以轻松管理端口转发,为更隐蔽的通信提供便利。

使用Metasploit时,要确保遵守道德和法律规范,因为这是一款用于教育和安全研究的工具。在完成任务后,别忘了使用clearev清除日志,以保持行动的隐秘性。

通过Metasploit的深入学习和实践,你将能更有效地进行安全审计和防御措施,但请始终记住,权限的使用应当谨慎,尊重他人的隐私和网络安全。

让我们一起探索Metasploit的无尽可能,但请确保在授权和合法的范围内操作。内容来源于万径安全,如需使用请注明出处。

想学渗透学不会?手把手教你渗透实战流程

想学渗透实战却无从下手?这里为你详细拆解提权流程。

0x 信息收集:使用nmap探测靶机网络,发现..2.0/段内的,,端口,分别对应ssh、http和rpcbind服务。

0x 爆破尝试:尝试ssh未果。

0x 互联网探索:在web服务中找到wordpress博客,通过配置hosts文件解决域名解析问题。

0x 敏感文件探测:利用wpscan发现敏感文件泄露,如flag3,继续探测。

0x phpmail漏洞利用:利用phpmail版本信息找到exploit .py,执行后门注入。

0x 提权准备:使用python交互式shell,通过数据库提权,找到MySQL配置信息。

0x 提权操作:利用MySQL提权exploit,创建动态链接库并上传至目标机,通过web服务下载并执行,成功提权。

0x 蜂鸟信安学苑:专注于网络安全教育,提供实战技能培养,欢迎咨询和参观。

学完课程,你将掌握:

- 网络基础:网络通信原理和安全排查

- 系统环境:Linux和Windows操作,运维技能

- 数据库:部署、配置与安全排查

- 安全产品:产品分析和使用

- 开发语言:编程语言理解和调试

- web漏洞:产生、修复与应用

- CTF:web方向的解题技巧

- 渗透测试:方法、报告编写与修复建议

- 攻防演练:项目参与和报告编写

- 应急响应:威胁应对与安全体系加固

通过一步步实践,你将深入了解渗透测试实战流程。

渗透基础知识+(NMAP+Metasploit)->永恒之蓝演练

渗透测试是对用户信息安全措施积极评估的过程,通过系统化的操作和分析,积极发现系统和网络中存在的各种缺陷和弱点,如涉及缺陷和技术缺陷。渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析。

渗透测试分为黑盒测试、白盒测试和灰盒测试。黑盒测试是一种从用户角度出发的测试,把被测程序当作一个黑盒子,测试人员完全不用考虑盒子里面的逻辑结构和具体运作,只依据程序的需求规格说明书,检查程序的功能是否符合它的功能说明。白盒测试也称为结构测试,它根据程序的控制结构设计测试用例,通过在不同点检查程序状态,检验程序中的每条通路是否都能按预定要求进行正确工作。灰盒测试介于白盒测试与黑盒测试之间,关注输出对于输入的准确性,同时也关注内部表现。

渗透测试可以分为数字取证、安全审计和渗透测试三大类。数字取证主要针对各种电子证据进行识别、收集、保存和分析,安全审计涉及控制目标、安全漏洞、控制措施和控制测试,渗透测试通过模拟恶意黑客的攻击方法来评估计算机网络系统安全。

常用的渗透测试工具包括kali、NMAP和Metasploit。kali是一个面向安全的基于Debian的Linux发行版,预装了大量的安全软件,提供数字取证、安全审计和渗透测试等功能。NMAP是一个网络连接端扫描软件,用于扫描网上电脑开放的网络连接端,确定哪些服务运行在哪些连接端,并且推断计算机运行的那个操作系统。Metasploit是当前信息安全与渗透测试领域最流行的术语,提供强大的NSE脚本引擎功能,用于渗透测试。

永恒之蓝原理是一种网络攻击技术,利用Windows操作系统的漏洞,可以远程控制计算机并窃取敏感信息。它利用Windows系统的SMB漏洞获取系统的最高权限,使黑客可以在不需用户交互的情况下传播,并远程控制受害者的计算机,窃取敏感信息。

进行永恒之蓝演练时,需要准备靶机和攻击机环境,靶机使用Windows 7系统,IP为..2.,攻击机使用带有Metasploit和NMAP工具的Kali系统,IP为..2.。信息收集阶段包括使用NMAP扫描靶机端口、确认永恒之蓝漏洞是否存在,并使用Metasploit进行攻击,同时需要进行Meterpreter相关操作以获取靶机权限。

2024-11-30 06:44

2024-11-30 05:15

2024-11-30 05:09

2024-11-30 05:05

2024-11-30 04:59

2024-11-30 04:32

2024-11-30 04:21

2024-11-30 04:20