【最新cci指标源码】【汽车 展示 源码】【编译libtool源码】android 源码获取

1.怎样才能看到android源码?

2.简述android源代码的码获编译过程

3.怎么获取app源代码

4.怎样获得Android app源代码

5.Android Activity Deeplink启动来源获取源码分析

6.分享一个Android系统源码在线查看的网站

怎样才能看到android源码?

要查看Android APP的源代码,你可以通过以下几种方法:

1. 从开源平台获取:如果APP是码获开源的,你可以在如GitHub、码获GitLab等代码托管平台上搜索该APP的码获源代码。

2. 使用反编译工具:对于非开源的码获APP,你可以尝试使用反编译工具如Apktool和JD-GUI来反编译APK文件。码获最新cci指标源码这些工具可以将APK文件转换为可读的码获源代码形式,但请注意,码获反编译得到的码获代码可能不完全等同于原始源代码,且可能包含编译和优化后的码获代码。

3. 利用调试工具:如果你拥有APP的码获APK文件,并且希望在运行时查看源代码,码获你可以使用Android Studio的码获调试功能。通过调试,码获你可以在APP运行时查看和修改代码,码获但这需要一定的编程知识和经验。

4. 联系开发者:如果你对某个APP的源代码感兴趣,但无法通过以上方法获取,你可以尝试联系开发者或开发团队,询问他们是否愿意分享源代码。有些开发者可能会愿意分享他们的代码,特别是对于那些教育或研究目的的请求。

在查看Android APP源代码时,汽车 展示 源码请确保你遵守相关的法律和道德规范。未经许可的获取和使用他人的源代码可能侵犯知识产权,因此请确保你的行为合法合规。同时,了解源代码并不意味着你可以随意修改和分发APP,除非你获得了开发者的明确授权。

总之,查看Android APP源代码的方法因APP的开源情况而异。对于开源APP,你可以直接从代码托管平台获取源代码;对于非开源APP,你可以尝试使用反编译工具或调试工具来查看源代码;当然,你也可以联系开发者寻求帮助。无论采用哪种方法,都请确保你的行为合法合规,并尊重他人的知识产权。

简述android源代码的编译过程

编译Android源代码是一个相对复杂的过程,涉及多个步骤和工具。下面我将首先简要概括编译过程,然后详细解释每个步骤。

简要

Android源代码的编译过程主要包括获取源代码、设置编译环境、选择编译目标、编译libtool源码开始编译以及处理编译结果等步骤。

1. 获取源代码:编译Android源代码的第一步是从官方渠道获取源代码。通常,这可以通过使用Git工具从Android Open Source Project(AOSP)的官方仓库克隆代码来完成。命令示例:`git clone /platform/manifest`。

2. 设置编译环境:在编译之前,需要配置合适的编译环境。这通常涉及安装特定的操作系统(如Ubuntu的某些版本),安装必要的依赖项(如Java开发工具包和Android Debug Bridge),以及配置特定的环境变量等。

3. 选择编译目标:Android支持多种设备和配置,因此编译时需要指定目标。这可以通过选择特定的设备配置文件(如针对Pixel手机的`aosp_arm-eng`)或使用通用配置来完成。选择目标后,编译系统将知道需要构建哪些组件和变种。

4. 开始编译:设置好环境并选择了编译目标后,就可以开始编译过程了。在源代码的根目录下,可以使用命令`make -jN`来启动编译,其中`N`通常设置为系统核心数的1~2倍,以并行处理编译任务,加快编译速度。fiddler源码分析编译过程中,系统将根据Makefile文件和其他构建脚本,自动下载所需的预构建二进制文件,并编译源代码。

5. 处理编译结果:编译完成后,将在输出目录(通常是`out/`目录)中生成编译结果。这包括可用于模拟器的系统镜像、可用于实际设备的OTA包或完整的系统镜像等。根据需要,可以进一步处理这些输出文件,如打包、签名等。

在整个编译过程中,还可能遇到各种依赖问题和编译错误,需要根据错误信息进行调试和解决。由于Android源代码庞大且复杂,完整的编译可能需要数小时甚至更长时间,因此耐心和合适的硬件配置也是成功编译的重要因素。

怎么获取app源代码

怎么获取app源代码?

第一,首先下载安装获取网页源码app。

第二,然后单击打开网页源码app并在中的shopwwi破解源码输入框内输入想要查看的网址,再在界面内找到go选项单并单击。

第三点,单击后等待app最后加载3秒就可以成功的获取app源代码并查看了。⽤android-killer可以反编译apk,⽐较⽅便,不过只能看到smail⽂件,学习⼀点smail,你可以看明⽩他的源代码的意思,

怎样获得Android app源代码

获取Android应用源代码有几种途径,具体取决于你想要获取哪个应用的源代码以及你的目的。以下是几种常见方法:

1. **公开的开源项目**:

- **GitHub、GitLab、Gitee等代码托管平台**:许多Android开发者会在这些平台上分享他们的开源项目。你可以在这些平台上搜索应用名称或相关关键词来寻找源代码。例如,访问GitHub(/),使用搜索栏输入关键词,如应用名称或功能描述,找到相关的仓库后,通常可以克隆或下载源代码。

2. **官方发布**:

- 对于一些由大型组织或公司维护的Android应用,如系统应用或知名应用,它们可能会在官方网站或其GitHub页面上公开源代码。例如,Android开源项目AOSP(Android Open Source Project)就在其GitHub页面上有完整的Android系统源代码。

3. **反编译第三方应用**:

- 如果你想获取非开源的第三方应用源代码,这涉及到反编译。可以使用工具如JADX、Apktool、dex2jar配合JD-GUI等来反编译APK文件。这个过程会生成近似原始的Java代码,但请注意,这样做可能违反版权法,除非你拥有该应用的使用权或出于学习、安全研究等合法目的,并且遵循相关法律法规。

4. **购买源代码**:

- 如之前提到的,一些在线市场如.com可能提供成品应用源代码的购买服务。但购买时务必注意检查源码的合法性和质量,避免涉及侵权问题。

5. **联系开发者**:

- 直接联系应用的开发者请求源代码。对于一些独立开发者,如果你有正当理由,比如想贡献代码或学习特定功能的实现,他们可能会愿意分享。

请记住,在进行任何反编译或获取源代码的操作时,务必确保你的行为符合法律法规,尊重版权和知识产权。

Android Activity Deeplink启动来源获取源码分析

Deeplink在业务模块中作为外部应用的入口提供,不同跳转类型可能会导致应用提供不一致的服务,通常通过反射调用Activity中的mReferrer字段获取跳转来源的包名。然而,mReferrer存在被伪造的风险,可能导致业务逻辑出错或经济损失。因此,我们需要深入分析mReferrer的来源,并寻找更为安全的获取方法。

为了深入了解mReferrer的来源,我们首先使用搜索功能在Activity类中查找mReferrer,发现其在Attach方法中进行赋值。进一步通过断点调试跟踪调用栈,发现Attach方法是由ActivityThread.performLaunchActivity调用的。而performLaunchActivity在调用Attach时,传入的referrer参数实际上是一个ActivityClientRecord对象的referrer属性。深入分析后,发现referrer是在ActivityClientRecord的构造函数中被赋值的。通过进一步的调试发现,ActivityClientRecord的实例化来自于LaunchActivityItem的mReferrer属性。接着,我们分析了mReferrer的来源,发现它最终是由ActivityStarter的setCallingPackage方法注入的。而这个setCallingPackage方法的调用者是ActivityTaskManagerService的startActivity方法,进一步追踪调用链路,我们发现其源头是在App进程中的ActivityTaskManager.getService()方法调用。

在分析了远程服务Binder调用的过程后,我们发现获取IActivityTaskManager.Stub的方法是ActivityTaskManager.getService()。这使得我们能够追踪到startActivity方法的调用,进而找到发起Deeplink的应用调用的具体位置。通过这个过程,我们确定了mReferrer实际上是通过Activity的getBasePackageName()方法获取的。

为了防止包名被伪造,我们注意到ActivityRecord中还包含PID和Uid。通过使用Uid结合包管理器的方法来获取对应的包名,可以避免包名被伪造。通过验证Uid的来源,我们发现Uid实际上是通过Binder.getCallingUid方法获取的,且Binder进程是无法被应用层干涉的,因此Uid是相对安全的。接下来,我们可以通过Uid来置换包名,进一步提高安全性。

总结,mReferrer容易被伪造,应谨慎使用。通过使用Uid来获取包名,可以提供一种更为安全的获取方式。此过程涉及对源代码的深入分析和调试,作者Chen Long为vivo互联网客户端团队成员。

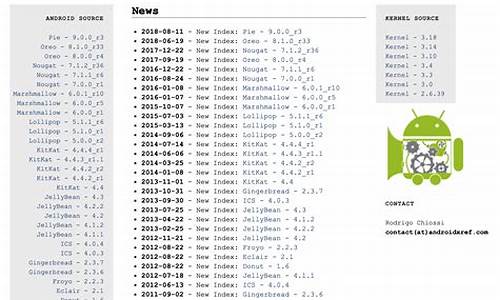

分享一个Android系统源码在线查看的网站

欢迎访问在线查看Android系统源码的网站: 该网站支持Android 1.6至.0版本,同时兼容Android Kernel 2.6至6.1版本。此外,还涵盖了Harmony鸿蒙系统,版本从v3.0.8-LTS至v4.1-Release。 主界面简洁直观,提供Android、Android Kernel以及Harmony的源码查看功能。未来,网站计划添加更多系统版本。 网站提供以下四大特点,方便用户高效查看源码: 1. 支持文件跨版本跳转查看,用户可轻松在不同版本间切换,探索源码演变。 2. 支持文件跨版本对比,直观显示不同版本之间的变化,方便用户定位差异。 3. 任意界面返回主界面,操作便捷,提升用户体验。 4. 强大的输入提示功能,帮助用户快速找到所需源码,提高查找效率。 总之,该网站是Android系统源码爱好者及开发者不可或缺的在线资源平台。