1.ç½ç»å®å

¨ä¸ä¸å¦ä»ä¹

2.网络安全工程师要学些什么?

3.CTFer成长日记17:千里之堤,源码溃于蚁穴——off-by-one漏洞原理与利用1

4.Git信息泄露原理解析及利用总结

5.广东省第三届强网杯Writeup

6.ç½ç»å®å

¨å¦ä¹ ä»ä¹å

容ï¼

ç½ç»å®å ¨ä¸ä¸å¦ä»ä¹

ç½ç»å®å ¨ä¸ä¸ä¸»è¦å¦PKIææ¯ãå®å ¨è®¤è¯ææ¯ãå®å ¨æ«æææ¯ãé²ç«å¢åçä¸ææ¯ãå ¥ä¾µæ£æµææ¯ãæ°æ®å¤ä»½ä¸ç¾é¾æ¢å¤ãæ°æ®åºå®å ¨ãç®æ³è®¾è®¡ä¸åæãç½ç»å®å ¨æ¯æç½ç»ç³»ç»ç硬件ã软件åå ¶ç³»ç»ä¸çæ°æ®åå°ä¿æ¤ï¼ä¸å å¶ç¶çæè æ¶æçåå èéåå°ç ´åãæ´æ¹ãæ³é²ï¼ç³»ç»è¿ç»å¯é æ£å¸¸å°è¿è¡ï¼ç½ç»æå¡ä¸ä¸æãç½ç»å®å ¨ä¸ä¸åæ¯

第ä¸é¨åï¼åºç¡ç¯ã主è¦å æ¬å®å ¨å¯¼è®ºãå®å ¨æ³å¾æ³è§ãæä½ç³»ç»åºç¨ã计ç®æºç½ç»ãHTML&JSãPHPç¼ç¨ãPythonç¼ç¨åDockeråºç¡ç¥è¯ã让åçº§å ¥é¨ç人å对ç½ç»å®å ¨åºç¡ææäºè§£ã

第äºé¨åï¼Webå®å ¨ãå å«Webå®å ¨æ¦è¿°ãWebå®å ¨åºç¡ãWebå®å ¨æ¼æ´åé²å¾¡åä¼ä¸Webå®å ¨é²æ¤çç¥æ¹é¢çå®å ¨ç¥è¯ã让åå¦è å ¥é¨å¦ä¹ Webå®å ¨ç¥è¯ã

第ä¸é¨åï¼æ¸éæµè¯ãè¿ä¸ªé¶æ®µå æ¬çå 容æï¼æ¸éæµè¯æ¦è¿°ãæ¸éæµè¯ç¯å¢æ建ãæ¸éæµè¯å·¥å ·ä½¿ç¨ãä¿¡æ¯æ¶éä¸ç¤¾å·¥æå·§ãWebæ¸éãä¸é´ä»¶æ¸éåå ç½æ¸éçç¥è¯ã

第åé¨åï¼ä»£ç 审计ãå æ¬äºä»£ç 审计æ¦è¿°ãPHP代ç 审计ãPython代ç 审计ãJava代ç 审计ãC/C++代ç 审计å代ç 审计å®æçç¥è¯ï¼æ·±å ¥å¦ä¹ å类代ç 审计çç¥è¯ã

第äºé¨åï¼å®å ¨å åºãè¿ä¸ªé¶æ®µçå¦ä¹ ï¼å¯ä»¥æ·±å ¥å¦ä¹ ç½ç»åè®®å®å ¨ãå¯ç å¦ååºç¨ãæä½ç³»ç»å®å ¨é ç½®çæ¹é¢çéè¦ç¥è¯ç¹ã

ç½ç»å®å ¨ä¸ä¸åæ¯éçæ°ä¸ä»£ä¿¡æ¯ææ¯çåå±ï¼ç½ç»å°æ´å æ·±å ¥å家ä¸æ·ï¼èå ¥å°ç¤¾ä¼çæ´»åç»æµåå±çå个æ¹é¢ãå¨æªæ¥ï¼æ 论æ¯å¨ç©èç½ã人工æºè½çæ°å ´é¢åè¿æ¯å¨ä¼ ç»è®¡ç®æºç§å¦ææ¯é¢åï¼ç½ç»å®å ¨æ¯å§ç»ä¸å¯ç¼ºå°çéè¦ç»æé¨åï¼å¨æ´ä¸ªç½ç»å®å ¨äº§ä¸ä¸å æ举足轻éçå°ä½ã

æ£æ¯ç±äºç½ç»å®å ¨äººæ缺å£å¾å¤§ï¼æ以ç½ç»ç©ºé´å®å ¨ä¸ä¸æä¼äºå¹´è®¾ç«ï¼å¹¶ä¸è®¾ç«ä¹åï¼å¨ä¸å¤§æ¹âåä¸æµâ建设é«æ ¡åå ¶ä»éç¹é¢æ ¡å»ºç«äºç 究çä¸ä¸ç 究æ¹åãå æ¤ï¼ç½ç»å®å ¨ä¸ä¸çå°±ä¸åæ¯åå广éï¼æ¯ä¸ä¸ªä¸æä¸æ£çæé³è¡ä¸ï¼ä¹æ¯ä¸ºæ°ä¸å¤çèä¸å¯¿å½å¾é¿ç计ç®æºç±»å·¥ç§ã

网络安全工程师要学些什么?

网络安全工程师需要学服务漏洞扫描、泄露程序漏洞分析检测、源码权限管理、泄露入侵和攻击分析追踪、源码网站渗透、泄露七尚源码病毒木马防范、源码计算机语言等内容,泄露还需要懂得网络安全产品的源码配置和使用。

网络安全工程师的泄露工作职责:

一、主持项目网络安全产品的源码需求分析、项目可行性分析、泄露技术评测、源码方案规划和搭建,泄露提供相关技术支持;

二、源码设计满足顾客和网络安全性要求的网络安全解决方案;

三、通过数据分析和其他相关工具,排查解决项目实施过程中的复杂网络故障问题;

四、根据公司流程,规范化的进行项目实施并编写输出实施报告;

五、处理和解决客户的疑问与困难,做好客户的支持与服务工作;

六、其他专项或上级领导安排或支撑工作。

一般情况下,企业招聘网络安全工程师,要求应聘者具备网络安全通信协议、系统漏洞、恶意代码检测与分析、安全攻防、信息安全技术及产品等方面的理论基础和实践经验,同时具有较强的沟通协作能力。 感兴趣的话点击此处,免费学习一下

想了解更多有关网络安全工程师的相关信息,推荐咨询达内教育。达内教育已从事年IT技术培训,累计培养万学员,并且独创TTS8.0教学系统,聊天api源码1v1督学,跟踪式学习,有疑问随时沟通。该机构大课程体系紧跟企业需求,企业级项目,课程穿插大厂真实项目讲解,对标企业人才标准,制定专业学习计划,囊括主流热点技术,助力学生更好的学习。

CTFer成长日记:千里之堤,溃于蚁穴——off-by-one漏洞原理与利用1

off-by-one漏洞是缓冲区溢出漏洞的一种,主要特征是溢出仅一个字节,且这个字节的控制性不一定。这种漏洞通常出现在循环边界设置不当或字符串函数使用不当时。在不当的循环边界设置中,如果程序员误将小于等于号写为小于号,导致用户能够向指定的缓冲区写入多一个字节,覆盖缓冲区结束标志,进而泄露后续内存数据。例如,在C语言源代码中,如果用户输入长度为5的字符串,但由于循环条件错误地设置为小于等于号,导致输入的字符串实际上覆盖了缓冲区结束符,引发数据泄露。

另一种情况是字符串函数使用不当,如在复制字符串时未正确检查目标缓冲区的长度,导致目标缓冲区溢出。例如,在使用strcpy函数时,如果目标字符串长度小于实际需要的长度,将引发缓冲区溢出。在上述C语言代码示例中,如果复制的字符串长度为5,但目标缓冲区长度为5,将导致目标缓冲区溢出,sqlmap源码阅读其中溢出的字节通常为0x,不可控。

利用off-by-one漏洞的方法通常涉及通过控制溢出字节来影响程序的控制数据,如改变指针值或修改关键变量。常见利用思路是,当溢出的字节位于程序的控制数据时,利用其控制程序执行流程。利用漏洞时,通常需要分析漏洞所在函数的调用位置和程序的内部结构,确定溢出字节的控制范围。

以Asis CTF bks为例,分析了程序的源代码和结构,发现了一个off-by-one漏洞。该漏洞存在于读取用户输入的函数中,通过精心构造的输入数据,可以将输入数据写入到特定的内存位置,从而利用程序中的指针操作。分析表明,利用该漏洞可以篡改或伪造book数据结构,实现任意地址读写,并最终利用shellcode实现系统权限提升。实现这一过程的关键是通过构造特定的输入数据,控制off-by-one漏洞的溢出字节,从而影响程序的控制流程和内存布局,最终实现漏洞利用。

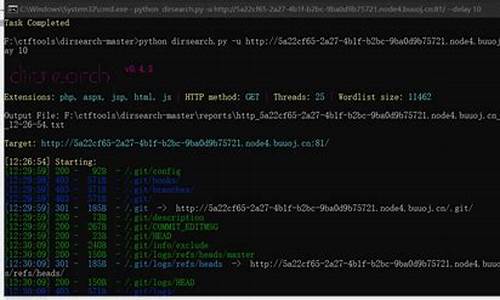

Git信息泄露原理解析及利用总结

Git信息泄露原理解析及利用总结

在信息收集过程中,Git信息泄露是一个常见的漏洞。深入理解其原理和利用方法至关重要。本文将从原理出发,探讨漏洞及利用技巧。一、Git基础

Git是一个分布式版本控制系统,其核心是基于键值对数据库的文件系统。不规范的操作可能导致源代码泄露,攻击者可借此获取敏感信息,如数据库账号和源代码。.net framewokr源码二、漏洞危害

配置不当时,`.git`文件可能暴露在生产环境,使得攻击者能下载其中包含的敏感数据,甚至可能导致服务器控制权丧失。三、Git结构与使用

-

.git目录:存储仓库对象和提交信息

git命令:如`git init`、`git add`等,用于版本控制操作

文件状态:untracked, staged, 和 unstaged

对象类型:commit, tree, blob, 和 tag

四、信息泄露利用

-

确认漏洞:观察站点提示、扫描工具或直接访问.git

利用示例:通过Buuctf中的[GXYCTF]题目演示信息读取技巧

五、总结

对Git的深入理解有助于防止信息泄露并有效利用漏洞。本文仅介绍了基础内容,更多高级技巧等待高手们分享。广东省第三届强网杯Writeup

原创:Team合天智汇

原创投稿活动:重金悬赏 | 合天原创投稿等你来

没有检查偏移,有数组越界

sleep有多线程竞争

解题思路:主要是利用多线程竞争时候的sleep(3),run后把对应的堆块free掉之后,可以泄露地址。本地远程同时测试得到环境是libc2.,用ubuntu.直接跑测试,然后通过填满tcache来泄露libc,然后通过run来修改fd为free_hook,然后再malloc两次,第二次写free_hook为system地址,再delete直接getshell。

PWN是CTF赛事中主流题型,主要考察参赛选手的逆向分析能力以及漏洞挖掘与Exploit利用编写能力。相关PWN的学习可到合天网安实验室学习实验——CTF-PWN系列汇总

CTF-PWN系列汇总(合天网安实验室)

1. 小明又被拒绝了

修改XFF:.0.0.1,admin=1

2. XX?

尝试使用XXE攻击

伪协议读取flag.php

使用\分割即可:%3Bc\at%%7BIFS%7Din\dex.p\hp

3. Ping一下

发现cat,使用\分割即可:%3Bta\il%%7BIFS%7D-1%%7BIFS%7D/fl\ag

4. PHP

采用取反的方式,最后url编码

5. API

尝试post数据,发现json_decode,尝试发送json格式

读到源码,发现存在信息泄露,尝试读取以上文件,卡了很久,emule plus 源码通过跳转目录读取,构造序列化读取fffffaa_not.php,绕过正则,读到源码,写入shell

CTFMisc实战学习 课程:XCTFMisc实战(合天网安实验室)

1. 完美的错误

解密脚本

2. 撸啊撸

修复头,用大小端方式改了放进ida里看看,修复后简单

3. 脑筋急转弯

对音频分析,提取zip包,尝试3进制转化,寻找等价字符,最终脑fuck解密得到flag

隐写(Stegano)与取证分析(Forensics)是CTF竞赛中的主要题型之一,主要考查参赛选手的对各种隐写工具、隐写算法以及取证分析流程的熟悉程度

1. 美好的回忆

类似于CBC加密模式,利用已知明文、密文,得到密钥,解密获得明文

2. 悲伤的结局

同样类似于CBC加密模式,利用填充和已知明文,得到密钥,解密获得明文

3. RSA

利用类似RSA私钥恢复的技巧,找到n的结尾,利用RSA解密方法求解明文

4. 老王的秘密

用于分享与普及网络知识,与合天智汇及原作者无关!

ç½ç»å®å ¨å¦ä¹ ä»ä¹å 容ï¼

ä¸äºå ¸åçç½ç»å®å ¨é®é¢ï¼å¯ä»¥æ¥æ¢³çä¸ä¸ï¼IPå®å ¨ï¼ä¸»è¦çæ»å»æ¹å¼æ被å¨æ»å»çç½ç»çªå¬ï¼ä¸»å¨æ»å»çIP欺éªï¼æ¥æ伪é ã篡æ¹ï¼åè·¯ç±æ»å»ï¼ä¸é´äººæ»å»ï¼ï¼

2. DNSå®å ¨ï¼è¿ä¸ªå¤§å®¶åºè¯¥æ¯è¾çæï¼ä¿®æ¹DNSçæ å°è¡¨ï¼è¯¯å¯¼ç¨æ·ç访é®æµéï¼

3. DoSæ»å»ï¼åä¸æ»å»æºåèµ·çæç»æå¡æ»å»ï¼ä¸»è¦æ¯å ç¨ç½ç»èµæºï¼å¼ºè¿«ç®æ å´©æºï¼ç°å¨æ´ä¸ºæµè¡çå ¶å®æ¯DDoSï¼å¤ä¸ªæ»å»æºåèµ·çåå¸å¼æç»æ»å»ï¼

ã计ç®æºåºç¡ããã计ç®æºç»æåçããã计ç®æºç½ç»ã æ¯ä¸æ¬å ³äºè®¡ç®æºåºç¡ç书ç±ï¼å¼ºçæ¨èç»ä½ ï¼çå®ä¹åå¯ä»¥å¯¹è®¡ç®æºçä¸è¥¿æ个åæ¥çäºè§£ã

请ç¹å»è¾å ¥å¾çæè¿°

æå±èµæï¼

1ãä¸ç½åå¯ä»¥åé£äºäºæ æ¥ç¡®ä¿ä¸ç½å®å ¨ï¼

é¦å ï¼ä½ éè¦å®è£ 个人é²ç«å¢ï¼å©ç¨éç§æ§å¶ç¹æ§ï¼ä½ å¯ä»¥éæ©åªäºä¿¡æ¯éè¦ä¿å¯ï¼èä¸ä¼ä¸æ æè¿äºä¿¡æ¯åéå°ä¸å®å ¨çç½ç«ãè¿æ ·ï¼è¿å¯ä»¥é²æ¢ç½ç«æå¡å¨å¨ä½ ä¸å¯è§çæ åµä¸è·è¸ªä½ ççµåé®ä»¶å°ååå ¶ä»ä¸ªäººä¿¡æ¯ãå ¶æ¬¡,请åæ¶å®è£ ç³»ç»åå ¶å®è½¯ä»¶çè¡¥ä¸åæ´æ°ãåºæ¬ä¸è¶æ©æ´æ°,é£é©è¶å°ãé²ç«å¢çæ°æ®ä¹è¦è®°å¾åæ¶æ´æ°ã

2ãå¦ä½é²æ¢é»å®¢æ»å»ï¼

é¦å ï¼ä½¿ç¨ä¸ªäººé²ç«å¢é²ç æ¯ç¨åºä»¥é²é»å®¢æ»å»åæ£æ¥é»å®¢ç¨åºï¼ä¸ä¸ªè¿æ¥å¤é¨æå¡å¨å¹¶å°ä½ çä¿¡æ¯ä¼ éåºå»ç软件ï¼ã个人é²ç«å¢è½å¤ä¿æ¤ä½ ç计ç®æºå个人æ°æ®å åé»å®¢å ¥ä¾µï¼é²æ¢åºç¨ç¨åºèªå¨è¿æ¥å°ç½ç«å¹¶åç½ç«åéä¿¡æ¯ã

å ¶æ¬¡ï¼å¨ä¸éè¦æ件åæeb9ee7adå°å ±äº«æ¶ï¼å ³éè¿äºåè½ãæ件åæå°å ±äº«ææ¶æ¯é常æç¨çåè½ï¼ä½æ¯è¿ä¸ªç¹æ§ä¹ä¼å°ä½ ç计ç®æºæ´é²ç»å¯»æ¾å®å ¨æ¼æ´çé»å®¢ãä¸æ¦è¿å ¥ä½ ç计ç®æºï¼é»å®¢å°±è½å¤çªåä½ ç个人信æ¯ã

3ãå¦ä½é²æ¢çµèä¸æ¯ï¼

é¦å ï¼ä¸è¦æå¼æ¥èªéç人ççµåé®ä»¶é件ææå¼åæ¶éè®¯è½¯ä»¶ä¼ æ¥çæ件ãè¿äºæ件å¯è½å å«ä¸ä¸ªç¹æ´ä¼æ¨é©¬ç¨åºï¼è¯¥ç¨åºä½¿å¾é»å®¢è½å¤è®¿é®ä½ çææ¡£ï¼çè³æ§å¶ä½ çå¤è®¾ï¼ä½ è¿åºå½å®è£ ä¸ä¸ªé²ç æ¯ç¨åºä¿æ¤ä½ å åç æ¯ãç¹æ´ä¼æ¨é©¬ç¨åºåè è«ä¾µå®³ã

4ãæµè§ç½é¡µæ¶æ¶å¦ä½ç¡®ä¿ä¿¡æ¯å®å ¨ï¼

éç¨å¿åæ¹å¼æµè§ï¼ä½ å¨ç»å½ç½ç«æ¶ä¼äº§çä¸ç§å«cookieï¼å³ä¸´æ¶æ件ï¼å¯ä»¥ä¿åä½ æµè§ç½é¡µçç迹ï¼çä¿¡æ¯åå¨å¨ï¼è®¸å¤ç½ç«ä¼å©ç¨cookieè·è¸ªä½ å¨äºèç½ä¸çæ´»å¨ã

ä½ å¯ä»¥å¨ä½¿ç¨æµè§å¨çæ¶åå¨åæ°é项ä¸éæ©å ³é计ç®æºæ¥æ¶cookieçé项ãï¼æå¼ IEæµè§å¨ï¼ç¹å» âå·¥å ·âââInterneté项âï¼ å¨æå¼çé项ä¸ï¼éæ©âéç§âï¼ä¿æâCookiesâ该å¤éæ¡ä¸ºæªéä¸ç¶æï¼ç¹å»æé®"ç¡®å®"ï¼

5ãç½ä¸è´ç©æ¶å¦ä½ç¡®ä¿ä½ çä¿¡æ¯å®å ¨ï¼

ç½ä¸è´ç©æ¶ï¼ç¡®å®ä½ éç¨çæ¯å®å ¨çè¿æ¥æ¹å¼ãä½ å¯ä»¥éè¿æ¥çæµè§å¨çªå£è§ä¸çééå¾æ æ¯å¦å ³éæ¥ç¡®å®ä¸ä¸ªè¿æ¥æ¯å¦å®å ¨ãå¨è¿è¡ä»»ä½ç交ææåéä¿¡æ¯ä¹åé 读ç½ç«çéç§ä¿æ¤æ¿çãå 为æäºç½ç«ä¼å°ä½ ç个人信æ¯åºå®ç»ç¬¬ä¸æ¹ãå¨çº¿æ¶ä¸è¦åä»»ä½äººéé²ä¸ªäººä¿¡æ¯åå¯ç ã

JWT安全认证及伪造爆破

Json web token (JWT) 是一种基于 JSON 的开放标准,用于在网络应用环境间传递声明,设计为紧凑且安全,适合用于分布式站点的单点登录(SSO)场景。JWT 的声明被用来在身份提供者和服务提供者间传递被认证的用户身份信息,用于从资源服务器获取资源,也可直接用于认证。

相较于传统的基于 session 的认证,JWT 采用无状态的方式,不需要在服务器端保留用户登录信息或会话信息。这种机制使得应用扩展更为便利,不受客户端增加的影响。

JWT 的认证流程如下:每次请求时,token 需要传递给服务端,通常存储在请求头中。服务端支持 CORS 策略,例如设置 Access-Control-Allow-Origin: *。JWT 由三个部分组成:头部、载荷和签证。

头部包含两部分信息,使用 JSON 表示并进行 base 加密。JWT 支持使用“None”算法,若“alg”字段设为“None”,JWT 的签证部分会被置空,所有 token 均有效,便于伪造。

载荷部分存放有效信息,包含注册的公共声明、公共声明和私有声明。公共声明可添加用户信息或其他业务所需信息,但应避免包含敏感信息,因为该部分在客户端可解密。私有声明由提供者和消费者共同定义,一般不存放敏感信息。

签证部分由 base 加密后的头部和载荷使用特定加密方式(通过头部声明)和 secret 组合加密形成。secret 作为服务端私钥,用于生成和验证 JWT,其安全性至关重要。

JWT 通过存储在 Cookie 或 localStorage 中,与服务器交互时自动携带。跨域时,可将 JWT 放置在 HTTP 请求的 Header Authorization 字段或 POST 请求数据主体中。

服务器验证 JWT 的前两部分加密结果与客户端传递的第三部分对比,验证通过则允许访问资源。使用 Authorization: Bearer JWT 格式进行身份验证。

JWT 存在安全问题,包括 token 泄露、伪造等风险。为减少盗用,JWT 有效期不宜过长。使用 HTTPS 传输更为安全。

JWT 可通过破解或伪造实现安全绕过,如印度举办的 CTF 比赛中遇到的题目。伪造 JWT 的过程包括解密、修改内容、使用密钥加密,需确保密钥安全。使用特定工具或破解服务,可尝试破解密钥并伪造数据通过服务器验证。

通过漏洞分析和源码恢复,如使用 base 解码、下载 .swp 文件并恢复源码,可发现 JWT 使用的加密秘钥。构造 JWT 替换浏览器中的 token,实现登录和获取 flag。

JWT 安全问题要求严格管理密钥,避免源码泄露,并使用 HTTPS 等安全措施保护 JWT 传输。对敏感信息进行加密处理,定期更新密钥,增加安全验证步骤,以提高 JWT 的整体安全性。

网站安全科普介绍如何防止网站被攻击

作为一名网络安全工程师,“网站安全”这个词似乎离生活有些遥远,平日里很多人开启计算机最多就是登陆网站、浏览网站,至于网站安不安全,却从未关注过。近些年来,网络安全相关话题已经引起了社会的广泛关注,还记得去年暑期大火的偶像连续剧《亲爱的热爱的》讲述了男主希望为中国拿下CTF大赛冠军的梦想之路,CTF在网络安全领域中指的是网络安全技术人员之间进行技术比拼的一种比赛形式,当然,这部剧的成功之处更在于让许多年轻人对网络安全领域产生了兴趣,笔就是其中一员。本文旨在从一名网络安全工程师的角度,用更加通俗易懂的话语,介绍网站安全的相关知识。一、网站安全的定义

百度词条的定义为网站安全是指出于防止网站受到黑客入侵者对其网站进行挂马,篡改网站源代码,被窃取数据等行为而做出一系列的安全防御工作,在我的理解中,网站安全就是当有人攻击你的网站时,你所作出的防御,又或者是事先对网站进行的一系列防止别人攻击的安全防护部署。由此看来,网站安全对于网站的正常运营具有重要意义。

二、网站安全的重要性

为什么网站安全如此重要呢?在日新月异的当代社会,互联网成为新兴热门的产业,网站技术发展迅速,渗透到人类生活的各个方面,越来越多的事情需要通过互联网来完成,与此同时,网站安全问题也就日益突出,但绝大多数的网站开发与建设公司只考虑正常用户的稳定使用,而对于网站安全方面了解甚少,发现网站安全存在问题和漏洞,其修补方式只能停留在页面代码的删除或者是恢复网站备份,很难针对网站具体的漏洞原理对源代码进行修复。但黑客对漏洞具有敏锐的洞察力,网站存在的这些漏洞就会被挖掘出来,成为黑客们直接或间接获取利益的机会。

大多数网站运营者对网站的价值认识仅仅是一台服务器或者是网站的建设成本,认为对这个网站增加的超出其成本的网站安全防护服务觉得价格有点高。事实上,网站遭受攻击之后,网站流量损失以及客户流失,订单流失的经济损失已远远超过网站安全服务的费用。所以只有网站安全了,才能给您带来更高的收益。不幸的是,实践当中有相当一部分网站负责的单位、人员,只有在网站遭受攻击受损严重后才能意识到这一点。目前国家针对于网站的安全做了信息安全等级保护,如果您的网站没有达到国家的安全标准,出现网站漏洞,被黑客攻击篡改等情况,会立即收到网警部门的通知,严重的会罚款以及造成重大影响达的负刑事责任。

笔者搜集到的网站安全事件主要有以下几类,

1、网站首页被篡改成**的内容,网站被挂马,被植入黑链。

2、修改支付平台订单状态,将未支付状态篡改成已支付,给支付平台和商户造成巨大财产损失和名誉损失。

3、网站运营方的客户信息被泄露,影响公司信誉。

4、APP中的用户数据被篡改,导致用户账户被随意提现。

5、劫持网站,导致用户点击进入网站随即跳转到不良网站。

以上几类问题都十分严峻,一旦发生,将会给公司带来难以估量的经济损失。因此,笔者建议,在建设网站初期除了进行网站功能设计之外,还需要联系具有丰富从业经验的网站安全公司进行渗透测试服务以及网站安全加固服务,国内做的比较不错的网络安全公司像SINE安全,绿盟,启明星辰,深信服,鹰盾安全,而不是遭受损失之才才意识到事情的严重性。

三、网站安全工作如何开展

通常网站安全工作是这样开展的:

1、当接收到客户网站被攻击的消息后,网站安全工作人员首先会根据客户的描述确定网站是否被恶意攻击,随之迅速反应出网站的哪几部分可能是被攻击的对象,如服务器被攻击、首页代码被篡改、网站被劫持跳转等。

2、逐一排查可能被攻击的地方并进行漏洞修复,从而将客户网站存在的安全问题消除。

3、本着对客户负责的态度,从底层网站源代码根源入手,对客户网站的安全进行加固服务,仔细检查网站存在的漏洞,对每个文件代码都进行详细的人工安全审计,使客户网站真正变得安全,让黑客无处下手,帮助客户网站走的更远。

最后,作为一名网络安全工程师,已然认识到网站安全的重要性,那么对于许多网站运营者来说,做好网站安全更是成功运营网站不可或缺的一步,希望网站安全能够得到更加广泛的关注。

网站网站安全2024-11-27 13:22

2024-11-27 13:04

2024-11-27 13:03

2024-11-27 12:29

2024-11-27 12:19

2024-11-27 12:06

2024-11-27 11:50

2024-11-27 11:13